Conheça o SysJocker, um novo backdoor que tem como alvo Windows, macOS e Linux. Confira os detalhes dessa nova e perigosa ameaça digital.

Sim. Um novo malware de backdoor multiplataforma chamado ‘SysJocker’ surgiu na natureza, visando Windows, Linux e macOS com a capacidade de evitar a detecção em todos os três sistemas operacionais.

SysJocker, um novo backdoor que tem como alvo Windows, macOS e Linux

A descoberta do novo malware vem de pesquisadores da Intezer que viram pela primeira vez sinais de sua atividade em dezembro de 2021, depois de investigar um ataque a um servidor da Web baseado em Linux.

Os primeiros uploads da amostra de malware no VirusTotal ocorreram no segundo semestre de 2021, que também se alinha com os tempos de registro de domínio C2.

Os analistas de segurança publicaram agora um relatório técnico detalhado sobre o SysLocker, que eles compartilharam com a Bleeping Computer antes da publicação.

Esse malware é escrito em C++ e, embora cada variante seja adaptada ao sistema operacional de destino, todas elas não são detectadas no VirusTotal, um site de verificação de malware online que usa 57 mecanismos de detecção antivírus diferentes.

No Windows, o SysJocker emprega um conta-gotas de primeiro estágio na forma de uma DLL, que usa comandos do PowerShell para fazer o seguinte:

- buscar o ZIP SysJocker de um repositório GitHub,

- descompacte-o em “C:\ProgramData\RecoverySystem\”,

- executar a carga.

O malware então dorme por até dois minutos antes de criar um novo diretório e se copia como um serviço de interface de usuário comum de gráficos Intel (“igfxCUIService.exe”).

“Em seguida, o SysJoker coletará informações sobre a máquina usando os comandos Living off the Land (LOtL). O SysJoker usa diferentes arquivos de texto temporários para registrar os resultados dos comandos”, explica o relatório da Intezer.

“Esses arquivos de texto são excluídos imediatamente, armazenados em um objeto JSON e, em seguida, codificados e gravados em um arquivo chamado “microsoft_Windows.dll.”

Depois de coletar dados do sistema e da rede, o malware criará persistência adicionando uma nova chave de registro (HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run). Tempos de sono aleatórios são interpostos entre todas as funções que levam a este ponto.

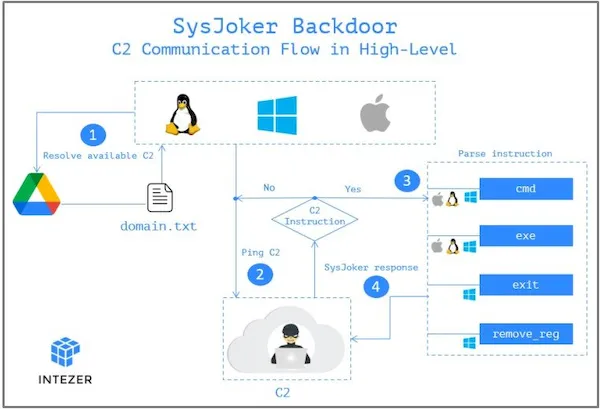

O próximo passo para o malware é entrar em contato com o servidor C2 controlado pelo ator e, para isso, ele usa um link do Google Drive codificado.

O link hospeda um arquivo “domain.txt” que os atores atualizam regularmente para fornecer servidores disponíveis para beacons ativos. Essa lista muda constantemente para evitar detecção e bloqueio.

As informações do sistema coletadas nos primeiros estágios da infecção são enviadas como o primeiro handshake para o C2. O C2 responde com um token exclusivo que serve como identificador do endpoint infectado.

A partir daí, o C2 pode instruir o backdoor a instalar malware adicional, executar comandos no dispositivo infectado ou comandar o backdoor para se remover do dispositivo. Essas duas últimas instruções ainda não foram implementadas.

Embora as variantes do Linux e do macOS não tenham um conta-gotas de primeiro estágio na forma de uma DLL, elas acabam executando o mesmo comportamento malicioso no dispositivo infectado.

Detecção e prevenção

A Intezer forneceu indicadores completos de comprometimento (IOCs) em seu relatório que os administradores podem usar para detectar a presença do SysJoker em um dispositivo infectado.

Abaixo, descrevemos alguns dos IOCs para cada sistema operacional.

No Windows, os arquivos de malware estão localizados na pasta “C:\ProgramData\RecoverySystem”, em C:\ProgramData\SystemData\igfxCUIService.exe e C:\ProgramData\SystemData\microsoft_Windows.dll. Para persistência, o malware cria um valor “Run” de execução automática de “igfxCUIService” que inicia o executável de malware igfxCUIService.exe.

No Linux, os arquivos e diretórios são criados em “/.Library/” enquanto a persistência é estabelecida criando o seguinte cron job: @reboot (/.Library/SystemServices/updateSystem).

No macOS, os arquivos são criados em “/Library/” e a persistência é obtida via LaunchAgent no caminho: /Library/LaunchAgents/com.apple.update.plist.

Os domínios C2 compartilhados no relatório Intezer são os seguintes:

https[://]bookitlab[.]tech

https[://]winaudio-tools[.]com

https[://]graphic-updater[.]com

https[://]github[.]url-mini[.]com

https[://]office360-update[.]com

https[://]drive[.]google[.]com/uc?export=download&id=1-NVty4YX0dPHdxkgMrbdCldQCpCaE-Hn

https[://]drive[.]google[.]com/uc?export=download&id=1W64PQQxrwY3XjBnv_QaeBQu-ePr537eu

Se você descobriu que foi comprometido pelo SysJoker, siga estas três etapas:

- Mate todos os processos relacionados ao malware e exclua manualmente os arquivos e o mecanismo de persistência relevante.

- Execute um scanner de memória para garantir que todos os arquivos maliciosos foram desarraigados do sistema infectado.

- Investigue os possíveis pontos de entrada, verifique as configurações do firewall e atualize todas as ferramentas de software para a versão mais recente disponível.