Após investigar profundamente os rumores sobre uma vulnerabilidade, o Signal diz que não há evidências de que o bug zero-day seja real.

Sim. O Signal Messenger investigou rumores que se espalharam online no fim de semana sobre uma vulnerabilidade de segurança zero-day relacionada ao recurso ‘Gerar visualizações de link’, afirmando que não há evidências de que essa vulnerabilidade seja real.

Signal diz que não há evidências de que o bug zero-day seja real

Esta declaração vem depois que várias fontes disseram ao site BleepingComputer e relataram no Twitter que uma nova vulnerabilidade zero-day permitiu o controle total dos dispositivos.

Depois de entrar em contato com a Signal sobre o zero-day, eles divulgaram um comunicado no Twitter afirmando que investigaram os rumores e não encontraram nenhuma evidência de que essa falha seja real.

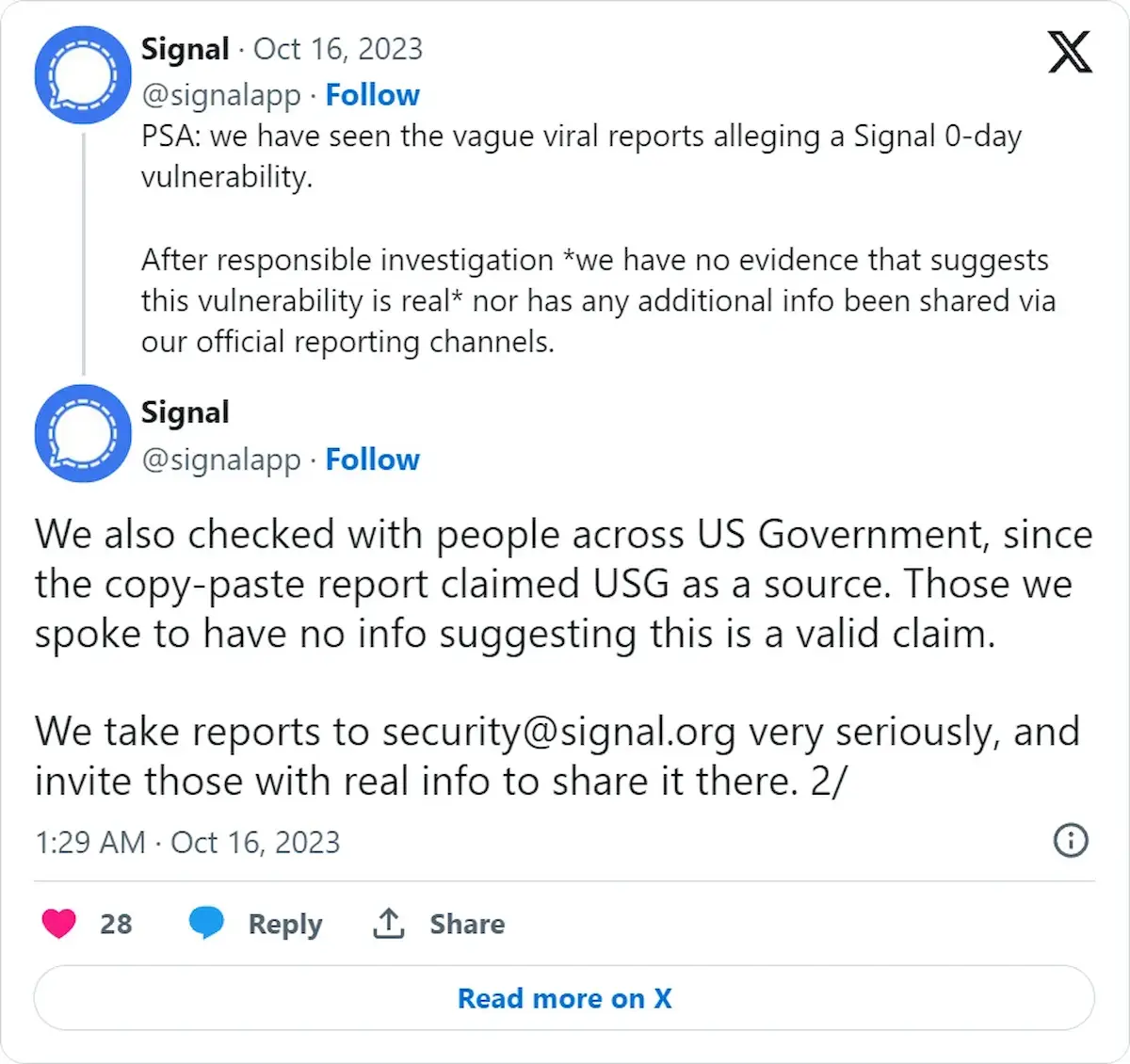

“PSA: vimos relatórios virais vagos alegando uma vulnerabilidade de dia 0 do Signal”, diz um comunicado no Twitter.

“Após uma investigação responsável *não temos evidências que sugiram que esta vulnerabilidade seja real* nem nenhuma informação adicional foi compartilhada através de nossos canais oficiais de denúncia.”

“Também verificamos com pessoas de todo o governo dos EUA, uma vez que o relatório copiar e colar apontava o governo dos EUA como fonte. Aqueles com quem conversamos não têm informações que sugiram que esta seja uma afirmação válida.”

Citando fontes do governo dos EUA, as notícias do suposto zero-day se espalharam rapidamente online e entre a comunidade de segurança cibernética na tarde de sábado.

Essas fontes não identificadas do USG disseram que a vulnerabilidade poderia ser mitigada desativando a configuração ‘Gerar visualizações de link’ no Signal.

No entanto, o BleepingComputer não conseguiu confirmar a validade destas declarações, embora tenhamos ouvido isso de inúmeras pessoas alegando as mesmas fontes.

Embora a Signal tenha declarado que não tem evidências de um novo zero-day, eles ainda solicitam que aqueles com informações novas e “reais” entrem em contato com sua equipe de segurança.

Como esta é uma investigação em andamento e a atenuação é simplesmente desativar o recurso Visualizações de link, os usuários podem querer desativar essa configuração por enquanto, até que seja totalmente confirmado que não é real.

Bugs zero-dayde no Signal são muito procurados por corretores de vulnerabilidades, que estão dispostos a pagar uma quantia elevada por falhas que podem levar à execução remota de código em dispositivos.

O corretor de zero-day Zerodium oferece até US$ 500.000 para uma cadeia de exploração de Signal zero-day, levando ao escalonamento de privilégios e execução remota de código.

No entanto, a corretora russa de zero-day, Operation Zero, está disposta a pagar até US$ 1,5 milhão por uma vulnerabilidade de execução remota de código zero-day do Signal.

Embora ambos os corretores de vulnerabilidade vendam falhas adquiridas de zero-day para empresas privadas e agências governamentais, a Operação Zero vende apenas para entidades russas.

Vulnerabilidades zero-day para aplicativos móveis e sistemas operacionais estão em alta demanda, já que os desenvolvedores de spyware geralmente as utilizam para instalar seu software em dispositivos móveis.

Descobriu-se que estes serviços são utilizados por entidades, incluindo agências governamentais, para monitorizar as atividades de jornalistas, ativistas e políticos.