O Sh1mmer ChromeBook cancela o registro de dispositivos gerenciados e foi criado por pesquisadores de segurança da Mercury Workshop Team.

Quando os Chromebooks são registrados em uma escola ou empresa, eles são gerenciados por políticas estabelecidas pelos administradores da organização.

Isso permite que os administradores forcem a instalação de extensões de navegador, aplicativos e restrinjam como um dispositivo pode ser usado.

Além disso, uma vez registrado, é quase impossível cancelar o registro do dispositivo sem que o administrador da organização faça isso por você.

Agora, uma nova exploração chamada ‘Sh1mmer’ permite que os usuários cancelem o registro de um Chromebook gerenciado pela empresa, permitindo que instalem qualquer aplicativo que desejarem e ignorem as restrições do dispositivo.

Sh1mmer ChromeBook cancela o registro de dispositivos gerenciados

Sim. O novo exploit Sh1mmer ChromeBook cancela o registro de dispositivos gerenciados.

Para contornar as restrições do registro, os pesquisadores de segurança da Mercury Workshop Team desenvolveram uma nova exploração chamada ‘Shady Hacking 1nstrument Makes Machine Enrollment Retreat’, ou ‘Sh1mmer‘, que permite aos usuários cancelar o registro de seus Chromebooks no gerenciamento corporativo.

A exploração requer um shim RMA vazado publicamente que a exploração Sh1mmer modificará para permitir que os usuários gerenciem o registro do dispositivo. Os pesquisadores dizem que as seguintes placas do Chromebook são conhecidas por terem lançado shims RMA publicamente.

brask, brya, clapper, coral, dedede, enguarde, glimmer, grunt, hana, hatch, jacuzzi, kukui, nami, octopus, orco, pyro, reks, sentry, stout, strongbad, tidus, ultima, volteer, zork

Para aqueles que não estão familiarizados com os shims RMA, eles são imagens de disco armazenadas em dispositivos USB que contêm uma combinação dos componentes do pacote de fábrica ChromOS usados para reinstalar o sistema operacional e as ferramentas do fabricante usadas para executar reparos e diagnósticos.

Para usar esse exploit, você precisa baixar um shim RMA para sua placa do Chromebook, usar o construtor online do pesquisador para injetá-lo com o exploit Sh1mmer e, em seguida, executar o utilitário Chrome Recovery.

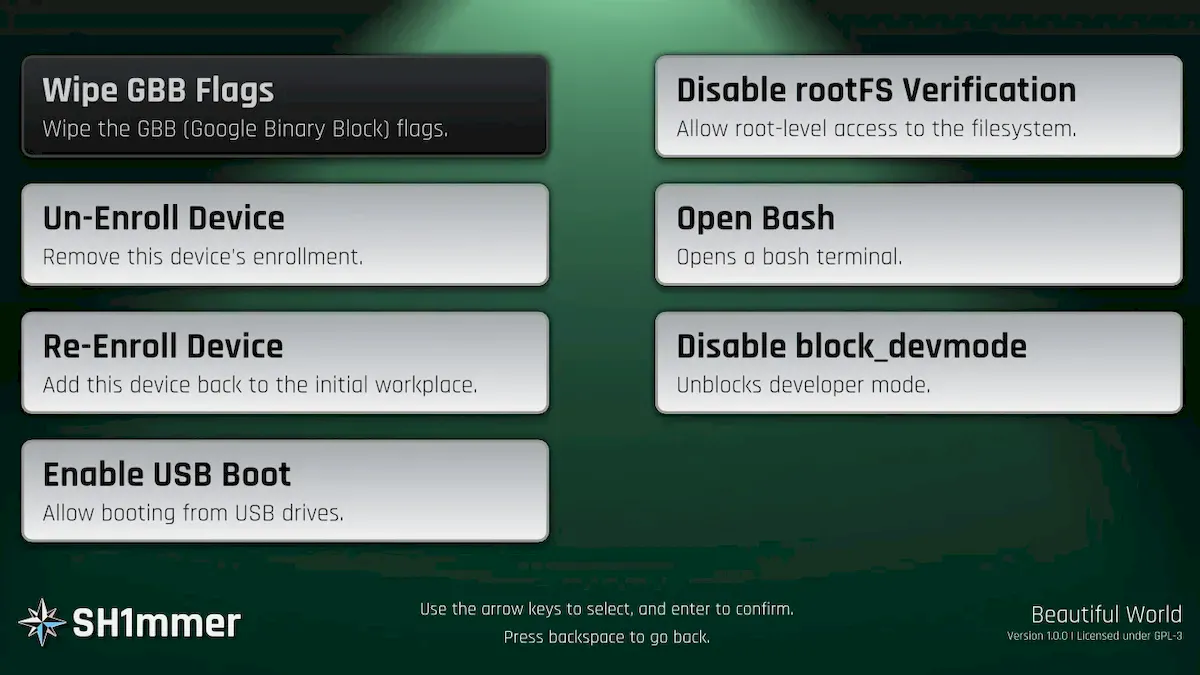

Usando as etapas detalhadas no site do Sh1mmer, você pode carregar o shim RMA modificado para iniciar o menu do Sh1mmer, mostrado abaixo.

A partir desse menu, você pode cancelar e reinscrever um dispositivo conforme necessário, ativar a inicialização USB, permitir acesso de nível raiz ao sistema operacional, abrir um shell bash e muito mais.

Um membro do grupo k12sysadmin Reddit testou a exploração e afirmou que poderia usá-la para cancelar o registro de seu Chromebook e usá-lo como um novo dispositivo.

“Eu testei com meu Acer 311/722 sobressalente esta manhã. Ele definitivamente faz exatamente o que diz. Vá para Utilitários, limpe os sinalizadores GBB e, em seguida, desprovisione e reinicie”, postou um técnico no grupo /r/k12sysadmin Reddit.

“Eu poderia registrá-lo com meu e-mail pessoal e tudo funcionaria como um novo dispositivo pronto para uso, sem registro forçado.”

Outro administrador de sistema alertou que o uso dessa exploração provavelmente quebra o código de conduta do aluno e pode levar a sérias consequências.

“Outros administradores de TI alertam que esta é uma violação grave da escola. Neste ponto, está praticamente vandalizando a propriedade da escola e quebrando seu AUP (provavelmente)”, escreveu um membro do k12sysadmin.

“Este não é um problema técnico, é um problema disciplinar. Assim que descobrir, peça à escola que confisque o chromebook e o departamento de TI. reinscreva o chromebook na rede.”

“Tire o uso de tecnologia do distrito infantil por um ano. Eles devem aprender a lição.”

O Google disse ao site BleepingComputer que eles estão cientes da exploração e estão trabalhando para resolver o problema.

“Estamos cientes do problema que afeta vários shims RMA de dispositivos ChromeOS e estamos trabalhando com nossos parceiros de hardware para resolvê-lo”, disse o Google ao BleepingComputer.

Infelizmente, eles não forneceram informações sobre como os administradores podem impedir a exploração ou detectar dispositivos explorados.

No entanto, quando o exploit Sh1mmer é usado, ele fará com que o dispositivo apareça como inativo no console de administração.

Outro membro do grupo k12sysadmin Reddit disse que os administradores podem ativar as notificações de dispositivos inativos para receber e-mails quando um dispositivo ficar inativo, permitindo que os administradores o investiguem mais e vejam se a exploração foi usada.