Segundo a Mandiant, através de uma versão trojanizada, o cliente PuTTY SSH está sendo usado para implantar backdoor.

Hackers norte-coreanos estão usando versões trojanizadas do cliente SSH PuTTY para implantar backdoors nos dispositivos dos alvos como parte de uma falsa avaliação de trabalho da Amazon.

Um elemento novo nesta campanha é o uso de uma versão trojanizada do utilitário PuTTY e KiTTY SSH para implantar um backdoor, que neste caso é ‘AIRDRY.V2’.

PuTTY SSH está sendo usado para implantar backdoor

De acordo com o relatório técnico da Mandiant publicado recentemente, o cluster de ameaças responsável por esta campanha é ‘UNC4034’ (também conhecido como “Temp.Hermit” ou “Labyrinth Chollima”).

As últimas atividades do grupo parecem ser uma continuação da campanha ‘Operation Dream Job‘, que está em andamento desde junho de 2020, desta vez visando empresas de mídia.

“Em julho de 2022, durante atividades proativas de caça a ameaças em uma empresa do setor de mídia, a Mandiant Managed Defense identificou uma nova metodologia de spear phish empregada pelo cluster de ameaças rastreado como UNC4034.”, explicou Mandiant.

O ataque começa com os agentes de ameaças abordando seus alvos por e-mail com uma lucrativa oferta de emprego na Amazon e, em seguida, levam a comunicação para o WhatsApp, onde compartilham um arquivo ISO (“amazon_assessment.iso”).

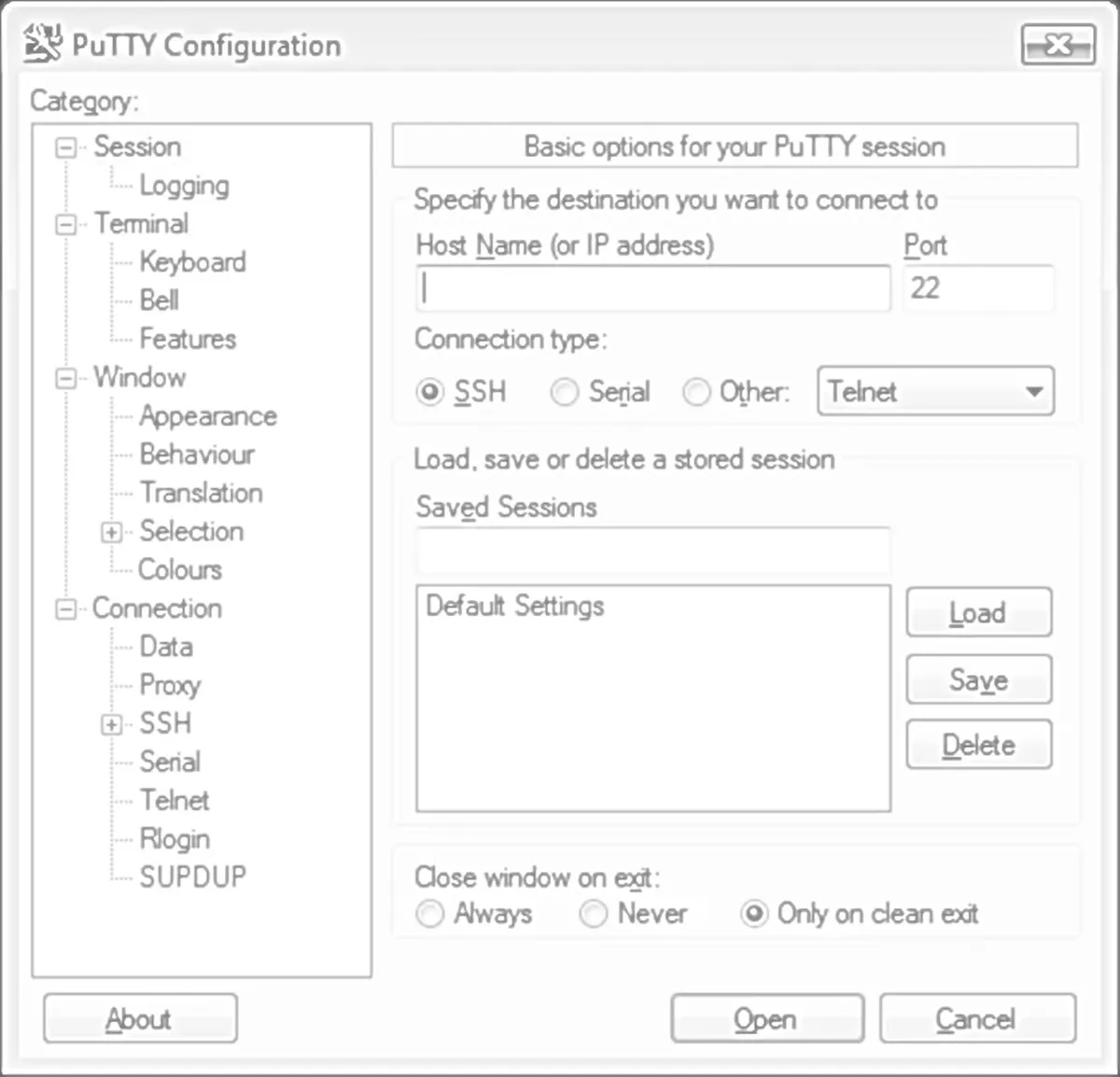

A ISO inclui um arquivo de texto (“readme.txt”) contendo um endereço IP e credenciais de login e uma versão trojanizada do PuTTY (PuTTY.exe), um aplicativo de console SSH de código aberto muito popular.

O BleepingComputer também está ciente dos agentes de ameaças que usam o cliente KiTTY SSH, um fork do PuTTY, usando o nome de arquivo ‘Amazon-KiTTY.exe‘.

Embora não esteja claro quais discussões ocorreram entre os agentes da ameaça e as vítimas, os hackers provavelmente disseram à vítima para abrir o ISO e usar a ferramenta e as credenciais SSH anexadas para se conectar ao host e realizar uma avaliação de habilidades.

No entanto, o PuTTY compartilhado pelos hackers foi modificado para incluir uma carga maliciosa em sua seção de dados, tornando a versão adulterada significativamente maior do que a versão legítima.

Como o executável PuTTY foi compilado a partir do programa legítimo, ele é totalmente funcional e se parece exatamente com a versão legítima.

No entanto, os hackers modificaram a função connect_to_host() do PuTTY para que, em uma conexão SSH bem-sucedida usando as credenciais incluídas, o programa implemente uma carga de código de shell DAVESHELL maliciosa na forma de uma DLL (“colorui.dll”) compactada com Themida.

Para tornar o lançamento do shellcode furtivo, o PuTTY malicioso usa uma vulnerabilidade de seqüestro de ordem de pesquisa em “colorcpl.exe”, a ferramenta legítima de gerenciamento de cores do Windows, para carregar a DLL maliciosa.

O DAVESHELL opera como o dropper da carga útil final, o malware backdoor AIRDRY.V2, que é executado diretamente na memória.

O AIRDRY.V2 pode se comunicar via HTTP, arquivo ou SMB por meio de um pipe nomeado, tentando se conectar a um dos três endereços C2 codificados cinco vezes antes de entrar em suspensão de 60 segundos.

Enquanto o backdoor tem a capacidade técnica de usar um servidor proxy e monitorar sessões RDP ativas, a versão examinada pela Mandiant tem esses recursos desabilitados por padrão.

Os comandos suportados pelo AIRDRY.V2 são os nove seguintes:

- Carregar informações básicas do sistema

- Atualize o intervalo de beacon com base em um valor fornecido pelo servidor C2

- Desativar até nova data e hora de início

- Carregar a configuração atual

- Atualize a configuração

- Mantenha vivo

- Atualize o intervalo de beacon com base em um valor na configuração

- Atualize a chave AES usada para criptografar solicitações C2 e dados de configuração

- Baixe e execute um plugin na memória

Em comparação com a versão anterior do AIRDRY, a nova variante suporta menos comandos, mas a execução do plug-in na memória e a atualização da chave AES para comunicações C2 são novos recursos.

Reduzir o número de comandos suportados não afeta a versatilidade do backdoor porque buscar plugins do C2 abre um novo potencial para mais ataques cirúrgicos.

Para verificar as versões trojanizadas do PuTTY, você pode examinar as propriedades do executável e certificar-se de que ele esteja assinado digitalmente por ‘Simon Tatham’.

Infelizmente, o programa KiTTY legítimo normalmente não é assinado pelo desenvolvedor e deve ser carregado em um serviço de verificação de vírus, como o VirusTotal, para verificar se há detecções maliciosas.