Segundo informações do ThreatFabric, o Malware Android Xenomorph agora rouba dados de 400 bancos. Confira os detalhes dessa ameaça.

O malware Android Xenomorph lançou uma nova versão que adiciona recursos significativos para realizar ataques maliciosos, incluindo uma nova estrutura de sistema de transferência automatizada (ATS) e a capacidade de roubar credenciais de 400 bancos.

Malware Android Xenomorph agora rouba dados de 400 bancos

O Xenomorph foi detectado pela primeira vez pelo ThreatFabric em fevereiro de 2022, que descobriu a primeira versão do trojan bancário na Google Play Store, onde acumulou mais de 50.000 downloads.

Essa primeira versão teve como alvo 56 bancos europeus usando injeções para ataques de sobreposição e abusou das permissões dos Serviços de Acessibilidade para executar a interceptação de notificação para roubar códigos únicos.

O desenvolvimento do malware continuou ao longo de 2022 por seus autores, “Hadoken Security”, mas seus lançamentos mais recentes nunca foram distribuídos em grandes volumes.

Em vez disso, o Xenomorph v2, lançado em junho de 2022, teve apenas pequenos períodos de atividade de teste na natureza. No entanto, a segunda versão se destacou por sua revisão completa do código, o que a tornou mais modular e flexível.

O Xenomorph v3 é muito mais capaz e maduro do que as versões anteriores, capaz de roubar dados automaticamente, incluindo credenciais, saldos de contas, realizar transações bancárias e finalizar transferências de fundos.

O ThreatFabric alerta dizendo que:

“Com esses novos recursos, o Xenomorph agora é capaz de automatizar completamente toda a cadeia de fraude, desde a infecção até a exfiltração de fundos, tornando-o um dos trojans de malware para Android mais avançados e perigosos em circulação.”

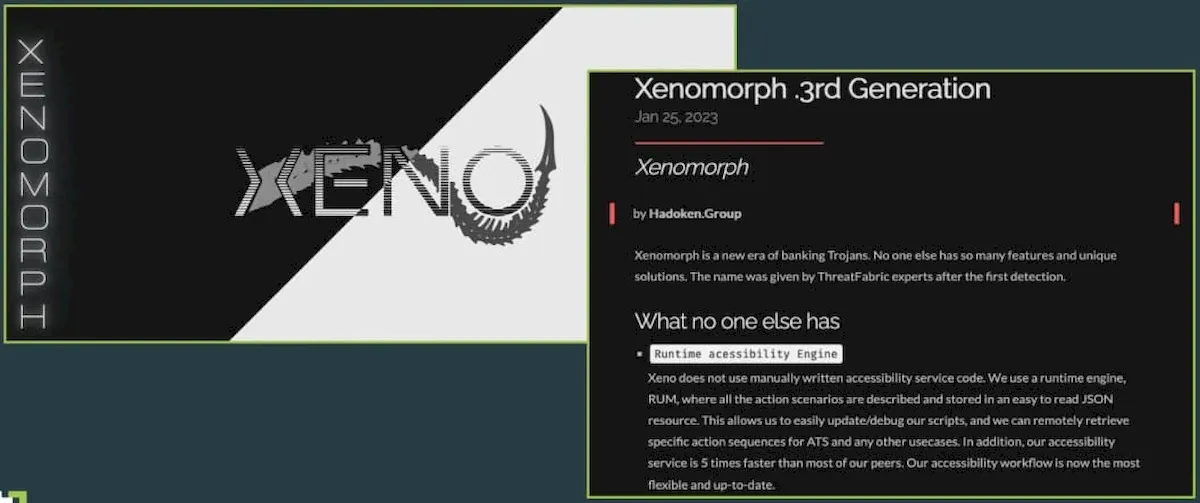

Esse mesmo ThreatFabric relata que é provável que a Hadoken planeje vender o Xenomorph para operadoras por meio de uma plataforma MaaS (malware como serviço), e o lançamento de um site que promove a nova versão do malware fortalece essa hipótese.

Atualmente, o Xenomorph v3 está sendo distribuído por meio da plataforma ‘Zombinder’ na Google Play Store, se passando por um conversor de moeda e passando a usar um ícone do Play Protect após a instalação da carga maliciosa.

A versão mais recente do Xenomorph visa 400 instituições financeiras, principalmente dos Estados Unidos, Espanha, Turquia, Polônia, Austrália, Canadá, Itália, Portugal, França, Alemanha, Emirados Árabes Unidos e Índia.

Alguns exemplos de instituições visadas incluem Chase, Citibank, American Express, ING, HSBC, Deutsche Bank, Wells Fargo, Amex, Citi, BNP, UniCredit, National Bank of Canada, BBVA, Santander e Caixa.

A lista é muito extensa para ser incluída aqui, mas o ThreatFabric listou todos os bancos-alvo no apêndice de seu relatório.

Além disso, o malware tem como alvo 13 carteiras de criptomoedas, incluindo Binance, BitPay, KuCoin, Gemini e Coinbase.

O recurso mais notável introduzido na nova versão do Xenomorph é a estrutura ATS, que permite aos cibercriminosos extrair credenciais automaticamente, verificar saldos de contas, realizar transações e roubar dinheiro de aplicativos de destino sem realizar ações remotas.

Em vez disso, o operador simplesmente envia scripts JSON que o Xenomorph converte em uma lista de operações e as executa de forma autônoma no dispositivo infectado.

Pesquisadores do ThreatFabric explicam que:

“O motor [de execução ATS] usado pelo Xenomorph se destaca de sua concorrência graças à ampla seleção de ações possíveis que são programáveis e podem ser incluídas nos scripts ATS, além de um sistema que permite execução condicional e priorização de ações.”

Um dos recursos mais impressionantes da estrutura ATS do malware é sua capacidade de registrar o conteúdo de aplicativos de autenticação de terceiros, superando as proteções MFA (autenticação multifator) que, de outra forma, bloqueariam transações automatizadas.

Os bancos estão abandonando gradualmente o SMS MFA e, em vez disso, sugerem que os clientes usem aplicativos autenticadores, portanto, ver a capacidade do Xenomorph de acessar esses aplicativos no mesmo dispositivo é perturbador.

Além do acima, o novo Xenomorph apresenta um ladrão de cookies que pode roubar cookies do Android CookieManager, que armazena os cookies de sessão do usuário.

O ladrão abre uma janela do navegador com a URL de um serviço legítimo com a interface JavaScript habilitada, enganando a vítima para que ela insira seus detalhes de login.

Os atores da ameaça roubam o cookie, o que possibilita o sequestro das sessões da vítima na web e o controle de suas contas.

O Xenomorph foi um novo malware notável que entrou no espaço do cibercrime há um ano. Agora, com o lançamento de sua terceira versão principal, é uma ameaça muito maior para os usuários do Android em todo o mundo.

Considerando seu canal de distribuição atual, o Zombinder, os usuários devem ser cautelosos com aplicativos que instalam do Google Play, ler resenhas e verificar os antecedentes do editor.

Geralmente, é aconselhável manter o mínimo possível de aplicativos em execução no telefone e instalar apenas aplicativos de fornecedores conhecidos e confiáveis.