O MSP Huntress Labs descobriu um cenário em que de ataque em que os Hackers usam logs falsos de erros do Windows para ocultar carga maliciosa.

Os hackers têm usado logs de erros falsos para armazenar caracteres ASCII disfarçados em valores hexadecimais que decodificam para uma carga maliciosa projetada para preparar o terreno para ataques baseados em scripts.

O truque faz parte de uma cadeia mais longa com comandos intermediários do PowerShell que, em última análise, fornecem um script para fins de reconhecimento.

Hackers usam logs falsos de erros do Windows para ocultar carga maliciosa

O fornecedor de detecção de ameaças MSP Huntress Labs descobriu um cenário de ataque em que um ator de ameaça com persistência em uma máquina de destino tentava executar um truque incomum para continuar com sua rotina de ataques.

O invasor já havia obtido acesso ao sistema de destino e conseguido persistência. Nessa posição, eles usaram um arquivo chamado ‘a.chk’ que imita um log de erro do Windows para um aplicativo. A última coluna mostra o que parecem ser valores hexadecimais.

Entretanto, são representações decimais de caracteres ASCII. Uma vez decodificados, eles criam um script que contata o servidor de comando e controle para a próxima etapa do ataque.

Uma análise superficial do arquivo de log simulado provavelmente não gerará nenhum sinalizador, pois os dados incluem registros de data e hora e número de versão interna do Windows, afirma John Ferrell, vice-presidente de ThreatOps da Huntress Labs.

Segundo John Ferrell:

“À primeira vista, parece um log para alguma aplicação. Possui registros de data e hora e inclui referências ao OS 6.2, o número da versão interna do Windows 8 e Windows Server 2012.”

Uma inspeção mais detalhada revela o truque usado pelo ator para extrair a parte relevante dos dados (os caracteres numéricos) e criar a carga útil codificada. Abaixo, você pode ver como os números são convertidos em texto para formar o script.

Ferrell explica que a carga útil é obtida usando uma tarefa agendada representando uma legítima no host (apenas uma letra faz a diferença) e compartilhando sua descrição. Dois executáveis são envolvidos, sendo ambos renomeados como cópias de arquivos legítimos para parecerem inócuos.

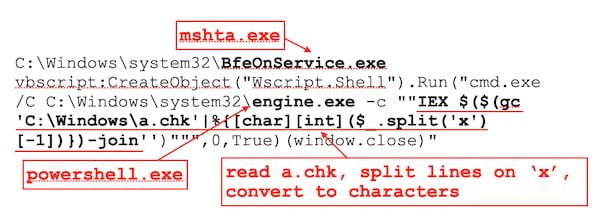

Um deles é chamado de “BfeOnService.exe” e é uma cópia do “mshta.exe”, um utilitário que executa o Microsoft HTML Applications (HTA) que foi abusado por implantar arquivos HTA maliciosos. Nesse caso, ele executa um VBScript para iniciar o PowerShell e executar um comando nele.

O outro tem o nome engine.exe “e é uma cópia de powershell.exe”. Seu objetivo é extrair os números ASCII no log falso e convertê-los para obter a carga útil. Veja como eles funcionam:

Ferrell observa que o script decodificado dessa maneira aplica um patch na memória à Antimalware Scan Interface (AMSI) para ignorá-lo. O AMSI ajuda os programas antivírus a detectar ataques baseados em script.

Um segundo comando que atua como um downloader é executado para recuperar outro comando do PowerShell com a mesma função. No final da cadeia, há uma carga útil que reúne informações sobre o sistema comprometido.

Não está claro o que o invasor procura, mas o último script coleta detalhes sobre navegadores instalados, produtos gerais e específicos para preparação de impostos e segurança (Lacerte, ProSeries, Kaspersky, Comodo, Defender) e software de ponto de venda.

Embora isso esteja longe de ser um ataque sofisticado, mostra que os cibercriminosos exploram todos os caminhos para conquistar uma posição na rede-alvo e desenvolver seu ataque de maneiras criativas que provavelmente serão recompensadas em alguns casos.

- Como instalar o driver para o controle do Xbox no Ubuntu

- Como instalar o NeoGeo Pocket Emulator no Linux via Snap

- Como instalar o jogo Space Station 14 no Linux via Flatpak

- Como habilitar o repositório Games no openSUSE