Em um ataque iniciado no Brasil, alguns hackers infectaram roteadores MikroTik para minerar criptomoedas. Confira os detalhes desse ataque e veja como se proteger.

- Como instalar o poderoso utilitário de rede Nmap no Linux

- Como instalar o módulo de segurança do Banco Itaú no Linux

- Como instalar o app de backup Kopia no Linux via AppImage

Criptomoedas precisam ser minadas antes de serem adicionadas ao sistema. Nesta etapa, há um número de pessoas que investem em uma grande quantidade de hardware e mineram para si.

Os hackers também precisam de dinheiro, então também escolhem a mineração como uma grande fonte de renda. Infelizmente, na maioria dos casos, os hackers usam o hardware de outras pessoas para ganhar dinheiro.

Hackers infectaram roteadores MikroTik para minerar criptomoedas

Recentemente, pesquisadores de segurança descobriram uma enorme campanha de cryptojacking que alveja e infecta os roteadores MikroTik com uma cópia do script de mineração Coinhive no navegador.

O script de mineração Coinhive é um dos mais populares scripts de mineração de navegador de todos os tempos.

A campanha parece ter começado esta semana e, na primeira etapa, atuou principalmente no Brasil. No entanto, ele também começou a infectar os roteadores MikroTik em todo o mundo.

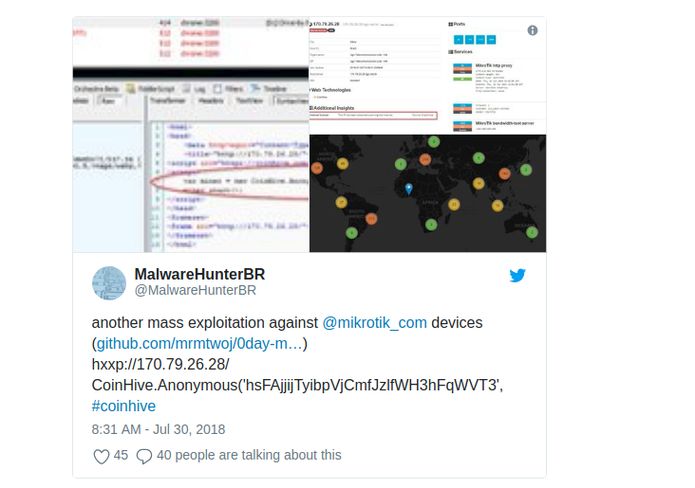

Um pesquisador brasileiro (@MalwareHunterBR) identificou os ataques primeiro.

O ataque continuou a infectar cada vez mais roteadores e chamou a atenção de Simon Kenin – um pesquisador de segurança da divisão SpiderLabs da Trustwave.

Os roteadores MikroTik são fabricados por uma empresa da Letônia, e são muito utilizados por provedores de banda larga e empresas dos mais variados segmentos. Esses equipamentos vem equipados com um sistema operacional baseado em Linux, chamado MikroTik RouterOS.

Números de roteadores infectados

Em um relatório da Trustwave, Kenin mencionou que o hacker por trás da campanha comprometeu com sucesso pelo menos 72 mil roteadores MikroTik no primeiro estágio do ataque no Brasil.

Mas no segundo estágio, ele atacou e infectou mais e o número total subiu para 170.000.

Atualização: usando uma chave Coinhive diferente, uma nova campanha de tipo semelhante estava em andamento. Ainda não há confirmação se o atacante é o mesmo ou outro. No total, o número é de cerca de 200.000 roteadores infectados.

Método de infecção

Kenin também disse que o(s) hacker(s) aproveitam a vantagem de uma vulnerabilidade do tipo zero-day no componente Winbox dos roteadores MikroTik.

Esta vulnerabilidade foi descoberta pela primeira vez em abril deste ano e a MikroTik corrigiu o problema em 24 horas.

No entanto, isso não significa que todos os proprietários dos roteadores realizaram as etapas necessárias para aplicar o patch necessário.

O zero-day foi dissecado por vários pesquisadores de segurança e, no GitHub, existem códigos públicos de prova de conceito disponíveis. Confira a prova de conceito 1 e 2.

De acordo com Kenin, o atacante aproveitou os códigos públicos para alterar o tráfego que passa pelo roteador e injetar uma cópia da biblioteca Coinhive dentro de todas as páginas que passaram pelo roteador.

É apenas uma parte da ameaça, de acordo com as informações encontradas sobre o ataque. Todo o script compartilhou a mesma chave Coinhive.

Outros usuários infectados

Kenin diz que ele foi capaz de identificar onde alguns usuários não-MikroTik também foram impactados.

Isso aconteceu porque alguns ISPs (Internet Service Provider, ou provedores de acesso a Internet) brasileiros estavam usando o MikroTik como sua rede principal e, assim, o invasor injetou com sucesso o script de mineração Coinhive malicioso em uma grande quantidade de tráfego na web.

O atacante também foi inteligente o suficiente para diminuir a superfície do ataque, pois se os usuários tivessem problemas para visitar sites, tanto os ISPs quanto os usuários realizariam uma investigação sobre o que estava acontecendo.

Recentemente, os atacantes mudaram de tática e apenas injetaram os scripts nas páginas de erro exibidas pelos roteadores.

Kenin disse que nos últimos dias, ele percebeu o ataque se espalhando por todo o mundo e infectou quase 170.000 roteadores MikroTik.

Assim, mesmo que a superfície de ataque seja limitada apenas a páginas de erro, existem potencialmente milhões de páginas diárias para o invasor.

Como se manter seguro

Se você possui um roteador MikroTik, é necessário atualizar o firmware do roteador. Não se esqueça de aplicar também todos os patches disponíveis.

Também é recomendável redefinir o roteador para o padrão do sistema com antecedência para que ele remova qualquer código malicioso presente no sistema.