Segundo pesquisadores da Akamai, foi descoberto um novo botnet preparando ataques DDoS massivos. Confira os detalhes dessa ameaça.

Sim. Um novo botnet de malware foi descoberto visando Realtek SDK, roteadores Huawei e servidores Hadoop YARN para recrutar dispositivos para o enxame DDoS (negação de serviço distribuído) com potencial para ataques maciços.

Descoberto um novo botnet preparando ataques DDoS massivos

A nova botnet foi descoberta por pesquisadores da Akamai no início do ano, que a detectaram em seus honeypots HTTP e SSH, vistos explorando falhas antigas, como CVE-2014-8361 e CVE-2017-17215.

A Akamai comenta que os operadores do HinataBot inicialmente distribuíram binários do Mirai, enquanto o HinataBot apareceu pela primeira vez em meados de janeiro de 2023. Parece ser baseado no Mirai e é uma variante baseada em Go da cepa notória.

Depois de capturar várias amostras de campanhas ativas até março de 2023, os pesquisadores da Akamai deduziram que o malware está em desenvolvimento ativo, apresentando melhorias funcionais e adições anti-análise.

O malware é distribuído por endpoints SSH de força bruta ou usando scripts de infecção e cargas RCE para vulnerabilidades conhecidas.

Depois de infectar os dispositivos, o malware será executado silenciosamente, aguardando a execução dos comandos do servidor de comando e controle.

Os analistas da Akamai criaram um C2 próprio e interagiram com infecções simuladas para preparar o HinataBot para ataques DDoS para observar o malware em ação e inferir suas capacidades de ataque.

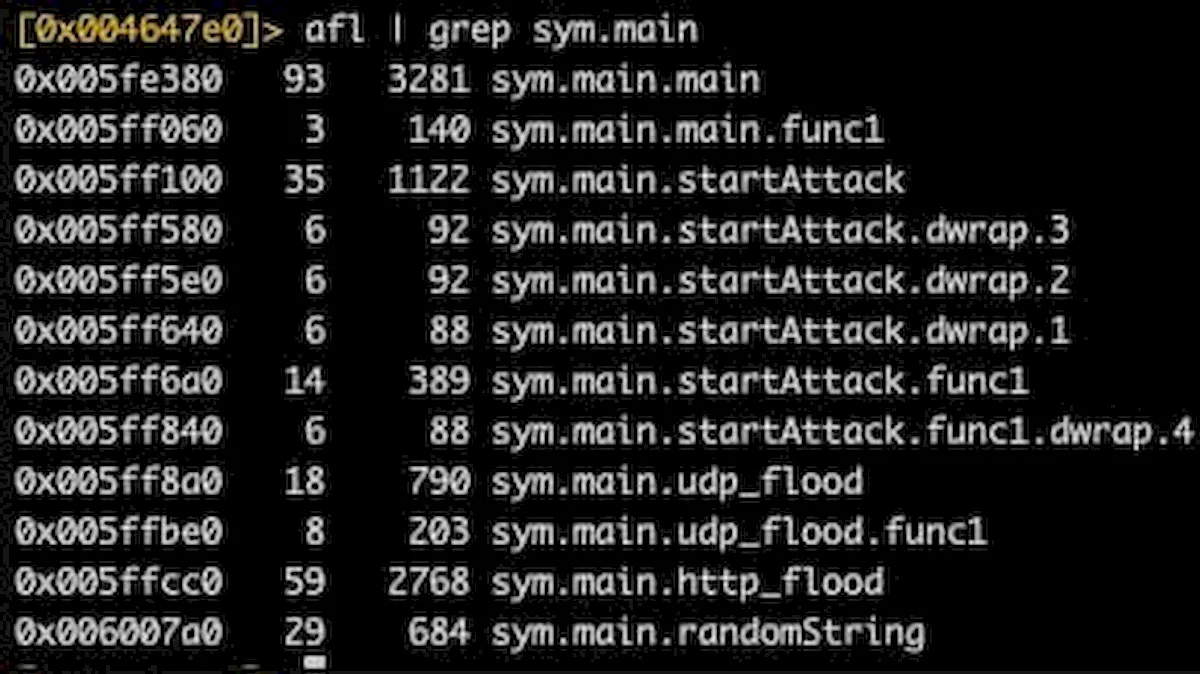

As versões mais antigas do HinataBot suportavam inundações HTTP, UDP, ICMP e TCP, mas as variantes mais recentes apresentam apenas as duas primeiras.

No entanto, mesmo com apenas dois modos de ataque, o botnet pode realizar ataques distribuídos de negação de serviço muito poderosos.

Embora os comandos de ataque HTTP e UDP sejam diferentes, ambos criam um pool de trabalho de 512 trabalhadores (processos) que enviam pacotes de dados codificados para os alvos por um período definido.

O tamanho do pacote HTTP varia entre 484 e 589 bytes. Os pacotes UDP gerados pelo HinataBot são particularmente grandes (65.549 bytes) e consistem em bytes nulos capazes de sobrecarregar o alvo com um grande volume de tráfego.

As inundações de HTTP geram grandes volumes de solicitações de sites, enquanto as inundações de UDP enviam grandes volumes de tráfego de lixo para o destino; portanto, os dois métodos tentam obter uma interrupção usando uma abordagem diferente.

A Akamai comparou o botnet em ataques de 10 segundos para HTTP e UDP e, no ataque HTTP, o malware gerou 20.430 solicitações para um tamanho total de 3,4 MB. A inundação de UDP gerou 6.733 pacotes totalizando 421 MB de dados.

Os pesquisadores estimaram que, com 1.000 nós, a inundação de UDP poderia gerar cerca de 336 Gbps, enquanto com 10.000 nós, o volume de dados de ataque chegaria a 3,3 Tbps.

No caso da inundação de HTTP, 1.000 dispositivos enredados gerariam 2.000.000 solicitações por segundo, enquanto 10.000 nós levariam esse número de 20.400.000 rps e 27 Gbps.

O HinataBot ainda está em desenvolvimento e pode implementar mais explorações e ampliar seu escopo de segmentação a qualquer momento. Além disso, o fato de seu desenvolvimento ser tão ativo aumenta a probabilidade de ver versões mais potentes circulando na natureza em breve.

“Esses recursos teorizados obviamente não levam em consideração os diferentes tipos de servidores que estariam participando, suas respectivas larguras de banda e recursos de hardware, etc., mas você entendeu”, alerta a Akamai.

“Vamos esperar que os autores do HinataBot mudem para novos hobbies antes de termos que lidar com sua botnet em qualquer escala real.”