Recentemente, a empresa de segurança cibernética afirmou ter descoberto spyware Android camuflado como apps de VPN e chat.

Três aplicativos Android no Google Play foram usados por agentes de ameaças patrocinados pelo estado para coletar informações de dispositivos visados, como dados de localização e listas de contatos.

Descoberto spyware Android camuflado como apps de VPN e chat

Os aplicativos Android maliciosos foram descobertos pela Cyfirma, que atribuiu a operação com confiança média ao grupo de hackers indiano “DoNot”, também rastreado como APT-C-35, que tem como alvo organizações de alto perfil no Sudeste Asiático desde pelo menos 2018.

Em 2021, um relatório da Anistia Internacional vinculou o grupo de ameaças a uma empresa indiana de segurança cibernética e destacou uma campanha de distribuição de spyware que também dependia de um aplicativo de bate-papo falso.

Os aplicativos usados na campanha mais recente da DoNot coletam informações básicas para preparar o terreno para infecções de malware mais perigosas, representando o que parece ser o primeiro estágio dos ataques do grupo de ameaças.

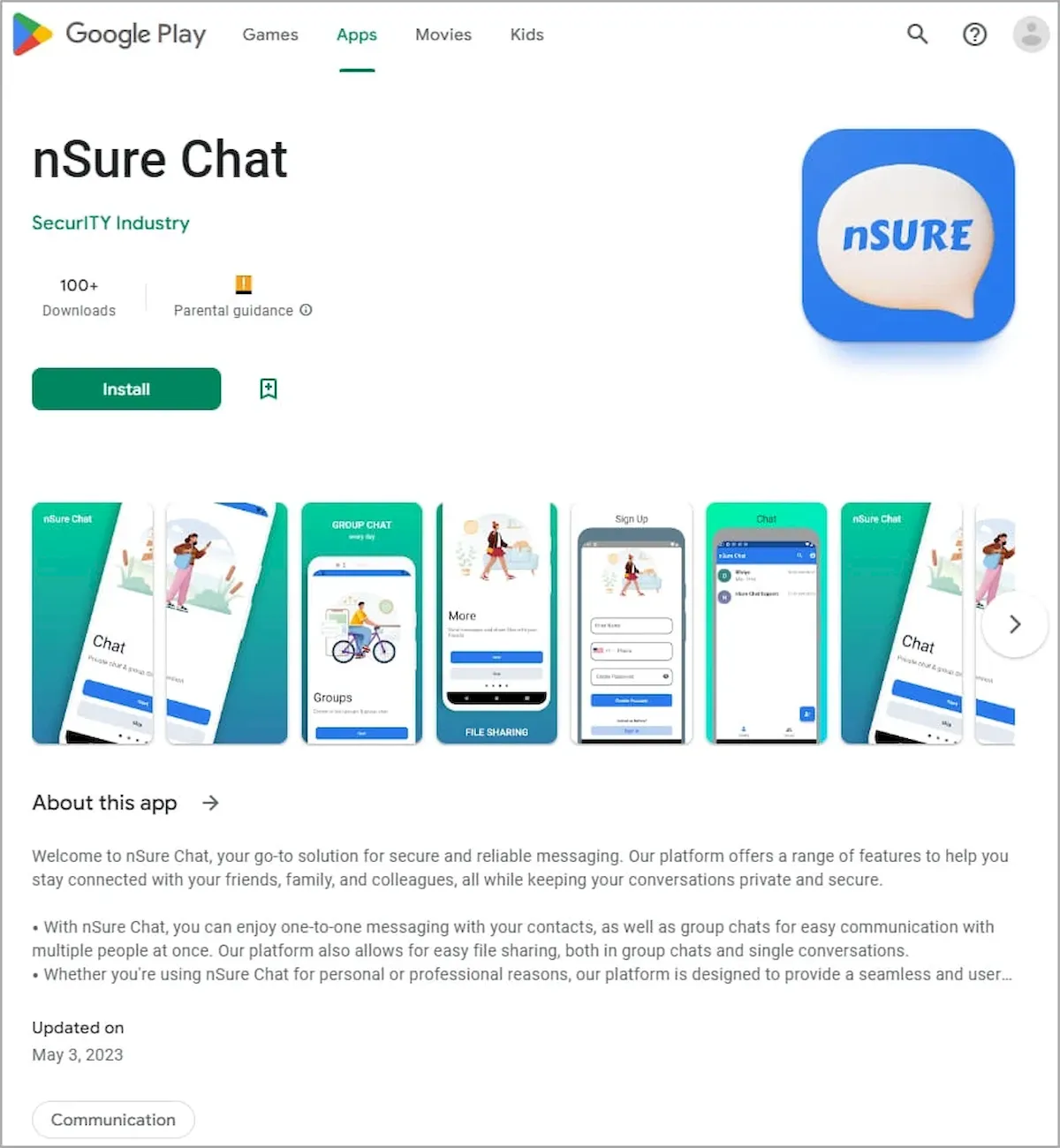

Os aplicativos suspeitos encontrados pela Cyfirma no Google Play são nSure Chat e iKHfaa VPN, ambos carregados de ‘SecurITY Industry’.

Ambos os aplicativos e um terceiro do mesmo editor, que não parece malicioso de acordo com a Cyfirma, permanecem disponíveis no Google Play.

A contagem de downloads é baixa para todos os aplicativos da SecurITY Industry, indicando que eles são usados seletivamente contra alvos específicos.

Os dois aplicativos solicitam permissões arriscadas durante a instalação, como acesso à lista de contatos do usuário (READ_CONTACTS) e dados de localização precisos (ACCESS_FINE_LOCATION), para exfiltrar essas informações ao agente da ameaça.

Observe que, para acessar a localização do alvo, o GPS precisa estar ativo, caso contrário, o aplicativo busca a última localização conhecida do dispositivo.

Os dados coletados são armazenados localmente usando a biblioteca ROOM do Android e posteriormente enviados ao servidor C2 do invasor por meio de uma solicitação HTTP.

O C2 para o aplicativo VPN é “https[:]ikhfaavpn[.]com”. No caso do nSure Chat, o endereço do servidor observado foi visto no ano passado nas operações do Cobalt Strike.

Os analistas da Cyfirma descobriram que a base de código do aplicativo VPN dos hackers foi retirada diretamente do produto Liberty VPN legítimo.

A atribuição da campanha da Cyfirma ao grupo de ameaças DoNot é baseada no uso específico de strings criptografadas utilizando o algoritmo AES/CBC/PKCS5PADDING e ofuscação Proguard, ambas técnicas associadas aos hackers indianos.

Além disso, existem algumas coincidências improváveis na nomenclatura de certos arquivos gerados pelos aplicativos maliciosos, vinculando-os a campanhas DoNot anteriores.

Os pesquisadores acreditam que os invasores abandonaram a tática de enviar e-mails de phishing com anexos maliciosos em favor de ataques de mensagens de lança via WhatsApp e Telegram.

As mensagens diretas nesses aplicativos direcionam as vítimas para a Google Play Store, uma plataforma confiável que dá legitimidade ao ataque, para que possam ser facilmente induzidas a baixar os aplicativos sugeridos.

Quanto aos alvos da última campanha de DoNot, pouco se sabe sobre eles, além de estarem baseados no Paquistão.