E a Canonical lançou uma atualização para corrigir 35 vulnerabilidades. Confira os detalhes desse importante update e veja como atualizar.

A Canonical é a empresa por trás do sistema operacional Ubuntu e ela leva muito a sério a questão da segurança de dele. Pra isso, ela está sempre lançando novas atualizações de segurança.

Agora, a Canonical publicou novas atualizações de segurança do kernel Linux para todas as versões suportadas do Ubuntu e parece que é uma atualização massiva que aborda mais de 30 vulnerabilidades de segurança.

Canonical lançou uma atualização para corrigir 35 vulnerabilidades

As novas atualizações de segurança do kernel do Linux vêm cerca de duas semanas após as atualizações anteriores, que foram pequenas corrigindo apenas três falhas de segurança, e estão disponíveis para todas as versões suportadas do Ubuntu, incluindo Ubuntu 22.04 LTS (Jammy Jellyfish), Ubuntu 21.10 (Impish Indri), Ubuntu 20.04 LTS (Focal Fossa), Ubuntu 18.04 LTS (Bionic Beaver), bem como as versões Ubuntu 16.04 e 14.04 ESM.

Existem mais de 30 vulnerabilidades de segurança corrigidas nesta enorme atualização do kernel do Ubuntu. Comum a todas as versões do Ubuntu é o CVE-2022-1966, uma vulnerabilidade de uso posterior descoberta por Aaron Adams no subsistema netfilter que pode permitir que um invasor local cause uma negação de serviço (travamento do sistema) ou execute código arbitrário, também como CVE-2022-21499, uma falha do kernel que pode permitir que invasores privilegiados ignorem as restrições de inicialização segura UEFI, e CVE-2022-28390, uma vulnerabilidade dupla descoberta na implementação da interface EMS CAN/USB, permitindo que um invasor local cause uma negação de serviço (esgotamento de memória).

Afetando os kernels dos sistemas Ubuntu 22.04 LTS, Ubuntu 21.10, Ubuntu 20.04 LTS e Ubuntu 18.04 LTS, o novo patch de segurança do kernel Linux também aborda o CVE-2022-1158, uma falha descoberta por Qiuhao Li, Gaoning Pan e Yongkang Jia no Implementação de KVM, que poderia permitir que um invasor em uma VM convidada travasse o sistema operacional host.

Outras vulnerabilidades de segurança comuns corrigidas nesta atualização maciça são CVE-2022-1972, um problema de segurança que afeta os sistemas Ubuntu 22.04 LTS executando o kernel Linux 5.15 LTS, bem como os sistemas Ubuntu 21.10 e Ubuntu 20.04 LTS executando o kernel Linux 5.13, descoberto por Ziming Zhang em o subsistema netfilter e CVE-2022-24958, uma vulnerabilidade de uso posterior descoberta na interface do sistema de arquivos USB Gadget e afetando o kernel Linux 5.13 dos sistemas Ubuntu 21.10 e 20.04 LTS, bem como o kernel Linux 5.4 LTS do Ubuntu Sistemas 20.04 LTS e 18.04 LTS. Ambas as falhas podem permitir que um invasor local cause uma negação de serviço (travamento do sistema) ou execute código arbitrário.

O mesmo vale para CVE-2022-28356, uma vulnerabilidade de segurança descoberta por 赵子轩 no driver 802.2 LLC tipo 2 do kernel Linux, CVE-2022-28389, uma vulnerabilidade duplamente livre descoberta na implementação da interface Microchip CAN BUS Analyzer, CVE-2022- 1198, uma vulnerabilidade use-after-free descoberta por Duoming Zhou na implementação do protocolo 6pack, CVE-2022-1516, uma falha descoberta na implementação de protocolos de rede X.25 e CVE-2022-1353, um problema de segurança encontrado em a implementação PF_KEYv2.

Esses problemas afetaram os kernels dos sistemas Ubuntu 22.04 LTS, Ubuntu 20.04 LTS e Ubuntu 18.04 LTS e podem permitir que um invasor local cause uma negação de serviço (falha do sistema) ou exponha informações confidenciais (memória do kernel).

Outra vulnerabilidade de segurança comum corrigida nesta nova atualização do kernel do Ubuntu, desta vez afetando os kernels dos sistemas Ubuntu 20.04 LTS e Ubuntu 18.04 LTS, é a CVE-2021-3772, uma falha descoberta na implementação do protocolo SCTP do kernel Linux que pode permitir que um invasor remoto causar uma negação de serviço (desassociação de conexão).

Apenas para sistemas Ubuntu 22.04 LTS que executam o kernel Linux 5.15 LTS, a nova atualização de segurança aborda 10 outras vulnerabilidades, incluindo CVE-2022-1671, uma falha descoberta na implementação do soquete de sessão RxRPC que permite que um invasor local cause uma negação de serviço (travamento do sistema ) ou possivelmente expor informações confidenciais (memória do kernel), CVE-2022-1204, CVE-2022-1205 e CVE-2022-1199, três falhas descobertas por Duoming Zhou na implementação do protocolo de rádio amador AX.25 que poderia permitir uma invasor para causar uma negação de serviço (travamento do sistema), bem como CVE-2022-1263, um problema de segurança KVM descoberto por Qiuhao Li, Gaoning Pan e Yongkang Jia que poderia permitir que um invasor local em uma VM convidada travasse o host sistema.

Também corrigido no kernel Linux 5.15 LTS dos sistemas Ubuntu 22.04 LTS está o CVE-2022-28388, uma vulnerabilidade dupla descoberta na implementação da interface USB2CAN de 8 dispositivos, CVE-2022-1651, uma falha encontrada na implementação do módulo de serviço do hipervisor ACRN, CVE-2022-1048, várias condições de corrida descobertas por Hu Jiahui na estrutura ALSA, CVE-2022-0168, uma falha descoberta por Billy Jheng Bing na implementação do sistema de arquivos de rede CIFS e CVE-2022-1195, um uso- vulnerabilidade after-free descoberta na implementação dos protocolos 6pack e mkiss.

Esses problemas de segurança podem permitir que um invasor local cause uma negação de serviço (travamento do sistema ou esgotamento da memória) ou possivelmente execute código arbitrário.

Apenas para sistemas Ubuntu 20.04 LTS e Ubuntu 18.04 LTS executando o kernel Linux 5.4 LTS, a nova atualização de segurança aborda 10 outras vulnerabilidades, incluindo CVE-2022-23036, CVE-2022-23037, CVE-2022-23038, CVE-2022-23039, CVE-2022-23040, CVE-2022-23041 e CVE-2022-23042, uma série de falhas descobertas em vários frontends de dispositivos de para-virtualização Xen por Demi Marie Obenour e Simon Gaiser, que poderiam permitir uma invasor para obter acesso às páginas de memória de uma VM convidada ou causar uma negação de serviço no convidado usando um back-end Xen malicioso.

Também corrigido no kernel Linux 5.4 LTS dos sistemas Ubuntu 20.04 LTS e Ubuntu 18.04 LTS está o CVE-2022-1011, uma vulnerabilidade de uso posterior descoberta por Jann Horn do Google Project Zero na implementação do sistema de arquivos FUSE, que poderia permitir uma invasor para causar uma negação de serviço (travamento do sistema) ou possivelmente executar código arbitrário, CVE-2021-4197, um problema de segurança descoberto por Eric Biederman na implementação de migração do processo cgroup, que pode permitir que um invasor local obtenha privilégios administrativos e CVE -2022-26966, uma falha descoberta no driver de dispositivo ethernet USB SR9700 que pode permitir que um invasor fisicamente próximo exponha informações confidenciais (memória do kernel).

Por último, mas não menos importante, esta nova atualização massiva do kernel do Ubuntu corrige três outras vulnerabilidades de segurança que afetam o kernel Linux 4.15 dos sistemas Ubuntu 18.04 LTS.

Estes são CVE-2022-1016, um problema de segurança descoberto por David Bouman no subsistema netfilter que pode permitir que um invasor local exponha informações confidenciais (memória do kernel), CVE-2021-4149, um problema de segurança encontrado na implementação do sistema de arquivos Btrfs permitindo um local invasor para causar uma negação de serviço (bloqueio do kernel), bem como CVE-2022-1419, uma condição de corrida descoberta na implementação do gerenciador de memória gráfica virtual potencialmente levando a um vazamento de informações.

A Canonical pede a todos os usuários do Ubuntu que atualizem suas instalações para as novas versões do kernel (linux-image 5.15.0.37.39 para Ubuntu 22.04 LTS, linux-image 5.13.0.48.56 para Ubuntu 21.10 e 20.04.4 LTS, linux-image 5.4. 0.117.120 para Ubuntu 20.04 LTS, linux-image 5.4.0-117.132~18.04.1 para Ubuntu 18.04.6 LTS, bem como linux-image 4.15.0.184.172 para Ubuntu 18.04 LTS), o mais rápido possível.

Todos os usuários do Ubuntu devem atualizar

A Canonical recomenda que todos os usuários atualizem suas instalações o mais rápido possível para as novas versões de kernel.

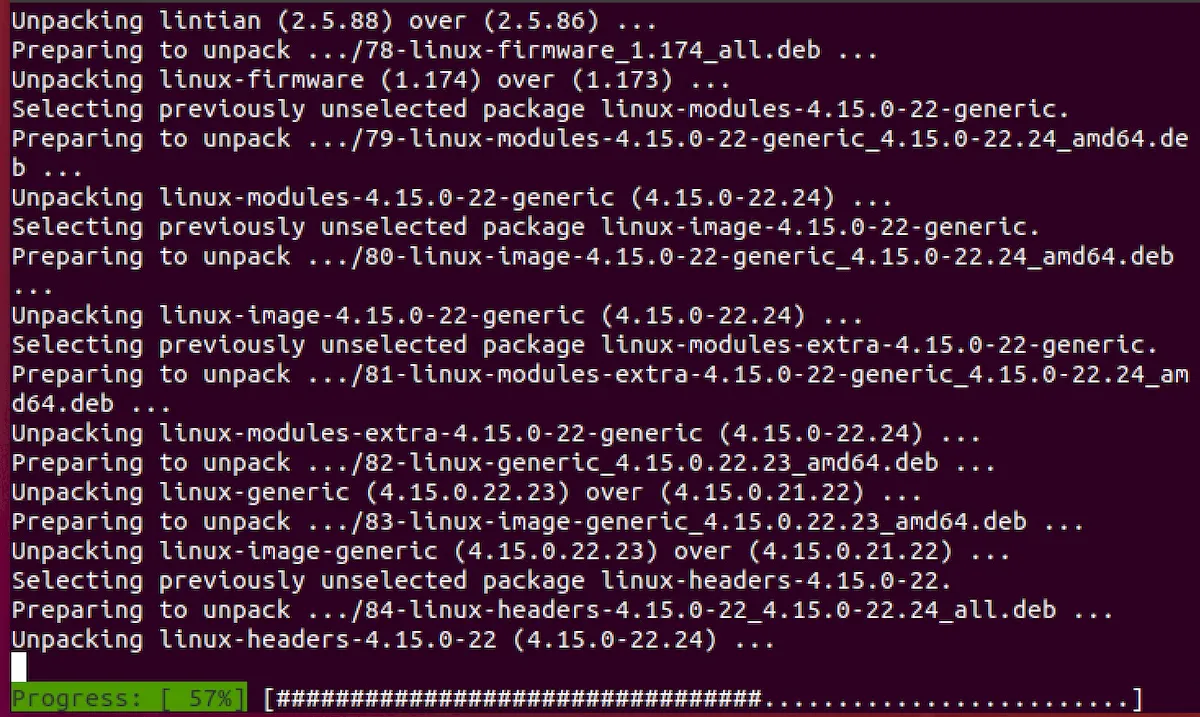

Para atualizar suas instalações para as novas versões do kernel, execute os comandos sudo apt-get update && sudo apt-get dist-upgrade em um emulador de terminal.

Certifique-se de reiniciar o sistema após a instalação da nova versão do kernel e também reinstale os módulos de kernel de terceiros que você instalou.

Mais detalhes sobre o processo de atualização podem ser encontrados em https://wiki.ubuntu.com/Security/Upgrades.