E a Canonical lançou uma atualização para corrigir 20 vulnerabilidades. Confira os detalhes desse update e veja como atualizar.

A Canonical é a empresa por trás do sistema operacional Ubuntu e ela leva muito a sério a questão da segurança de dele. Pra isso, ela está sempre lançando novas atualizações de segurança.

Agora, a Canonical publicou as principais atualizações de segurança do kernel Linux para todas as versões suportadas do Ubuntu para resolver até 20 vulnerabilidades de segurança, pedindo a todos os usuários que atualizem suas instalações.

Canonical lançou uma atualização para corrigir 20 vulnerabilidades

As vulnerabilidades mais importantes corrigidas nesta nova atualização principal do kernel do Linux para Ubuntu são uma falha (CVE-2020-25704) descoberta no subsistema perf que poderia permitir que um invasor com privilégios causasse uma negação de serviço (esgotamento da memória do kernel) e uma segurança problema (CVE-2020-27777) na implementação PowerPC RTAS, que pode permitir que um invasor local com privilégios modifique arbitrariamente a memória do kernel e contorne as restrições de bloqueio do kernel.

Também corrigido nesta nova atualização de segurança do kernel do Ubuntu é uma condição de corrida (CVE-2020-25656) no driver do teclado do console, condições de corrida (CVE-2020-25668) e uma vulnerabilidade de leitura após livre (CVE-2020-29660) no driver/subsistema TTY, um vazamento de informações (CVE-2020-28588) encontrado na implementação do syscall em sistemas de 32 bits e uma falha (CVE-2020-28974) no driver do console do framebuffer.

Todas essas falhas podem permitir que um invasor local exponha informações confidenciais (memória do kernel).

Outras vulnerabilidades podem permitir que um invasor local cause uma negação de serviço ou possivelmente execute um código arbitrário.

Isso inclui um uso após livre no driver de teclado Sun (CVE-2020-25669), uma vulnerabilidade de leitura fora dos limites (CVE-2020-27815) na implementação do sistema de arquivos JFS, duas falhas (CVE-2020-27830 e CVE-2020-28941) no driver do leitor de tela Speakup, uma vulnerabilidade de uso após livre (CVE-2020-27835) no driver do dispositivo InfiniBand HFI1 e outra condição de corrida no subsistema TTY (CVE-2020-29661)

Quatro outras vulnerabilidades corrigidas na nova atualização de segurança do kernel do Ubuntu afetam os usuários da nuvem.

Estes são CVE-2020-27673, CVE-2020-29568 e CVE-2020-29569, três falhas descobertas no manipulador de eventos dom0 do Xen, back-end de processamento de eventos e back-end de bloco paravirt que podem permitir que um invasor em uma VM convidada cause um negação de serviço no sistema operacional host, bem como CVE-2020-27675, uma condição de corrida que descobriu que a infraestrutura do canal de eventos Xen, que poderia permitir que um invasor no convidado causasse uma negação de serviço (queda dom0).

Afetando apenas os usuários do Ubuntu 20.10 e 20.04.2 LTS executando o kernel Linux 5.8, a nova atualização de segurança do kernel aborda uma condição de corrida (CVE-2020-35508) que pode permitir que um invasor local envie sinais para processos arbitrários.

Também corrigida é uma vulnerabilidade (CVE-2021-20177) encontrada no subsistema netfilter que afetou apenas usuários Ubuntu 20.04 LTS e Ubuntu 18.04.5 LTS executando Linux kernel 5.4 e pode permitir que um invasor local com a capacidade CAP_NET_ADMIN cause uma negação de serviço .

Por último, mas não menos importante, a nova atualização de segurança do kernel do Ubuntu aborda uma vulnerabilidade (CVE-2020-29374) descoberta no subsistema de gerenciamento de memória do kernel Linux, que pode permitir que um invasor local obtenha acesso de gravação não intencional a páginas de memória somente leitura.

Esta falha afetou apenas os usuários do Ubuntu 18.04 LTS, Ubuntu 16.04 LTS e Ubuntu 14.04 ESM executando o kernel Linux 4.15 ou 4.4 LTS.

Além dessas correções de segurança, a Canonical também lançou hoje novas atualizações de kernel OEM para sistemas Ubuntu 20.04 LTS executando Linux kernel 5.10 OEM para corrigir CVE-2020-28374, uma falha descoberta na implementação de destino LIO SCSI que pode permitir que um invasor tenha acesso a pelo menos um LUN em um ambiente de armazenamento múltiplo para expor informações confidenciais ou modificar dados e o sistema Ubuntu 20.04 LTS executando o kernel Linux 5.6 para corrigir 20 vulnerabilidades detalhadas neste comunicado de segurança.

Todos os usuários do Ubuntu devem atualizar

A Canonical recomenda que todos os usuários atualizem suas instalações o mais rápido possível para as novas versões de kernel.

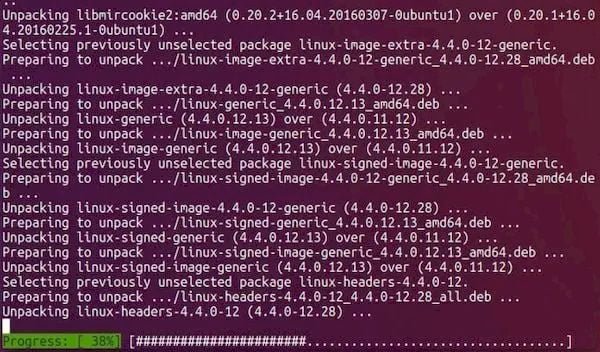

Para atualizar suas instalações para as novas versões do kernel, execute os comandos sudo apt-get update && sudo apt-get dist-upgrade em um emulador de terminal.

Certifique-se de reiniciar o sistema após a instalação da nova versão do kernel e também reinstale os módulos de kernel de terceiros que você instalou.

Mais detalhes sobre o processo de atualização podem ser encontrados em https://wiki.ubuntu.com/Security/Upgrades.