E a Canonical lançou uma atualização para corrigir 14 vulnerabilidades. Confira os detalhes desse update e veja como atualizar.

A Canonical é a empresa por trás do sistema operacional Ubuntu e ela leva muito a sério a questão da segurança de dele. Pra isso, ela está sempre lançando novas atualizações de segurança.

Agora, a Canonical lançou hoje as principais atualizações do kernel do Linux para todos os lançamentos do Ubuntu com suporte para resolver várias vulnerabilidades de segurança descobertas por vários pesquisadores de segurança.

Canonical lançou uma atualização para corrigir 14 vulnerabilidades

Um total de 14 vulnerabilidades de segurança foram corrigidas nessas novas atualizações importantes do kernel do Ubuntu, incluindo uma race condition (CVE-2020-0423) que pode levar a uma vulnerabilidade de uso após a liberação, descoberta na implementação IPC do binder do kernel do Linux.

Esta falha afeta os sistemas Ubuntu 20.10, Ubuntu 20.04 LTS e Ubuntu 18.04 LTS e pode permitir que um invasor local cause uma negação de serviço (falha do sistema) ou possivelmente execute um código arbitrário.

Esta atualização principal do kernel também corrige várias outras falhas de segurança que afetam apenas os sistemas Ubuntu 20.04 LTS, Ubuntu 18.04 LTS e Ubuntu 16.04 LTS.

Isso inclui CVE-2020-14351, uma condição de corrida no subsistema de desempenho, e CVE-2020-14390, uma falha descoberta na implementação do buffer de quadro, CVE-2020-25211, uma falha encontrada no rastreador de conexão netfilter para netlink, e CVE-2020-25643, uma falha descoberta na implementação do PPP HDLC.

Isso poderia permitir que invasores locais causassem uma negação de serviço (falha do sistema) ou possivelmente executassem código arbitrário.

O mesmo vale para CVE-2020-25284, uma vulnerabilidade descoberta no driver de dispositivo de bloco Rados do kernel do Linux (rbd), que poderia permitir que um invasor local pudesse usar isso para mapear ou desmapear dispositivos de bloco rbd, e CVE-2020-25645, uma falha de segurança descoberto na implementação do túnel GENEVE do kernel do Linux, que pode permitir que um invasor exponha informações confidenciais (tráfego de rede não criptografado).

Esta atualização também aborda o CVE-2020-27152, uma falha que afeta apenas os sistemas Ubuntu 20.10, descoberto no hipervisor KVM do kernel Linux e permite que um invasor local em uma máquina virtual convidada bloqueie o sistema host, causando uma negação de serviço.

Apenas para sistemas Ubuntu 16.04 LTS, a atualização corrige mais duas falhas, a saber, CVE-2020-0427 descoberto por Elena Petrova na implementação da árvore de dispositivos do controlador de pinos do kernel Linux, que pode permitir que um invasor local exponha informações confidenciais (memória do kernel) e CVE-2020-12352, uma vulnerabilidade descoberta por Andy Nguyen na implementação Bluetooth A2MP do kernel do Linux, que poderia permitir que um atacante remoto fisicamente próximo expusesse informações confidenciais (memória do kernel).

Afetando todas as versões suportadas do Ubuntu, esta atualização de kernel aborda uma vulnerabilidade de segurança Bluetooth (CVE-2020-10135) descoberta por Daniele Antonioli, Nils Ole Tippenhauer e Kasper Rasmussen, que pode permitir que um invasor fisicamente próximo se faça passar por um dispositivo Bluetooth emparelhado anteriormente.

O mesmo vale para CVE-2020-25705, uma falha desagradável descoberta por Keyu Man no limitador de taxa global ICMP do kernel Linux, que pode permitir que um atacante remoto facilite ataques em serviços baseados em UDP que dependem da randomização da porta de origem, e CVE-2020-14351, uma race condition descoberta no subsistema de desempenho do kernel do Linux, que pode levar a uma vulnerabilidade use-after-free, permitindo que um invasor com acesso ao subsistema de desempenho cause uma negação de serviço (falha do sistema) ou possivelmente execute código arbitrário.

Também afetando todas as versões suportadas do Ubuntu está o CVE-2020-28915, uma falha de segurança descoberta na implementação do framebuffer do kernel do Linux, e o CVE-2020-4788, uma vulnerabilidade descoberta nos processadores Power 9. Ambas as vulnerabilidades podem permitir que um invasor local exponha informações confidenciais.

Todos os usuários do Ubuntu devem atualizar

A Canonical recomenda que todos os usuários atualizem suas instalações o mais rápido possível para as novas versões de kernel.

As novas atualizações do kernel Linux estão disponíveis agora nos repositórios de software das séries de sistema operacional Ubuntu 20.10 (Groovy Gorilla), Ubuntu 20.04 LTS (Focal Fossa), Ubuntu 18.04 LTS (Bionic Beaver) e Ubuntu 16.04 LTS (Xenial Xerus), e eles afetam todas as arquiteturas e sabores de kernel com suporte, incluindo 32 bits, 64 bits, ARM (Raspberry Pi), KVM, AWS, azure, GCP, PowerPC, Snapdragon e Oracle.

As novas versões do kernel são linux-image 5.8.0-31.33 para Ubuntu 20.10 (64 bits), linux-image 5.4.0-56.62 para Ubuntu 20.04 LTS (64 bits), linux-image 5.4.0-56.62~18.04 .1 para Ubuntu 18.04 LTS (64 bits) e linux-image 4.4.0-197.229 para Ubuntu 16.04 LTS (64 bits).

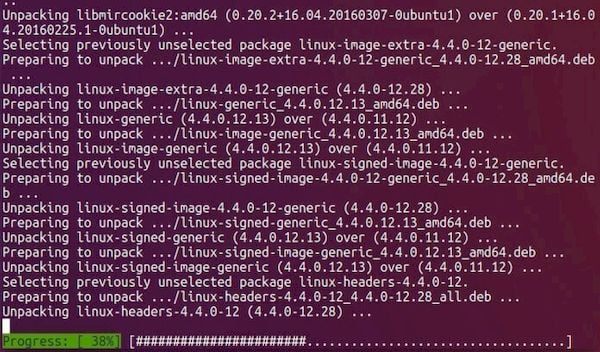

Para atualizar suas instalações para as novas versões do kernel, execute os comandos sudo apt-get update && sudo apt-get dist-upgrade em um emulador de terminal.

Certifique-se de reiniciar o sistema após a instalação da nova versão do kernel e também reinstale os módulos de kernel de terceiros que você instalou.

Mais detalhes sobre o processo de atualização podem ser encontrados em https://wiki.ubuntu.com/Security/Upgrades.