A Canonical lançou novas atualizações de segurança do kernel Linux para combater as mais recentes vulnerabilidades da CPU Intel. Confira os detalhes e atualize.

As novas falhas de CPU’s Intel já estão por aí e as distribuições Linux estão trabalhando para deixar o sistema mais seguro e preparado para elas. Primeiro foi a Red Hat, e agora é a vez da Canonical.

A Canonical lançou um novo lote de atualizações de segurança do kernel do Linux para todos os seus sistemas Ubuntu Linux, para abordar as mais recentes vulnerabilidades da CPU Intel, bem como outras falhas importantes.

Canonical lançou novas atualizações de segurança do kernel Linux

A Canonical respondeu rapidamente às mais recentes vulnerabilidades de segurança que afetavam as microarquiteturas de CPU Intel, então eles agora publicaram atualizações do kernel do Linux para atenuá-las.

As vulnerabilidades são CVE-2019-11135, CVE-2018-12207, CVE-2019-0154 e CVE-2019-0155, que podem permitir que invasores locais exponham informações confidenciais ou possivelmente elevem privilégios ou causem uma negação de serviço.

Além desses problemas de segurança que afetam os processadores Intel, as novas atualizações de segurança do kernel Linux também abordam três vulnerabilidades (CVE-2019-15791, CVE-2019-15792 e CVE-2019-15793) descobertas por Jann Horn, do Google Project Zero, no shiftfs implementação, que pode permitir que um invasor local execute código arbitrário, cause negação de serviço (falha no sistema) ou ignore as permissões do DAC.

Também são corrigidos um estouro de buffer (CVE-2019-16746) descoberto na interface de configuração Wi-Fi 802.11 do kernel Linux, que pode permitir que um invasor local cause uma negação de serviço (falha no sistema) ou execute código arbitrário e outro estouro de buffer (CVE-2019-17666) encontrado por Nico Waisman no driver Realtek Wi-Fi, o que poderia permitir que um invasor fisicamente próximo travasse o sistema ou executasse código arbitrário.

A atualização de segurança também corrige várias vulnerabilidades que afetam apenas os sistemas Ubuntu 19.04, Ubuntu 18.04 LTS, Ubuntu 16.04 LTS, ou seja, CVE-2019-17052, CVE-2019-17053, CVE-2019-17054, CVE-2019-17055 e CVE-2019-17056, que foram descobertas pela Ori Nimron nas implementações de protocolo de rede sem fio de baixa taxa Appletalk, AX25, NFC, ISDN e IEEE 802.15.4 do kernel Linux, todas essas falhas podem permitir que um invasor local crie um soquete bruto.

Além disso, ele corrige uma vulnerabilidade (CVE-2019-15098) descoberta por Hui Peng no driver de dispositivo Wi-Fi Atheros AR6004 USB do kernel Linux, o que poderia permitir que um invasor fisicamente próximo causasse uma negação de serviço (falha no sistema) e outra vulnerabilidade (CVE-2019-2215) descoberto por Maddie Stone na implementação do Binder IPC Driver, que pode permitir que um invasor local cause uma negação de serviço (falha no sistema) ou execute código arbitrário, o último afetando apenas os sistemas Ubuntu 16.04 LTS.

- Tor no Ubuntu e derivados – veja como instalar a última versão

- Como instalar o ProtonVPN no Linux Ubuntu, Debian, Mint e derivados

- SSH no Ubuntu : como ativar e acessar o sistema remotamente

- Como instalar o gerenciador de senhas Bitwarden no Linux

Todos os usuários devem atualizar seus sistemas imediatamente

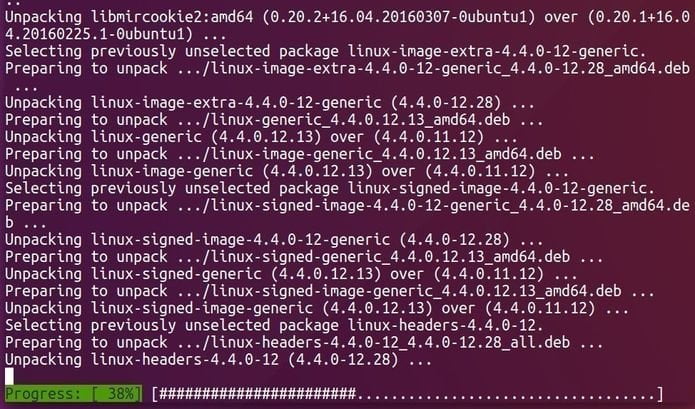

Os usuários são convidados a atualizar seus sistemas Ubuntu para as novas versões de kernel disponíveis nos principais repositórios de software o mais rápido possível.

Estes são linux-image 5.3.0-22.24 para Ubuntu 19.10, linux-image 5.0.0-35.38 para Ubuntu 19.10, linux-image 5.0.0-35.38~18.04.1 para Ubuntu 18.04.3 LTS, linux-image 4.15. 0-69.78 para Ubuntu 18.04 LTS, imagem de linux 4.15.0-69.78~16.04.1 para Ubuntu 16.04.6 LTS e imagem de linux 4.4.0-168.197 para Ubuntu 16.04 LTS.

Para atualizar seus sistemas, siga as instruções fornecidas pela Canonical em https://wiki.ubuntu.com/Security/Upgrades.

E claro, reinicie seus sistemas após instalar as novas versões do kernel.

O que está sendo falado no blog

No Post found.

Veja mais artigos publicados neste dia…