Segundos pesquisadores de segurança, o AMP está sendo usado para ataques de phishing evasivos, evitando tecnologias de proteção de e-mail.

O Google AMP é uma estrutura HTML de código aberto co-desenvolvida pelo Google e 30 parceiros para tornar o carregamento do conteúdo da Web mais rápido em dispositivos móveis.

As páginas AMP são hospedadas nos servidores do Google, onde o conteúdo é simplificado e alguns dos elementos de mídia mais pesados são pré-carregados para entrega mais rápida.

Agora, os pesquisadores de segurança estão alertando sobre o aumento da atividade de phishing que abusa do Google Accelerated Mobile Pages (AMP) para contornar as medidas de segurança de e-mail e chegar às caixas de entrada dos funcionários da empresa.

AMP está sendo usado para ataques de phishing evasivos

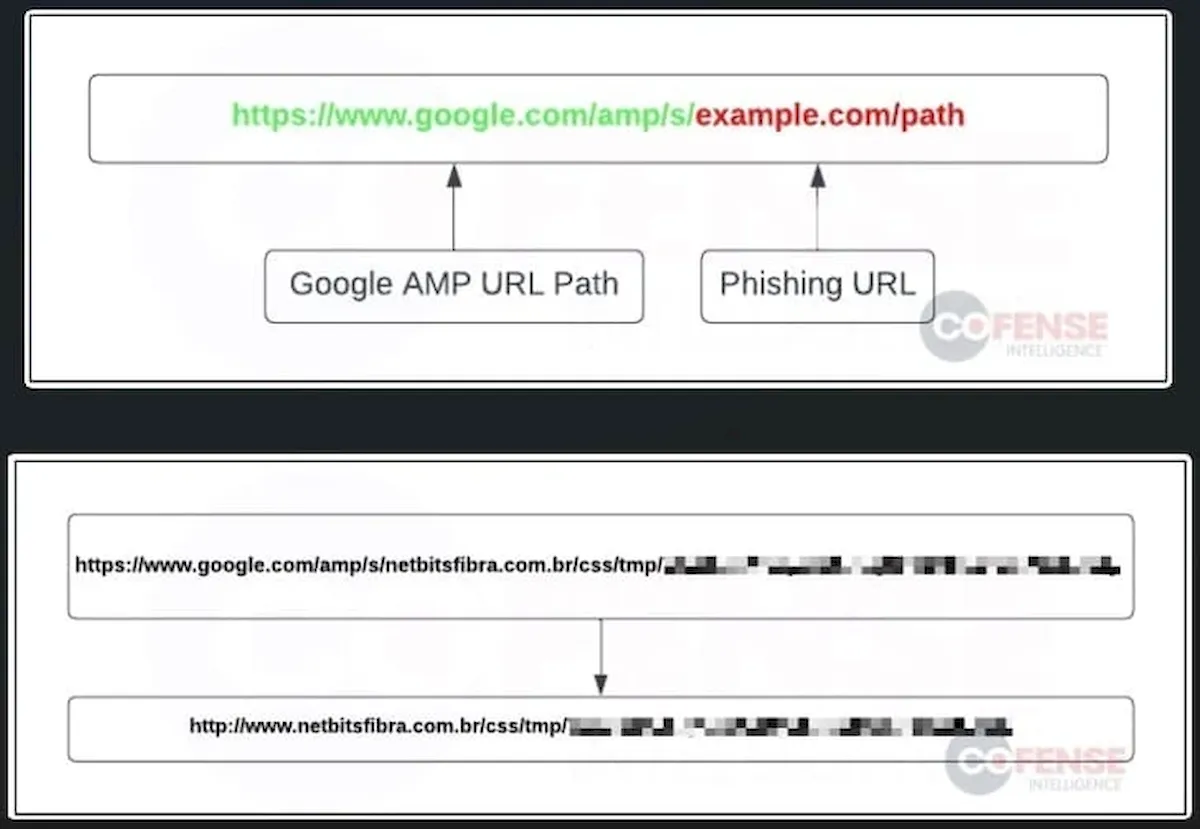

A ideia por trás do uso de URLs do Google AMP incorporados em e-mails de phishing é garantir que a tecnologia de proteção de e-mail não sinalize mensagens como maliciosas ou suspeitas devido à boa reputação do Google.

Os URLs AMP acionam um redirecionamento para um site de phishing malicioso, e essa etapa adicional também adiciona uma camada de interrupção da análise.

Dados da empresa de proteção anti-phishing Cofense mostram que o volume de ataques de phishing que usam AMP aumentou significativamente em meados de julho, sugerindo que os agentes de ameaças podem estar adotando o método.

“De todos os URLs do Google AMP que observamos, aproximadamente 77% foram hospedados no domínio google.com e 23% foram hospedados no domínio google.co.uk”, explica a Cofense no relatório.

Embora o caminho “google.com/amp/s/” seja comum em todos os casos, bloqueá-lo também afetaria todos os casos legítimos de uso do Google AMP. No entanto, sinalizá-los pode ser a ação mais apropriada, pelo menos para alertar os destinatários sobre redirecionamentos potencialmente maliciosos.

A Cofense diz que os atores de phishing que abusam do serviço Google AMP também empregam uma variedade de técnicas adicionais que ajudam coletivamente a evitar a detecção e aumentar sua taxa de sucesso.

Por exemplo, em muitos casos observados pela Cofense, os agentes de ameaças usaram e-mails em HTML baseados em imagem em vez de um corpo de texto tradicional. Isso é para confundir os scanners de texto que procuram termos comuns de phishing no conteúdo da mensagem.

Em outro exemplo, os invasores usaram uma etapa extra de redirecionamento, abusando de um URL Microsoft.com para levar a vítima a um domínio do Google AMP e, eventualmente, ao site de phishing real.

Por fim, os invasores empregaram o serviço CAPTCHA da Cloudflare para impedir a análise automatizada das páginas de phishing por bots de segurança, impedindo que os rastreadores as alcançassem.

Em suma, os agentes de phishing hoje empregam vários métodos de evasão de detecção que tornam cada vez mais difícil para alvos e ferramentas de segurança capturar as ameaças e bloqueá-las.