Conheça o Zero-Click, um exploit usado por um drone para hackear um Tesla e confira os detalhes da façanha feita por dois especialistas em segurança cibernética.

Dois especialistas em segurança cibernética divulgaram recentemente que conseguiram abrir as portas de um Tesla remotamente, usando um drone equipado com um dongle wi-fi.

Os pesquisadores apresentaram seu feito na conferência CanSecWest observando que eles não exigiram nenhuma interação de ninguém no carro.

Zero-Click, um exploit usado por um drone para hackear um Tesla

O chamado exploit “Zero-Click” é implementado sem qualquer interação com o usuário. Depois de instalado, você pode gravar sons ambientais e conversas telefônicas, tirar fotos e acessar as credenciais do usuário, entre outras coisas.

Os erros apresentados pelos pesquisadores de segurança cibernética Ralf-Philipp Weinmann, CEO da Kunnamon, e Benedikt Schmotzle, da Comsecuris, são na verdade o resultado de uma investigação realizada no ano passado. A investigação foi originalmente conduzida como parte da competição de hacking 2020 Pwn2Own, que ofereceu um carro e outros prêmios importantes para hackear um Tesla.

Dito isso, os resultados foram comunicados diretamente à Tesla por meio de seu programa de recompensa por insetos depois que os organizadores do Pwn2Own decidiram remover temporariamente a categoria automotiva devido à pandemia de coronavírus.

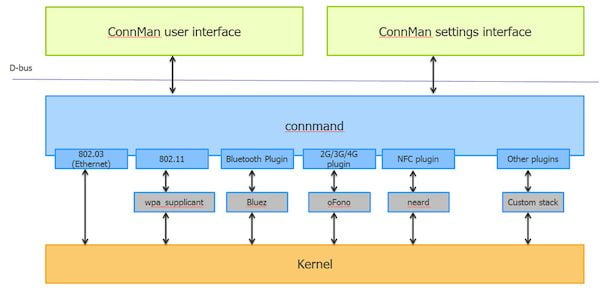

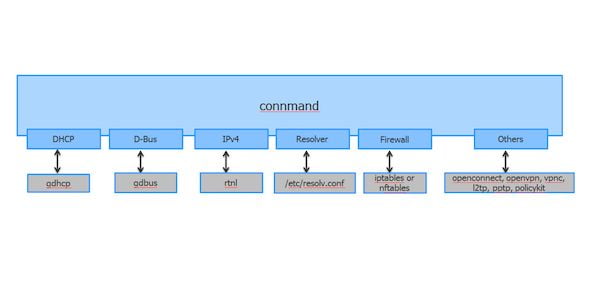

O ataque, apelidado de TBONE, envolve a exploração de duas vulnerabilidades que afetam o ConnMan, um gerenciador de conexão à Internet para dispositivos embarcados.

Duas vulnerabilidades no ConnMan permitiram que Weinmann e Schmotzle executassem comandos no sistema de infoentretenimento da Tesla.

Em uma postagem do blog, Weinmann e Schmotzle explicaram que um invasor pode explorar essas brechas para assumir o controle total do sistema de infoentretenimento da Tesla sem interação do usuário. Um invasor que explora as vulnerabilidades pode executar qualquer tarefa que um usuário normal pode executar no sistema de infoentretenimento.

Isso inclui abrir as portas, mudar a posição do assento, tocar música, controlar o ar condicionado e mudar os modos de direção e acelerador.

No entanto, os investigadores notaram que o ataque não conseguiu assumir o controle do carro. Eles alegaram que a exploração funcionou contra os modelos S, 3, X e Y de Tesla.

No entanto, em sua postagem, eles deixaram claro que poderiam ter feito pior escrevendo código na tecnologia de infoentretenimento da Tesla.

Weinmann alertou que o exploit poderia ter se transformado em um worm. Isso é possível adicionando um talento que teria permitido a eles criar um firmware Wi-Fi inteiramente novo no Tesla, “tornando-o um ponto de acesso que pode ser usado para operar outros carros Tesla próximos.”

No entanto, os investigadores optaram por não encenar tal ataque. Sobre isso, Weinmann disse que:

“Adicionar uma exploração de elevação de privilégio como CVE-2021-3347 ao TBONE nos permitiria carregar um novo firmware Wi-Fi no carro Tesla, tornando-o um ponto de acesso que poderia ser usado para operar outros carros Tesla que estão próximos a o carro da vítima. No entanto, não queríamos transformar esse exploit em um worm de computador.”

A Tesla corrigiu as vulnerabilidades com uma atualização lançada em outubro de 2020 e supostamente parou de usar o ConnMan.

A Intel também foi informada, já que a empresa era a desenvolvedora original do ConnMan, mas os pesquisadores disseram que a fabricante do chip sentiu que não era sua responsabilidade corrigir os erros.

Os pesquisadores descobriram que o componente ConnMan é amplamente utilizado na indústria automotiva, o que pode significar que ataques semelhantes também podem ser lançados contra outros veículos.

Weinmann e Schmotzle finalmente recorreram à Equipe de Resposta a Emergências de Computadores (CERT) da Alemanha para ajudar a educar os provedores potencialmente afetados.

Ainda não se sabe se outros fabricantes tomaram medidas em resposta às descobertas dos pesquisadores. Os pesquisadores descreveram suas descobertas na conferência CanSecWest no início deste ano.

Nos últimos anos, pesquisadores de segurança cibernética de várias empresas mostraram que um Tesla pode ser hackeado, em muitos casos remotamente.

Em 2020, especialistas em segurança da McAfee mostraram feitos capazes de forçar a função de direção autônoma de Tesla a aumentar a velocidade do carro. Os bugs foram corrigidos em outubro do ano passado, o que significa que o hack não deveria ser possível hoje.