E foi lançado o wpa supplicant 2.10 com correções para algumas vulnerabilidades, integrando melhorias e muito mais. Confira as novidades.

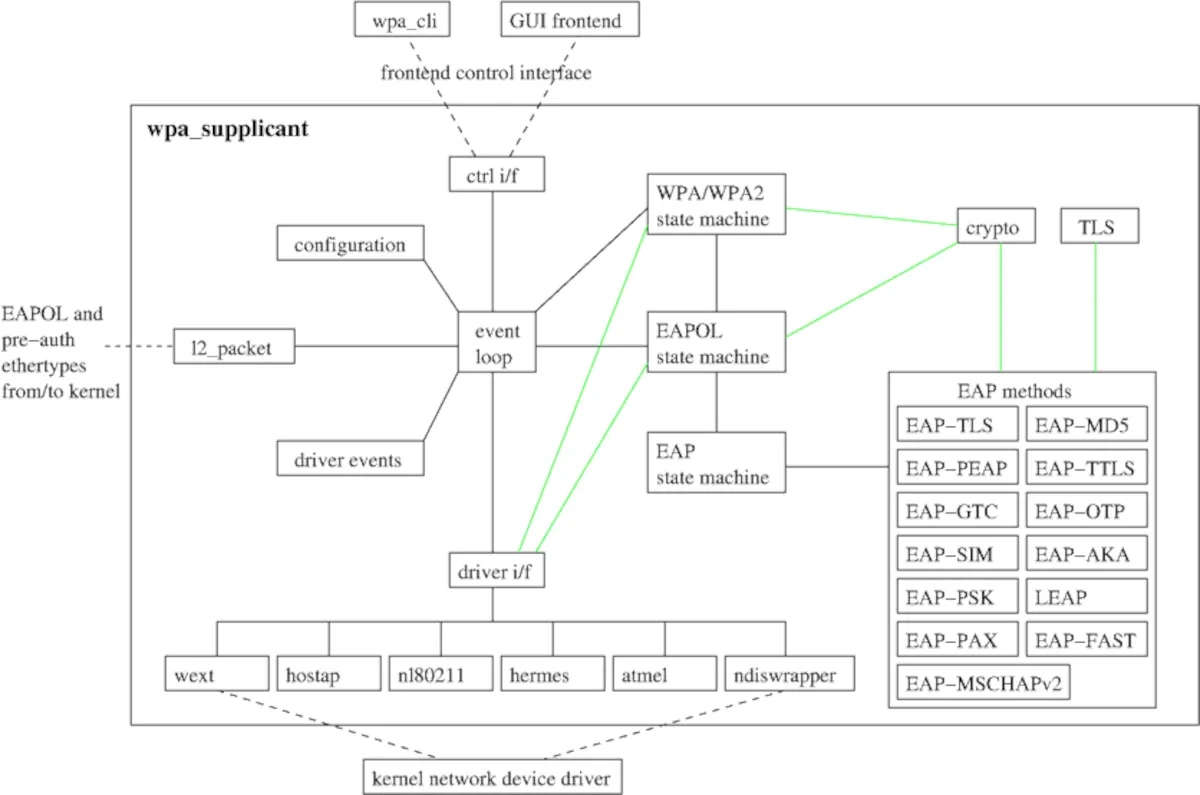

wpa_supplicant é um suplicante multiplataforma com suporte para WPA, WPA2 e WPA3 (IEEE 802.11i). É adequado para desktops, laptops e sistemas embarcados.

É o componente IEEE 802.1X /WPA que é usado nas estações clientes. Ele implementa a negociação de chaves com um autenticador WPA e controla o roaming e a autenticação/associação IEEE 802.11 do driver wireless.

wpa_supplicant é uma implementação de software livre de um suplicante IEEE 802.11i para Linux, FreeBSD, NetBSD, QNX, AROS, Microsoft Windows, Solaris, OS/2 e Haiku.

Mas além de ser um suplicante WPA3 e WPA2, ele também implementa WPA e protocolos de segurança de LAN sem fio mais antigos.

Agora, após um ano e meio de desenvolvimento, foi lançado o hostapd/wpa_supplicant 2.10, uma suíte para suportar os protocolos wireless IEEE 802.1X, WPA, WPA2, WPA3 e EAP, consistindo na aplicação wpa_supplicant para conectar a uma rede wireless como cliente hostapd e processo em segundo plano para fornecer um ponto de acesso e servidor de autenticação que inclui componentes como WPA Authenticator, cliente/servidor de autenticação RADIUS, servidor EAP.

wpa supplicant 2.10 lançado com correções para algumas vulnerabilidades

Além das mudanças funcionais, a nova versão bloqueia um novo vetor de ataque por meio de canais de terceiros, afetando o método de negociação de conexão SAE (Simultaneous Authentication of Equals) e o protocolo EAP-pwd.

E é que a vulnerabilidade corrigida permitiu que um invasor com a capacidade de executar código sem privilégios no sistema de um usuário que se conecta a uma rede sem fio obter informações sobre as características de uma senha monitorando a atividade no sistema e usá-la para simplificar a adivinhação de senha offline.

O problema é causado pelo vazamento de informações sobre as características da senha por meio de canais de terceiros, que permitem, usando dados indiretos, como alterações de atrasos durante as operações, esclarecer a exatidão da escolha de partes da senha em seu processo de seleção.

Ao contrário de problemas semelhantes que foram corrigidos em 2019, a nova vulnerabilidade se deve ao fato de que as primitivas criptográficas externas usadas na função crypto_ec_point_solve_y_coord() não forneceram tempo de operação consistente, independentemente da natureza dos dados processados.

Com base na análise do comportamento do cache do processador, um invasor com capacidade de executar código sem privilégios no mesmo núcleo do processador pode obter informações sobre o andamento das operações de senha no SAE/EAP-pwd.

Todas as versões de wpa_supplicant e hostapd criadas com suporte para SAE (CONFIG_SAE=y) e EAP-pwd (CONFIG_EAP_PWD=y) são afetadas.

Quanto às outras mudanças que foram implementadas na nova versão, foi adicionada a capacidade de compilar com a biblioteca criptográfica OpenSSL 3.0.

Foi implementado o mecanismo Beacon Protection proposto na atualização da especificação WPA3, projetado para proteger contra ataques ativos em uma rede sem fio que manipula alterações de frame Beacon.

Também podemos descobrir que foi adicionado suporte para DPP 2 (Wi-Fi Device Provisioning Protocol), que define o método de autenticação de chave pública usado no padrão WPA3 para organizar a configuração simplificada de dispositivos sem interface de tela.

A configuração é feita usando outro dispositivo mais avançado que já esteja conectado a uma rede sem fio.

Além disso, o suporte para TLS 1.3 foi adicionado à implementação EAP-TLS (desativado por padrão).

Adicionadas novas configurações (max_auth_rounds, max_auth_rounds_short) para alterar os limites do número de mensagens EAP no processo de autenticação (os limites podem precisar ser alterados ao usar certificados muito grandes).

O suporte WEP é removido das compilações por padrão (recompilar com a opção CONFIG_WEP=y necessária para retornar o suporte WEP). Removida a funcionalidade obsoleta relacionada ao IAPP (Access Point Protocol).

Removido suporte para libnl 1.1. Adicionada opção de compilador CONFIG_NO_TKIP=y para compilar sem suporte a TKIP.

Corrigidas vulnerabilidades na implementação de UPnP (CVE-2020-12695), driver P2P/Wi-Fi Direct (CVE-2021-27803) e mecanismo de segurança PMF (CVE-2019-16275).

As alterações específicas do Hostapd incluem a expansão do suporte para redes sem fio HEW (High-Efficiency Wireless, IEEE 802.11ax), incluindo a capacidade de usar a banda de frequência de 6 GHz.

Das outras mudanças que se destacam:

- Adicionado suporte para Extended Key ID (IEEE 802.11-2016).

- O suporte para o mecanismo de segurança SAE-PK (Chave Pública SAE) foi adicionado à implementação do método de negociação de conexão SAE.

- O modo de envio de confirmação instantânea, habilitado pela opção “sae_config_immediate=1”, é implementado, assim como o mecanismo hash-to-element, habilitado quando o parâmetro sae_pwe é definido como 1 ou 2.

- O mecanismo de desativação de transição, que permite desativar automaticamente o modo de roaming, permitindo alternar entre os pontos de acesso à medida que você se move, foi implementado para melhorar a segurança.

Adicionado suporte para o mecanismo PASN (Pre-Association Security Negotiation) para estabelecer uma conexão segura e proteger a troca de quadros de controle em um estágio inicial da conexão.

Por fim, se você estiver interessado em saber mais sobre o assunto, poderá consultar os detalhes no seguinte endereço.