WannaCry Infectando o Linux? Isso pode acontecer? O vírus do momento levanta muitas dúvidas e se você usa Linux, precisa conhecer algumas informações sobre esse assunto.

- Como instalar o streamer de tela OBS Studio no Linux via Flatpak

- Como instalar o Libreflix Desktop no Linux via Snap

- Instale o Udeler para baixar os vídeos de cursos da Udemy

- Como instalar o media player Movian no Linux via Snap

- Como instalar o poderoso servidor de mídia Red5 no Linux

- Como instalar o decodificador de AV1 dav1d no Linux via Snap

- Como instalar o reprodutor VLC no Linux via AppImage

- Como instalar o baixador de streaming de vídeo streamCapture2 no Linux

- Como transmitir mídia do Gnome para o Chromecast com o Cast to TV

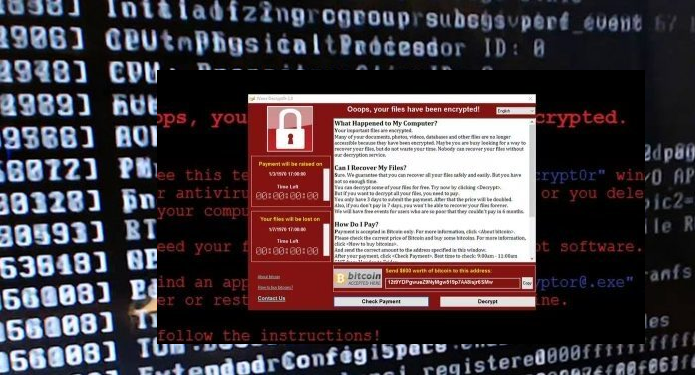

Vários dias se passaram desde que o WannaCry começou a causar estragos no mundo todo com o seu uso inteligente de um exploit SMB encontrado dentro do Windows. Mesmo depois de todo esse tempo, o malware continua a fazer a notícia com novas informações e especulações em torno de suas origens, sua trajetória e seu potencial para ataques mais massivos .

Algumas organizações de imprensa locais em todo o mundo até fizeram alegações sobre o vírus, às vezes chegando a dizer que o líder norte-coreano Kim Jong Un é responsável por ele. Deixando afirmações como estas de lado, há uma preocupante alegação que tem chamado a atenção: a de que o Linux não é imune à infecção do WannaCry, e isso não é completamente verdade.

WannaCry Infectando o Linux? O que você precisa saber sobre isso!

WannaCry Infectando o Linux é uma possibilidade, mas não é um fato. Certo, é tolice supor que o Linux é completamente impermeável aos ataques. O Titanic foi chamado de navio indestrutível, contudo, hoje ele está no fundo do Oceano Atlântico incapaz de terminar a viagem inaugural de 1912.

A ideia de que um ataque poderia ser realizado no Linux é meio assustadora, e as notícias de que o WannaCry poderia infectar o sistema operacional, levantaram algumas preocupações entre seus usuários. Alguns deles até estavam perguntando se isso é mesmo possível, em fóruns da Internet.

Na verdade, o efeito foi suficientemente forte para justificar um post no blog do openSUSE. A postagem sugere sem rodeios que, embora seja tecnicamente possível que o WannaCry obtenha algum acesso privilegiado ao Linux através do WINE (para quem não conhece, ele é um emulador que permite executar aplicativos do Windows no Linux), seria necessário uma tonelada métrica de “As coisas teriam que ir horrivelmente errado para que isso aconteça em primeiro lugar”. E a maioria dessas coisas teria que ser feita pelo usuário.

Por exemplo, você teria que fornecer ao WINE uma maneira de obter acesso ao seu diretório pessoal (home), permitindo que ele seja executado com permissões de root (por exemplo, usando “sudo” antes de “wine” no terminal). Mesmo assim, no pior cenário, o máximo que o WannaCry conseguiria seria ter acesso sua pasta usuário.

Os usuários Linux devem se preocupar?

Enquanto você não estiver executando aplicativos como WINE como root e abrindo WannaCry através dele, você não deve se preocupar em estar infectado.

Se você executar aplicativos como eles são destinados a ser executado no Linux, eles vão fazê-lo sob um sistema fechado com certas restrições. Geralmente, é mais difícil para um aplicativo ultrapassar os limites definidos pelo sistema operacional do que seria no Windows.

Na prática, você teria que praticamente tentar infectar-se com o WannaCry worm, a fim de encontrar qualquer efeito a partir dele.

Apenas Lembre-se de ser cauteloso

Fique atento! Quando algo está em execução no Linux e precisa obter o sistema operacional para fazer algo com privilégios de root, ele pedirá sua senha.

Se você já usa o Linux por um longo tempo, provavelmente já está acostumado com o prompt de senha que aparece sempre que você atualiza um aplicativo ou instala um novo. Isso é praticamente parte da rotina diária. Então, se você receber um prompt de senha do nada, isso deve despertar sua suspeita.

Basta lembrar que, embora o Linux seja um tanque blindado, você é o motorista. Um sistema operacional é uma ferramenta (o que também se aplica ao Windows, por sinal), e como você usá-lo em grande parte determina o quão seguro você será.

Sim, o Linux faz um ótimo trabalho para protegê-lo da maioria das ameaças, mas ele está apenas fazendo setenta por cento do trabalho. O resto tem que vir de sua própria vigilância. Use a ferramenta do jeito que ela deve ser usada e não fique complacente.

Mais importante ainda, não confie na conveniência de concluir um trabalho. Não altere as permissões de pasta para um nível mais alto do que deveria ser. Não execute aplicativos como root, quando eles não precisam dele. Siga estas regras simples e você (e seu sistema) deve ficar bem seguros.

O que está sendo falado no blog nos últimos dias

- Como trocar o Systemd pelo Upstart no Ubuntu 15.04/15.10

- WannaCry Infectando o Linux? O que você precisa saber sobre isso!

- Instalando os temas Ambiance Crunchy no Ubuntu e derivados