E o Ubuntu recebeu uma atualização para corrigir 17 problemas de segurança. Confira os detalhes dessas vulnerabilidades e veja com atualizar.

O Ubuntu é um dos sistemas Linux mais usados, e por conta disso, também está exposto a muitos riscos. Por isso, ele vive recebendo novas atualizações.

E agora, a Canonical lançou atualizações importantes do kernel do Ubuntu para todas as versões com suporte para resolver várias vulnerabilidades de segurança descobertas recentemente por vários pesquisadores de segurança.

Ubuntu recebeu uma atualização para corrigir 17 problemas de segurança

Disponível para os sistemas Ubuntu 20.04 LTS, Ubuntu 18.04 LTS e Ubuntu 16.04 LTS, essas principais atualizações do kernel corrigem um total de 17 problemas de segurança.

Entre os problemas de segurança mais importantes corrigidos nesta atualização, estão CVE-2020-10766, CVE-2020-10767 e CVE-2020-10768, falhas que fizeram o kernel do Linux não aplicar corretamente as mitigações para o SSBD (Speculative Store Bypass Disable) e vulnerabilidades IBPB (Indirect Branch Predictor Barrier) que afetam certos processadores Intel, bem como para habilitar incorretamente a especulação de filial indireta depois que ela foi desabilitada para um processo por meio de uma chamada prctl().

Essas falhas podem permitir que um invasor local exponha informações confidenciais.

Também importante é CVE-2020-10757, uma falha de segurança descoberta por Fan Yang na implementação de mremap do kernel do Linux, que falhou em lidar adequadamente com DAX Huge Pages, permitindo que um invasor local com acesso ao armazenamento DAX ganhe privilégios administrativos.

Esse problema afeta apenas os sistemas Ubuntu 20.04 LTS.

O mesmo vale para a falha CVE-2020-14356, uma desreferência de ponteiro NULL descoberta no subsistema cgroup v2 que afeta apenas os sistemas Ubuntu 20.04 LTS e pode permitir que um ataque local ganhe privilégios administrativos ou cause uma negação de serviço, e CVE-2020- 24394, um problema desagradável descoberto na implementação do servidor NFS que pode permitir que um invasor exponha informações confidenciais ou até mesmo violar a integridade do sistema.

O driver de teste USB do kernel Linux e o driver de dispositivo de áudio USB go7007 também foram afetados. Esta atualização de segurança aborda CVE-2019-20810 e CVE-2020-15393, descobertos por Chuhong Yuan e Kyungtae Kim, respectivamente, os quais podem permitir que um invasor fisicamente próximo cause uma negação de serviço (exaustão de memória).

Outras falhas corrigidas nessas novas atualizações do kernel do Ubuntu são CVE-2020-10781 descoberto por Luca Bruno no módulo zram, CVE-2020-12655 descoberto na implementação do sistema de arquivos XFS, CVE-2020-12771 descoberto no subsistema bcache, CVE- 2020-12656 descoberto na implementação Kerberos SUNRPC GSS e CVE-2018-20669 descoberto no driver gráfico i915, que não afeta os sistemas Ubuntu 20.04 LTS.

Todos eles podem permitir que um invasor local cause uma negação de serviço.

Também corrigido é CVE-2020-13974, um estouro de inteiro descoberto no driver de teclado do Terminal Virtual (VT) do kernel Linux, que tem um impacto não especificado, bem como CVE-2019-19947 e CVE-2020-10732, duas falhas descobertas no O driver Kvaser CAN/USB e o código de manuseio elf afetando apenas os sistemas Ubuntu 18.04 LTS e 16.04 LTS, o que pode permitir que um invasor local exponha informações confidenciais (memória do kernel).

Por último, os sistemas Ubuntu 16.04 LTS e Ubuntu 14.04 ESM executando Linux kernel 4.4 foram contaminados com CVE-2018-10323, uma falha de dois anos descoberta por Wen Xu na implementação do sistema de arquivos XFS, que poderia permitir que um invasor travasse o sistema por meio de uma negação de serviço usando uma imagem XFS maliciosa.

Todos os usuários do Ubuntu devem atualizar

A Canonical recomenda que todos os usuários atualizem suas instalações o mais rápido possível para as novas versões de kernel.

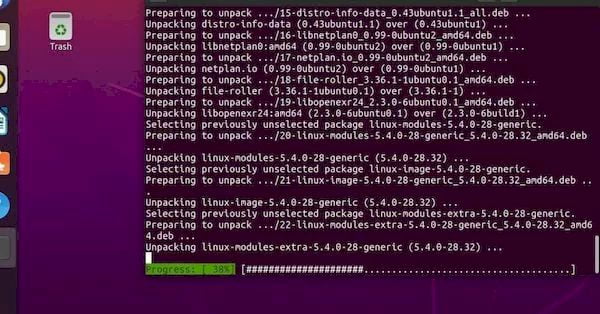

Para atualizar suas instalações para as novas versões do kernel, execute os comandos sudo apt-get update && sudo apt-get dist-upgrade em um emulador de terminal.

Certifique-se de reiniciar o sistema após a instalação da nova versão do kernel e também reinstale os módulos de kernel de terceiros que você instalou.

Mais detalhes sobre o processo de atualização podem ser encontrados em https://wiki.ubuntu.com/Security/Upgrades.

- Como instalar o jogo Combined! no Linux via Flatpak

- Como instalar o driver para o controle do Xbox no Ubuntu

- Como instalar o NeoGeo Pocket Emulator no Linux via Snap

- Como instalar o jogo Space Station 14 no Linux via Flatpak