E Ubuntu 21.04 recebeu uma atualização de segurança do kernel para corrigir 17 falhas. Confira os detalhes desse importante update e veja como atualizar.

A Canonical é a empresa por trás do sistema operacional Ubuntu e ela leva muito a sério a questão da segurança de dele. Pra isso, ela está sempre lançando novas atualizações de segurança.

Agora, a Canonical lançou uma nova grande atualização de segurança do kernel Linux para o Ubuntu 21.04 para corrigir um total de 17 vulnerabilidades de segurança.

Ubuntu 21.04 recebeu uma atualização de segurança do kernel

O novo patch de segurança do kernel do Linux está aqui cerca de um mês e meio após a primeira atualização do kernel do Ubuntu 21.04 e corrige não menos que sete vulnerabilidades de segurança (CVE-2020-24586, CVE-2020-24587, CVE-2020-24588, CVE-2020-26139, CVE-2020-26141, CVE-2020-26145, CVE-2020-26147) descoberto por Mathy Vanhoef na implementação de Wi-Fi do kernel Linux, que pode permitir que um invasor fisicamente próximo injete pacotes, descriptografe fragmentos, exfiltrado fragmentos selecionados, expõem informações confidenciais ou causam uma negação de serviço (falha do sistema).

A nova atualização do kernel do Ubuntu 21.04 também corrige uma condição de corrida (CVE-2021-32399) e uma falha de uso após a liberação (CVE-2021-33034) descoberta no subsistema Bluetooth do kernel do Linux e no driver Bluetooth HCI, respectivamente. Esses problemas podem permitir que um invasor local cause uma negação de serviço (falha do sistema) ou execute código arbitrário.

Outra condição de corrida (CVE-2021-3609), descoberta por Norbert Slusarek na rede CAN BCM do kernel do Linux, que pode levar a várias vulnerabilidades de uso após livre, pode ser usada por um invasor local para executar arbitrariamente

código e foi corrigido nesta atualização de segurança do kernel.

Também foi corrigida uma vulnerabilidade use-after-free (CVE-2021-23134) descoberta por Or Cohen e Nadav Markus na implementação NFC do kernel do Linux, que pode permitir que um invasor local com privilégios cause uma negação de serviço (falha do sistema) ou execute arbitrariamente código.

Or Cohen também descobriu uma condição de corrida (CVE-2021-23133) na implementação do SCTP, que poderia levar a uma condição de uso após livre e permitir que um invasor local travasse o sistema causando uma negação de serviço ou executando um código arbitrário.

Nada menos que três falhas foram corrigidas na implementação do Berkeley Packet Filter (eBPF) estendido do kernel do Linux, a saber, CVE-2021-33200, CVE-2021-31440 e CVE-2021-31829.

Eles foram descobertos por Piotr Krysiuk e Manfred Paul e podem permitir que um invasor local execute código arbitrário, cause uma negação de serviço (falha do sistema) ou exponha informações confidenciais (memória do kernel).

Por último, a nova atualização de segurança do kernel Ubuntu 21.04 aborda uma desreferência de ponteiro nulo (CVE-2021-3543) descoberta por Mathias Krause no driver do kernel Nitro Enclaves do kernel Linux, que pode permitir que um invasor local cause uma negação de serviço ou execute código arbitrário, bem como uma falha de acesso à memória out-of-bounds (OOB) (CVE-2021-3506) descoberta no módulo F2FS do Linux kernel, que pode permitir que um invasor local cause uma negação de serviço (falha do sistema).

Todos os usuários do Ubuntu devem atualizar

A Canonical recomenda que todos os usuários atualizem suas instalações o mais rápido possível para as novas versões de kernel.

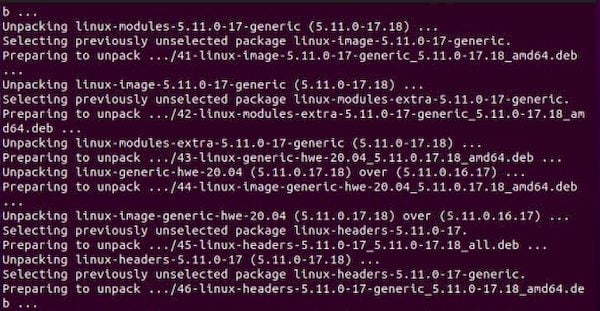

Para atualizar suas instalações para as novas versões do kernel, execute os comandos sudo apt-get update && sudo apt-get dist-upgrade em um emulador de terminal.

Certifique-se de reiniciar o sistema após a instalação da nova versão do kernel e também reinstale os módulos de kernel de terceiros que você instalou.

Mais detalhes sobre o processo de atualização podem ser encontrados em https://wiki.ubuntu.com/Security/Upgrades.