Segundo o pesquisador de segurança da Tenable, Joshua Martinelle, três plugins WordPress populares estão vulneráveis a injeção de SQL.

Três plugins WordPress populares com dezenas de milhares de instalações ativas são vulneráveis a vulnerabilidades de injeção de SQL de alta gravidade ou críticas, com explorações de prova de conceito agora disponíveis publicamente.

Três plugins WordPress populares estão vulneráveis

A injeção de SQL é uma falha de segurança do site que permite que invasores insiram dados em campos de formulário ou por meio de URLs que modificam consultas de banco de dados legítimas para retornar dados diferentes ou modificar um banco de dados.

Dependendo do código do site ser vulnerável a uma falha de injeção de SQL, um invasor pode modificar ou excluir dados de um site, injetar scripts maliciosos ou obter acesso total ao site.

Os três plug-ins vulneráveis foram descobertos pelo pesquisador de segurança da Tenable, Joshua Martinelle, que os relatou de forma responsável ao WordPress em 19 de dezembro de 2022, juntamente com provas de conceito (PoCs).

Os autores dos plug-ins lançaram atualizações de segurança para resolver os problemas nos dias ou semanas seguintes, portanto, todos os problemas foram corrigidos agora e aqueles que executam a versão mais recente disponível não estão mais vulneráveis.

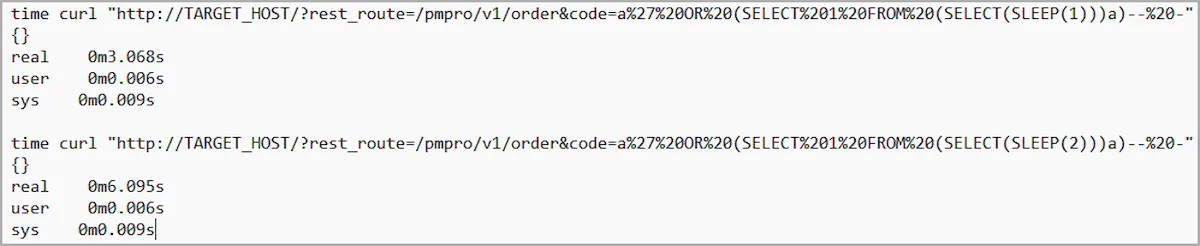

Ontem, o pesquisador divulgou detalhes técnicos sobre cada vulnerabilidade com exploits de prova de conceito usando a função SLEEP para demonstrar como as falhas funcionam.

O primeiro plug-in considerado vulnerável à injeção de SQL é o ‘Paid Memberships Pro‘, uma ferramenta de gerenciamento de membros e assinaturas usada em mais de 100.000 sites.

“O plug-in não escapa do parâmetro ‘código’ na rota REST /pmpro/v1/order antes de usá-lo em uma instrução SQL, levando a uma vulnerabilidade de injeção SQL não autenticada”, revela a postagem da Tenable.

A falha é rastreada como CVE-2023-23488, recebendo uma classificação de gravidade CVSSv3 de 9,8 (crítica) e afeta todas as versões do plug-in anteriores a 2.9.8. O Paid Memberships Pro corrigiu a vulnerabilidade em 27 de dezembro de 2022, com o lançamento da versão 2.9.8.

O segundo complemento do WordPress vulnerável à injeção de SQL é o ‘Easy Digital Downloads‘, uma solução de comércio eletrônico para a venda de arquivos digitais com mais de 50.000 instalações ativas.

“O plug-in não escapa do parâmetro ‘s’ na ação ‘edd_download_search’ antes de usá-lo em uma instrução SQL, levando a uma vulnerabilidade de injeção SQL não autenticada”, explica a Tenable.

“A parte vulnerável do código corresponde à função ‘edd_ajax_download_search()’ do arquivo ‘./includes/ajax-functions.php’.”

A vulnerabilidade é rastreada como CVE-2023-23489 e recebeu uma classificação de gravidade CVSSv3 de 9,8, categorizando-a como crítica. A falha afeta todas as versões abaixo de 3.1.0.4, lançadas em 5 de janeiro de 2023.

Por fim, a Tenable descobriu o CVE-2023-23490, uma falha de injeção SQL de ‘alta gravidade’ no ‘Survey Marker‘, um plug-in do WordPress usado por 3.000 sites para pesquisas e pesquisas de mercado.

A falha recebeu uma classificação de gravidade de 8,8, de acordo com o CVSS v3, porque o invasor precisa ser autenticado como pelo menos um assinante para explorá-la.

No entanto, esse pré-requisito geralmente é fácil de cumprir, pois muitos sites permitem que os visitantes se registrem como membros.

O Survey Marker foi o fornecedor mais rápido a responder à descoberta de injeção de SQL da Tenable, lançando uma atualização de correção em 21 de dezembro de 2022, com a versão 3.1.2.

Embora todos esses plug-ins fossem vulneráveis à injeção de SQL e as explorações de prova de conceito fossem lançadas, a Tenable não compartilhou o impacto que eles poderiam causar se explorados em ataques.

No entanto, como os bugs são categorizados como críticos, é recomendável que todos os sites que usam esses plug-ins atualizem para a versão mais recente.