Segundo alguns analistas de segurança, os telefones Xiaomi com chips MediaTek são vulneráveis a pagamentos forjados.

Analistas de segurança encontraram problemas de segurança no sistema de pagamento presentes em smartphones Xiaomi que contam com chips MediaTek fornecendo o ambiente de execução confiável (TEE) responsável por assinar transações.

Telefones Xiaomi com chips MediaTek são vulneráveis a pagamentos forjados

Os invasores podem explorar os pontos fracos para assinar pacotes de pagamento falsos usando um aplicativo sem privilégios de terceiros.

As implicações de tal ataque seriam tornar o serviço de pagamento indisponível ou assinar transações da carteira móvel do usuário para a conta do agente da ameaça.

Considerando o quão comuns são os pagamentos móveis e os telefones Xiaomi, especialmente nos mercados asiáticos, o pool de dinheiro que os hackers podem aproveitar é estimado em bilhões de dólares americanos.

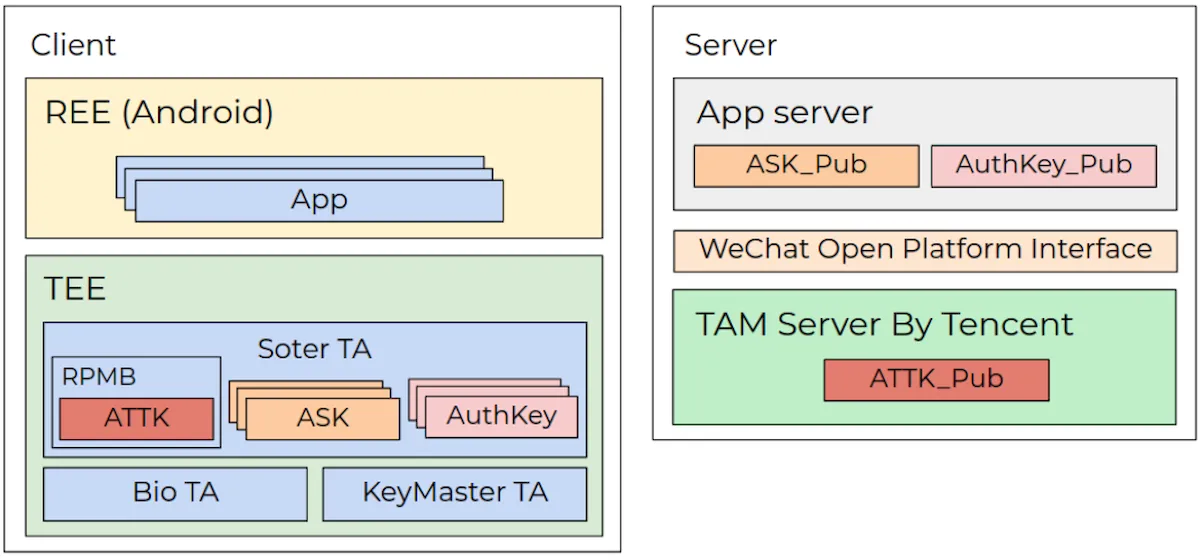

Os telefones Xiaomi que rodam em um chip MediaTek usam a arquitetura “Kinibi” TEE, que cria um enclave virtual separado para armazenar as chaves de segurança necessárias para assinar transações.

Este espaço foi projetado para executar aplicativos confiáveis como o “thhadmin” da Xiaomi, que é responsável pelo gerenciamento de segurança, incluindo a estrutura de pagamento móvel incorporada ‘Tencent Soter’ que fornece uma API para aplicativos de terceiros para integrar recursos de pagamento.

Aplicativos como WeChat Pay e Alipay, que juntos têm mais de um bilhão de usuários, contam com a API ‘Tencent Soter’ para verificar os pacotes de pagamento com segurança e permitir transações financeiras.

Pesquisadores de segurança da Check Point encontraram uma falha no formato de aplicativo confiável que a Xiaomi usa, ou seja, a falta de controle de versão.

Isso abre a porta para um ataque de downgrade, o que significa que um agente de ameaças pode substituir um aplicativo mais novo e mais seguro por uma versão mais antiga e vulnerável.

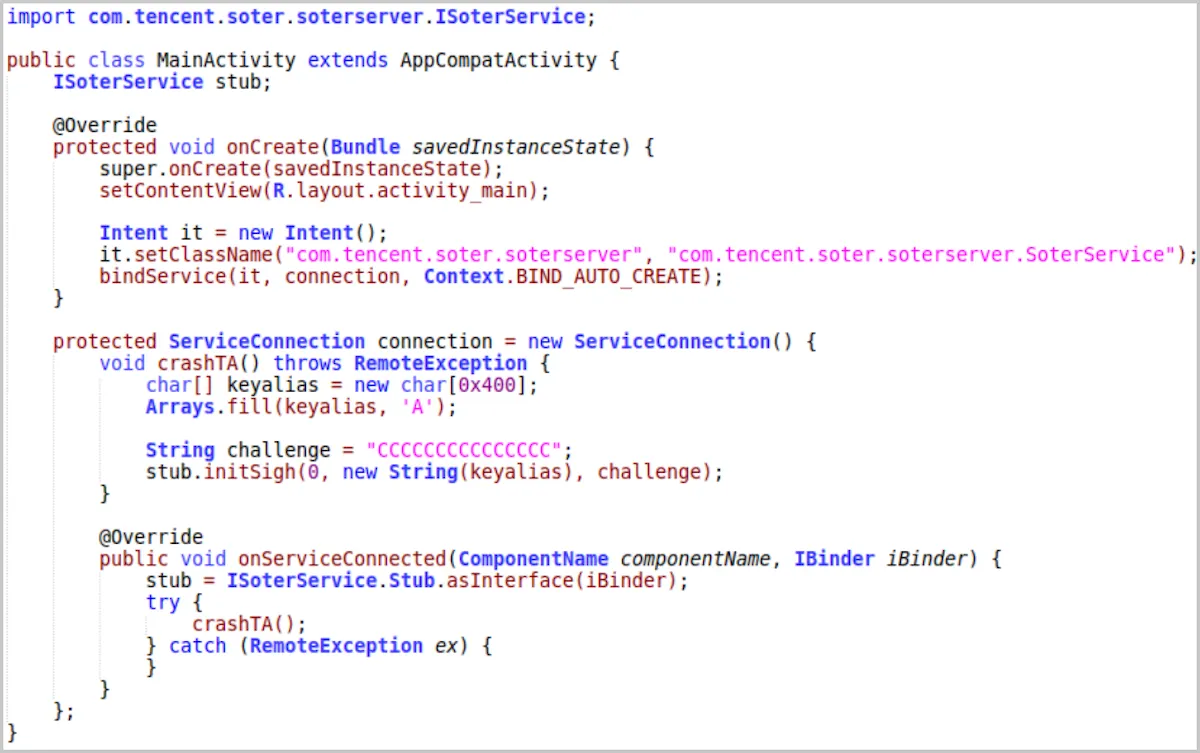

Os pesquisadores conseguiram usar outra vulnerabilidade (CVE-2020-14125) no aplicativo confiável Tencent Soter que permite que um invasor extraia chaves privadas e assine pacotes de pagamento falsos no contexto de um usuário sem privilégios.

Eles ignoraram os patches de segurança Xiaomi e MediaTek substituindo o aplicativo ‘thhadmin’ no MIUI 12.5.6.0 pelo do MIUI 10.4.1.0, abrindo uma série de possibilidades de exploração.

O link de comunicação é estabelecido usando o SoterService como proxy, após invocar a função initSigh no aplicativo Soter usando o seguinte código Java.

Como ficar seguro

Para usuários de telefones Xiaomi baseados em MediaTek, é importante aplicar as atualizações de segurança do Android 2022 de junho, que abordam a vulnerabilidade CVE-2020-14125.

A falha de vazamento da chave Soter é um problema de terceiros, e a Xiaomi só pôde confirmar que o fornecedor está trabalhando em uma correção, portanto, um patch deve estar disponível no futuro.

Se você não puder desativar completamente os pagamentos móveis, tente minimizar o número de aplicativos instalados em seu dispositivo, mantenha seu sistema operacional atualizado e use um pacote de segurança móvel que possa detectar e interromper ações suspeitas.