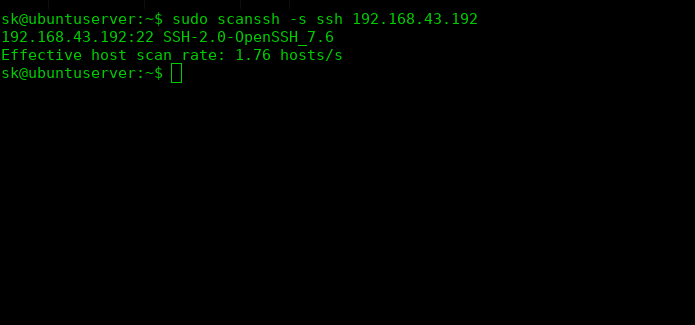

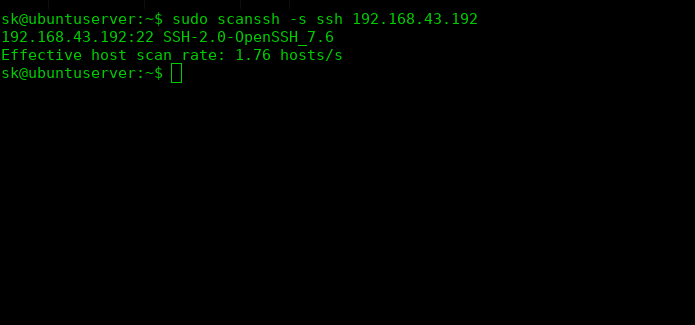

Se você precisa checar a versão dos servidores SSH de sua rede, veja como instalar e usar o escaner de servidores SSH ScanSSH no Linux.

Atualize seu OpenSSH imediatamente para a versão 9.2 ou superior para corrigir falhas de segurança críticas. Implemente senhas fortes, autenticação de dois fatores e utilize chaves SSH para máxima proteção.

A segurança dos servidores é fundamental e as recentes vulnerabilidades no OpenSSH levantam preocupações sérias. Vamos explorar como essas falhas podem afetar sua rede.

Duas novas vulnerabilidades foram descobertas no OpenSSH. A primeira, identificada como CVE-2023-56892, permite um ataque man-in-the-middle (MiTM). Esse tipo de ataque intercepta a comunicação entre duas partes. O atacante pode então espionar ou manipular os dados que trafegam.

Imagine que um invasor se coloca entre você e seu banco. Ele poderia roubar suas informações, sem que você perceba.

A segunda vulnerabilidade, CVE-2023-56893, causa uma negação de serviço (DoS). Com ela, um atacante pode interromper o funcionamento de um servidor SSH. Isso impede que usuários legítimos acessem o servidor.

É como se alguém desligasse a energia do seu prédio, impedindo que qualquer pessoa entre ou saia.

Ambas as falhas afetam as versões 9.1 e anteriores do OpenSSH. É fundamental que os administradores atualizem seus servidores SSH para as versões mais recentes.

As falhas no OpenSSH podem ter consequências graves. A vulnerabilidade MiTM (CVE-2023-56892) permite que invasores acessem informações privadas. Senhas, chaves de acesso e dados sensíveis podem ser capturados.

Com isso, os invasores podem controlar contas e servidores. A vulnerabilidade DoS (CVE-2023-56893) interrompe serviços essenciais. Servidores web, bancos de dados e outros sistemas podem ficar inacessíveis.

Imagine um hospital com o sistema fora do ar. A situação pode se tornar crítica rapidamente. Essas falhas afetam a disponibilidade dos sistemas. Elas prejudicam a produtividade e causam prejuízos financeiros.

Por isso, é essencial corrigir essas vulnerabilidades o quanto antes.

Para proteger seus sistemas, atualize o OpenSSH imediatamente. A versão 9.2 corrige as falhas de segurança. Verifique a versão do seu OpenSSH com o comando ssh -V. Se a versão for anterior à 9.2, faça a atualização.

Consulte a documentação do seu sistema operacional. Ela mostrará como atualizar o OpenSSH corretamente. Normalmente, o comando sudo apt update && sudo apt upgrade funciona para sistemas Debian/Ubuntu.

Em outras distribuições Linux, use o gerenciador de pacotes adequado. Após a atualização, reinicie o serviço SSH. Use o comando sudo systemctl restart ssh para sistemas systemd.

A atualização garante a segurança dos seus servidores.

Além das atualizações, outras medidas protegem seu SSH. Use senhas fortes e únicas para suas contas. Habilitar a autenticação de dois fatores adiciona uma camada extra de segurança.

Configure o SSH para usar chaves em vez de senhas. Isso dificulta o acesso de invasores. Limite o acesso SSH apenas a endereços IP autorizados. Isso reduz a superfície de ataque.

Monitore os logs do servidor regularmente. Procure por atividades suspeitas. Mantenha-se informado sobre novas vulnerabilidades. Aplique as atualizações de segurança assim que disponíveis.

Com essas medidas, você reforça a segurança do seu servidor SSH. A segurança é um processo contínuo, não um evento único.

Manter a segurança do seu servidor SSH é crucial. As vulnerabilidades encontradas podem comprometer seus dados e sistemas. Atuações rápidas e medidas preventivas são essenciais.

Atualize o OpenSSH para a versão 9.2 ou superior. Implemente práticas de segurança adicionais, como senhas fortes e autenticação de dois fatores. Monitore seus logs e mantenha-se atualizado sobre novas ameaças.

Não espere um ataque acontecer para agir. Proteja seu servidor SSH hoje mesmo e garanta a segurança das suas informações.

OpenSSH é um conjunto de ferramentas que permite acesso remoto seguro a servidores. É amplamente usado para administrar sistemas e transferir arquivos com segurança.

Você pode verificar a versão do OpenSSH usando o comando `ssh -V` no seu terminal.

O processo de atualização varia conforme o sistema operacional. Geralmente, utilize o gerenciador de pacotes do seu sistema, como `apt` (Debian/Ubuntu) ou `yum` (CentOS/RHEL). Os comandos costumam ser `sudo apt update && sudo apt upgrade` ou `sudo yum update`.

Um ataque MiTM ocorre quando um invasor intercepta a comunicação entre duas partes, permitindo que ele espione ou manipule os dados que estão sendo transmitidos.

Um ataque DoS visa tornar um serviço indisponível para seus usuários legítimos, sobrecarregando o sistema com tráfego ou explorando vulnerabilidades.

Utilize senhas fortes, autenticação de dois fatores, chaves SSH e limite o acesso por IP. Monitore os logs do servidor e mantenha-se informado sobre novas vulnerabilidades.

Fonte: BleepingComputer.com

Quando se trata de acessar seu Raspberry Pi de qualquer lugar do mundo, a segurança e a simplicidade são fundamentais. Felizmente, existe uma ferramenta chamada Tailscale que promete transformar essa tarefa em algo tão fácil quanto contar até três. Neste post, vou compartilhar com você como configurar o Tailscale no Raspberry Pi para SSH remoto, permitindo que você acesse seu dispositivo de forma segura, sem precisar se preocupar com configurações de rede complicadas.

Tailscale é uma VPN de configuração zero baseada no protocolo WireGuard, projetada para conectar dispositivos de forma segura através de diferentes redes como se estivessem na mesma rede local. Isso simplifica a rede privada, estabelecendo uma VPN em malha que roteia o tráfego entre seus dispositivos, independentemente de onde eles estejam. Disponível para várias plataformas, incluindo Linux, macOS, Windows, Android e dispositivos embutidos como o Raspberry Pi, o Tailscale é uma solução versátil para acesso remoto.

Usando o WireGuard, o Tailscale cria conexões criptografadas entre seus dispositivos, gerenciando toda a complexidade de rede nos bastidores. Suas principais características incluem:

Instalar o Tailscale no Raspberry Pi é um processo simples:

sudo apt update && sudo apt upgrade -ycurl -fsSL https://tailscale.com/install.sh | shsudo tailscale upApós executar o comando sudo tailscale up, você receberá uma URL. Abra esta URL no seu navegador para fazer login com sua conta Tailscale. Uma vez autenticado, seu Raspberry Pi estará conectado ao seu tailnet.

Com sua conta Tailscale criada, você precisará configurar seu tailnet e conectar dispositivos a ele. A boa notícia é que o Tailscale cria automaticamente um tailnet para você quando você faz login. Cada dispositivo que se junta ao seu tailnet recebe seu próprio endereço IP privado e seguro, atribuído automaticamente pelo Tailscale. Você pode gerenciar dispositivos e suas conexões através do painel web do Tailscale.

O Tailscale oferece uma estrutura de preços simples, começando com um Plano Gratuito que suporta até 100 dispositivos. Para usuários que precisam de mais, há planos pagos que oferecem dispositivos ilimitados e recursos avançados.

Enfim, o Tailscale oferece uma solução simples e segura para acessar remotamente seu Raspberry Pi ou qualquer outro dispositivo. Ao aproveitar o WireGuard para conexões rápidas e criptografadas e simplificar a configuração de VPNs, o Tailscale permite que você se concentre mais em seus projetos e menos na configuração de rede. A facilidade de instalação o torna uma excelente escolha para iniciantes, desenvolvedores e entusiastas de automação residencial.

Se você tiver sugestões para outros aplicativos ou serviços que gostaria que cobríssemos, ou se quiser compartilhar quais sistemas você usa para acesso remoto, sinta-se à vontade para comentar abaixo! Adoraríamos ouvir suas ideias e experiências.

Fonte: It’s FOSS

Se você está mergulhando no mundo do Linux, especialmente no Ubuntu, uma das habilidades mais valiosas que você pode adquirir é a capacidade de instalar e configurar o SSH. O SSH, ou Secure Shell, é uma ferramenta essencial para administradores de sistemas e usuários avançados que precisam de uma conexão segura e criptografada para gerenciar servidores remotamente. Neste post, vou guiá-lo através do processo de instalação e configuração do SSH no Ubuntu, além de compartilhar algumas dicas para melhorar a segurança da sua conexão.

O SSH, ou Secure Shell, é um protocolo que permite a comunicação segura entre dois dispositivos. Sua principal função é cifrar a informação transmitida, garantindo que mesmo que os dados sejam interceptados, eles não possam ser decifrados por terceiros. Isso é especialmente útil para:

Instalar o SSH no Ubuntu é um processo simples. Primeiro, é importante atualizar os pacotes do sistema com o comando:

sudo apt update && sudo apt upgradeEm seguida, instale o servidor OpenSSH com:

sudo apt install openssh-serverVerifique se o serviço está ativo usando:

sudo systemctl status sshSe necessário, inicie o serviço SSH e habilite-o para iniciar automaticamente com o sistema:

sudo systemctl start ssh

sudo systemctl enable sshCom o SSH ativo, conectar-se a um servidor remoto é tão simples quanto executar:

ssh usuario@direccion_ipSe o servidor estiver usando uma porta diferente da padrão (22), use o parâmetro -p para especificar a porta correta:

ssh -p 22022 usuario@direccion_ipPara garantir a segurança do seu servidor SSH, considere as seguintes práticas recomendadas:

/etc/ssh/sshd_config e mudar a porta para uma de sua escolha.PermitRootLogin yes para PermitRootLogin no.Se você estiver usando o UFW (Uncomplicated Firewall), não se esqueça de permitir conexões SSH com:

sudo ufw allow sshSe você mudou a porta padrão do SSH, ajuste o comando para permitir a nova porta.

Instalar e configurar o SSH no Ubuntu é um processo direto que pode aumentar significativamente a segurança e a eficiência da gestão de servidores remotos. Seguindo as práticas recomendadas de segurança, você pode garantir que sua conexão permaneça segura contra acessos não autorizados. Lembre-se de que a manutenção da segurança de um servidor é um processo contínuo e é importante manter-se atualizado com as melhores práticas e atualizações de segurança.

Recentemente, um grupo de hackers chineses conhecido como Evasive Panda (ou DaggerFly) descobriu uma nova forma de atacar dispositivos de rede baseados em Linux. Utilizando o SSH (Secure Shell), essa técnica está se tornando uma preocupação crescente para a segurança cibernética.

Os hackers chineses, especificamente o grupo Evasive Panda, têm utilizado uma abordagem sofisticada para comprometer dispositivos de rede que operam com Linux. Eles exploram vulnerabilidades em sistemas que utilizam o protocolo SSH, que é amplamente utilizado para acesso remoto seguro.

Um dos métodos mais comuns é a força bruta, onde os hackers tentam repetidamente várias combinações de senhas até conseguir acesso. Além disso, eles podem utilizar técnicas de phishing para obter credenciais de login de usuários desavisados.

Após obter acesso ao dispositivo, os hackers podem instalar malware, que permite o controle remoto, espionagem de dados e até mesmo a criação de botnets para realizar ataques em larga escala.

Outra técnica envolve a exploração de falhas conhecidas em softwares que não foram atualizados. Hackers frequentemente escaneiam redes em busca de dispositivos que ainda estão executando versões vulneráveis, aproveitando-se da falta de manutenção.

Essas práticas não apenas comprometem a segurança de redes individuais, mas também podem ter repercussões em larga escala, afetando empresas e instituições que dependem de dispositivos Linux para suas operações diárias.

A crescente ameaça representada pelos hackers chineses, como o grupo Evasive Panda, destaca a importância da segurança cibernética, especialmente para dispositivos que operam com Linux.

Com métodos sofisticados como força bruta e exploração de vulnerabilidades, esses hackers estão se tornando cada vez mais habilidosos em comprometer sistemas que muitos consideram seguros.

É fundamental que empresas e usuários individuais adotem medidas proativas para proteger seus dispositivos. Isso inclui a atualização regular de softwares, o uso de senhas fortes e únicas, e a implementação de autenticação de dois fatores sempre que possível.

Além disso, a conscientização sobre práticas de phishing e a educação contínua sobre segurança cibernética são essenciais para mitigar riscos. Ao fortalecer a segurança de suas redes, todos podem contribuir para um ambiente digital mais seguro e resistente a ataques.

Os hackers chineses referidos são do grupo Evasive Panda, também conhecido como DaggerFly, que atacam dispositivos Linux.

Eles utilizam métodos como força bruta, phishing e exploração de vulnerabilidades em softwares desatualizados.

SSH (Secure Shell) é um protocolo de rede que permite acesso remoto seguro a dispositivos, mas pode ser vulnerável se não for configurado corretamente.

Atualize regularmente seu software, use senhas fortes e únicas, e implemente autenticação de dois fatores sempre que possível.

Um ataque bem-sucedido pode resultar em controle remoto do dispositivo, roubo de dados e a criação de botnets para ataques em larga escala.

Acompanhe blogs de segurança, participe de webinars e cursos, e mantenha-se atualizado sobre as últimas ameaças e melhores práticas.

Fonte: https://www.gizchina.com/2025/02/06/chinese-hackers-hijack-linux-network-devices-via-ssh/

Se você precisa oferecer acesso remoto ao seu terminal, conheça e veja como instalar o compartilhador de sessão Teleconsole no Linux via Snap.