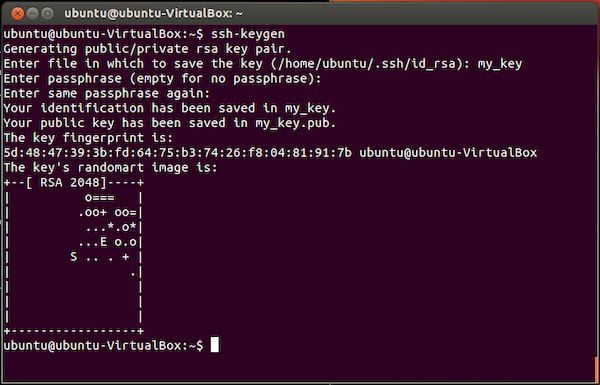

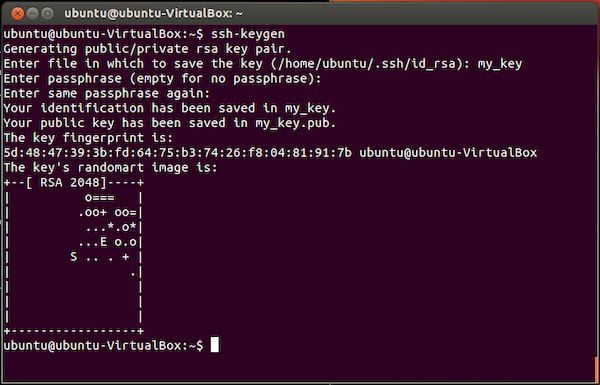

Se você quer conectar-se com segurança a computadores em rede, veja como gerar um par de chaves SSH para poder autenticar remotamente.

Se você quer conectar-se com segurança a computadores em rede, veja como gerar um par de chaves SSH para poder autenticar remotamente.

A versão 9.9p2 do OpenSSH corrige vulnerabilidades críticas, melhora a segurança e o desempenho do software. Para instalar, faça o download do site oficial e siga os comandos de configuração. Mantenha seu sistema protegido ao desabilitar algoritmos antigos e aplicar atualizações regularmente.

Recentemente, OpenSSH lançou a versão 9.9p2, que corrige falhas sérias de segurança. Para quem usa esta ferramenta, é crucial entender o que esta atualização traz e como se proteger.

A versão 9.9p2 do OpenSSH traz várias melhorias e correções importantes. Uma das principais mudanças é a correção de vulnerabilidades de segurança. Essas falhas podem permitir que invasores acessem informações confidenciais.

Outra atualização é a melhoria no desempenho do programa. Os desenvolvedores trabalharam para otimizar a eficiência do OpenSSH, tornando-o mais rápido e responsivo. Isso é especialmente útil para quem realiza várias conexões simultâneas.

Além disso, a nova versão implementa suporte para algoritmos de criptografia mais robustos. Isso significa que suas conexões agora são mais seguras. Você pode se sentir mais tranquilo, sabendo que suas dados estão protegidos.

Por último, foram feitas melhorias na experiência do usuário. A interface agora é mais intuitiva. Isso facilita a configuração e a gestão do software.

Para instalar a versão 9.9p2 do OpenSSH, comece atualizando seu sistema. Isso é essencial para garantir que todas as dependências necessárias estejam disponíveis. Os usuários podem baixar a nova versão diretamente do site oficial do OpenSSH.

Após o download, você deve extrair os arquivos. Um simples comando de descompressão funcionará. Em seguida, acesse a pasta que contém os arquivos extraídos.

Para começar a instalação, execute o comando ./configure. Isso prepara o sistema para a instalação. Depois disso, use make para compilar o programa. Esse passo pode demorar um pouco, então tenha paciência.

Por fim, use make install para concluir a instalação. Agora, seu OpenSSH está atualizado.

Além de instalar a nova versão, é importante mitigar as vulnerabilidades. Uma maneira é aplicar as melhores práticas de configuração. Isso inclui desabilitar os algoritmos desatualizados e usar chaves de criptografia fortes.

Verifique as configurações no arquivo sshd_config. Garanta que as opções de segurança estejam ativadas. Configurações adequadas ajudam a proteger seu sistema contra possíveis ataques.

Manter o software atualizado é igualmente crucial. Sempre aplique as atualizações assim que forem disponibilizadas. Isso protege você contra vulnerabilidades recém-descobertas.

Com a atualização para o OpenSSH 9.9p2, você garante mais segurança e eficiência para suas conexões. A instalação é simples e rápida, permitindo que qualquer pessoa a realize sem dificuldades.

Além disso, ao mitigar as vulnerabilidades, você protege seu sistema de possíveis ataques. Lembrar-se de manter seu software atualizado é essencial para garantir a segurança contínua.

Seguindo as melhores práticas de configuração, você será capaz de aproveitar ao máximo as novas funcionalidades. Assim, seu ambiente se tornará mais seguro e confiável.

Não deixe de aplicar essas dicas e mantenha seu OpenSSH sempre em dia!

Atualizar para a versão 9.9p2 corrige vulnerabilidades críticas e melhora a segurança do seu sistema.

Você pode instalar a nova versão baixando-a do site oficial e seguindo os comandos de instalação: ./configure, make, e make install.

As configurações do OpenSSH podem ser encontradas no arquivo sshd_config, localizado normalmente no diretório /etc/.

Desabilitar algoritmos antigos reduz o risco de ataques, garantindo que você utilize métodos de criptografia mais seguros.

Se encontrar uma vulnerabilidade, aplique as correções disponíveis imediatamente e verifique as configurações de segurança.

Sim, após a atualização e a configuração, é recomendável reiniciar o servidor para que as alterações entrem em vigor.

Fonte: DesdeLinux

Atualize seu OpenSSH imediatamente para a versão 9.2 ou superior para corrigir falhas de segurança críticas. Implemente senhas fortes, autenticação de dois fatores e utilize chaves SSH para máxima proteção.

A segurança dos servidores é fundamental e as recentes vulnerabilidades no OpenSSH levantam preocupações sérias. Vamos explorar como essas falhas podem afetar sua rede.

Duas novas vulnerabilidades foram descobertas no OpenSSH. A primeira, identificada como CVE-2023-56892, permite um ataque man-in-the-middle (MiTM). Esse tipo de ataque intercepta a comunicação entre duas partes. O atacante pode então espionar ou manipular os dados que trafegam.

Imagine que um invasor se coloca entre você e seu banco. Ele poderia roubar suas informações, sem que você perceba.

A segunda vulnerabilidade, CVE-2023-56893, causa uma negação de serviço (DoS). Com ela, um atacante pode interromper o funcionamento de um servidor SSH. Isso impede que usuários legítimos acessem o servidor.

É como se alguém desligasse a energia do seu prédio, impedindo que qualquer pessoa entre ou saia.

Ambas as falhas afetam as versões 9.1 e anteriores do OpenSSH. É fundamental que os administradores atualizem seus servidores SSH para as versões mais recentes.

As falhas no OpenSSH podem ter consequências graves. A vulnerabilidade MiTM (CVE-2023-56892) permite que invasores acessem informações privadas. Senhas, chaves de acesso e dados sensíveis podem ser capturados.

Com isso, os invasores podem controlar contas e servidores. A vulnerabilidade DoS (CVE-2023-56893) interrompe serviços essenciais. Servidores web, bancos de dados e outros sistemas podem ficar inacessíveis.

Imagine um hospital com o sistema fora do ar. A situação pode se tornar crítica rapidamente. Essas falhas afetam a disponibilidade dos sistemas. Elas prejudicam a produtividade e causam prejuízos financeiros.

Por isso, é essencial corrigir essas vulnerabilidades o quanto antes.

Para proteger seus sistemas, atualize o OpenSSH imediatamente. A versão 9.2 corrige as falhas de segurança. Verifique a versão do seu OpenSSH com o comando ssh -V. Se a versão for anterior à 9.2, faça a atualização.

Consulte a documentação do seu sistema operacional. Ela mostrará como atualizar o OpenSSH corretamente. Normalmente, o comando sudo apt update && sudo apt upgrade funciona para sistemas Debian/Ubuntu.

Em outras distribuições Linux, use o gerenciador de pacotes adequado. Após a atualização, reinicie o serviço SSH. Use o comando sudo systemctl restart ssh para sistemas systemd.

A atualização garante a segurança dos seus servidores.

Além das atualizações, outras medidas protegem seu SSH. Use senhas fortes e únicas para suas contas. Habilitar a autenticação de dois fatores adiciona uma camada extra de segurança.

Configure o SSH para usar chaves em vez de senhas. Isso dificulta o acesso de invasores. Limite o acesso SSH apenas a endereços IP autorizados. Isso reduz a superfície de ataque.

Monitore os logs do servidor regularmente. Procure por atividades suspeitas. Mantenha-se informado sobre novas vulnerabilidades. Aplique as atualizações de segurança assim que disponíveis.

Com essas medidas, você reforça a segurança do seu servidor SSH. A segurança é um processo contínuo, não um evento único.

Manter a segurança do seu servidor SSH é crucial. As vulnerabilidades encontradas podem comprometer seus dados e sistemas. Atuações rápidas e medidas preventivas são essenciais.

Atualize o OpenSSH para a versão 9.2 ou superior. Implemente práticas de segurança adicionais, como senhas fortes e autenticação de dois fatores. Monitore seus logs e mantenha-se atualizado sobre novas ameaças.

Não espere um ataque acontecer para agir. Proteja seu servidor SSH hoje mesmo e garanta a segurança das suas informações.

OpenSSH é um conjunto de ferramentas que permite acesso remoto seguro a servidores. É amplamente usado para administrar sistemas e transferir arquivos com segurança.

Você pode verificar a versão do OpenSSH usando o comando `ssh -V` no seu terminal.

O processo de atualização varia conforme o sistema operacional. Geralmente, utilize o gerenciador de pacotes do seu sistema, como `apt` (Debian/Ubuntu) ou `yum` (CentOS/RHEL). Os comandos costumam ser `sudo apt update && sudo apt upgrade` ou `sudo yum update`.

Um ataque MiTM ocorre quando um invasor intercepta a comunicação entre duas partes, permitindo que ele espione ou manipule os dados que estão sendo transmitidos.

Um ataque DoS visa tornar um serviço indisponível para seus usuários legítimos, sobrecarregando o sistema com tráfego ou explorando vulnerabilidades.

Utilize senhas fortes, autenticação de dois fatores, chaves SSH e limite o acesso por IP. Monitore os logs do servidor e mantenha-se informado sobre novas vulnerabilidades.

Fonte: BleepingComputer.com

Descoberta recentemente pela equipe de segurança da Qualys, um nova vulnerabilidade OpenSSH afeta o Fedora e o RHEL.

Segundo os pesquisadores da Qualys, a falha RCE regreSSHion do OpenSSH dá root em servidores Linux. Confira os detalhes dessa vulnerabilidade.

E foi lançado o OpenSSH 9.7 com avanço na desativação final do DSA, e mais. Confira as novidades e veja com instalar no Linux.

Segundo a Microsoft, um OpenSSH trojanizado está sendo usada sequestrar sistemas Linux e Internet das Coisas (IoT) expostos à Internet.