A Promon informou que a falha recém descoberta StrandHogg 2.0 permite que aplicativos maliciosos se ocultem no Android. Conheça melhor essa ameaça e proteja seu dispositivo.

Encontrada pela Promon em 2019 e apelidada de StrandHogg, essa vulnerabilidade do Android era ativamente explorada na época pelo cavalo de Troia bancário do BankBot.

Agora, uma vulnerabilidade de segurança crítica do Android divulgada recentemente e apelidada de StrandHogg 2.0 pode permitir que aplicativos mal-intencionados camufle como a maioria dos aplicativos legítimos e roube informações confidenciais de usuários do Android.

StrandHogg 2.0 permite que aplicativos maliciosos se ocultem no Android

De acordo com os pesquisadores de segurança da Promon que encontraram o bug, o StrandHogg 2.0 afeta todos os dispositivos com Android 9.0 e inferior (o Android 10 não é afetado) e pode ser explorado por atacantes sem acesso root.

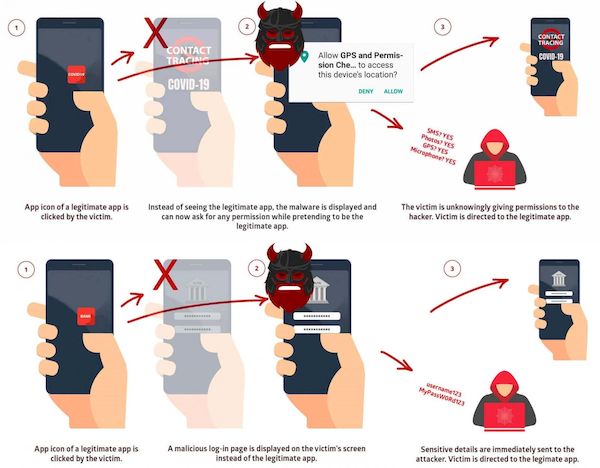

Após explorar a vulnerabilidade crítica rastreada como CVE-2020-0096 em um dispositivo Android, atores mal-intencionados podem roubar facilmente as credenciais dos usuários com a ajuda de sobreposições ou dados abusando das permissões de aplicativos.

Ao abusar do bug do StrandHogg 2.0, os invasores podem executar uma ampla variedade de tarefas maliciosas que permitem:

- Ouça o usuário pelo microfone;

- Tire fotos através da câmera;

- Leia e envie mensagens SMS;

- Faça e/ou grave conversas telefônicas;

- Tenha acesso a credenciais de login Phish;

- Tenha acesso a todas as fotos e arquivos particulares no dispositivo;

- Obter informações de localização e GPS;

- Tenha acesso à lista de contatos;

- Acessar registros telefônicos.

Aplicativos maliciosos que exploram a vulnerabilidade podem facilmente enganar os usuários, substituindo a interface de aplicativos legítimos depois que eles são lançados usando reflexão e permanecendo totalmente ocultos, como explica a Promon.

“Se a vítima digitar suas credenciais de login nessa interface, esses detalhes confidenciais serão enviados imediatamente ao invasor, que poderá fazer login e controlar aplicativos sensíveis à segurança.”

“Utilizando o StrandHogg 2.0, os invasores podem, uma vez que um aplicativo mal-intencionado é instalado no dispositivo, obter acesso a mensagens e fotos SMS privadas, roubar credenciais de login das vítimas, rastrear movimentos de GPS, fazer e / ou gravar conversas telefônicas e espionar através do telefone. câmera e microfone.”

Correção já lançada em todos os dispositivos Android vulneráveis

Uma correção de segurança já foi lançada pelo Google para Android versões 8.0, 8.1 e 9, após ser notificada da vulnerabilidade em dezembro de 2019 e lançando um patch para os parceiros do ecossistema Android em abril de 2020.

Tom Lysemose Hansen, o fundador e diretor de tecnologia da Promon, disse o seguint:

“Os usuários do Android devem atualizar seus dispositivos para o firmware mais recente o mais rápido possível, a fim de se proteger contra ataques que utilizam o StrandHogg 2.0.”

Felizmente, nenhum malware foi observado até agora explorando ativamente o bug de segurança em estado bruto até hoje.

A StrandHogg 2.0 é semelhante a uma vulnerabilidade anterior do Android encontrada pela Promon em 2019, apelidada de StrandHogg, e ativamente explorada na época pelo cavalo de Troia bancário do BankBot.

Segundo Tom Lysemose Hansen:

“Eles são semelhantes no sentido de que os hackers podem explorar ambas as vulnerabilidades para obter acesso a informações e serviços muito pessoais, mas, com nossa extensa pesquisa, podemos ver que o StrandHogg 2.0 permite que hackers atacem muito mais amplamente, sendo muito mais difícil detectar,”

O StrandHogg permitiu que aplicativos maliciosos sequestrassem o recurso de multitarefa do Android e “assumisse livremente qualquer identidade no sistema de multitarefa que eles desejassem”, enquanto o StrandHogg 2.0 é uma vulnerabilidade de elevação de privilégio que permite que o malware obtenha acesso a quase todos os aplicativos Android.

“A Promon prevê que os invasores procurarão utilizar o StrandHogg e o StrandHogg 2.0 juntos, porque ambas as vulnerabilidades estão posicionadas de maneira única para atacar dispositivos de maneiras diferentes, e isso garantiria que a área de destino fosse a mais ampla possível.”

Como muitas das medidas de mitigação que podem ser tomadas contra o StrandHogg não se aplicam ao StrandHogg 2.0 e vice-versa, muitos usuários do Android podem estar expostos a ataques futuros tentando explorar as duas vulnerabilidades.

Além disso, como a grande maioria dos usuários ainda está executando o Android versão 9.0 ou anterior em seus dispositivos (91,8% dos usuários ativos do Android em todo o mundo, de acordo com o Google), os malwares projetados para abusar dos bugs do StrandHogg terão vários alvos em potencial.

Abaixo, voce verá uma demonstração em vídeo do StrandHogg 2.0 em ação:

- Como instalar o cliente itch no Linux via Flatpak

- Como instalar o cliente Empire WinACE no Linux via Snap

- Como instalar o MAME para jogar jogos clássicos de arcade

- Como instalar o jogo Stranded II no Linux via Snap