Lançado no Chrome 127 em julho, o novo sistema de criptografia de cookies do Chrome já foi contornado, graças a uma nova ferramenta.

Um pesquisador lançou uma ferramenta para ignorar as novas defesas de roubo de cookies de criptografia App-Bound do Google e extrair credenciais salvas do navegador Chrome.

Sistema de criptografia de cookies do Chrome já foi contornado

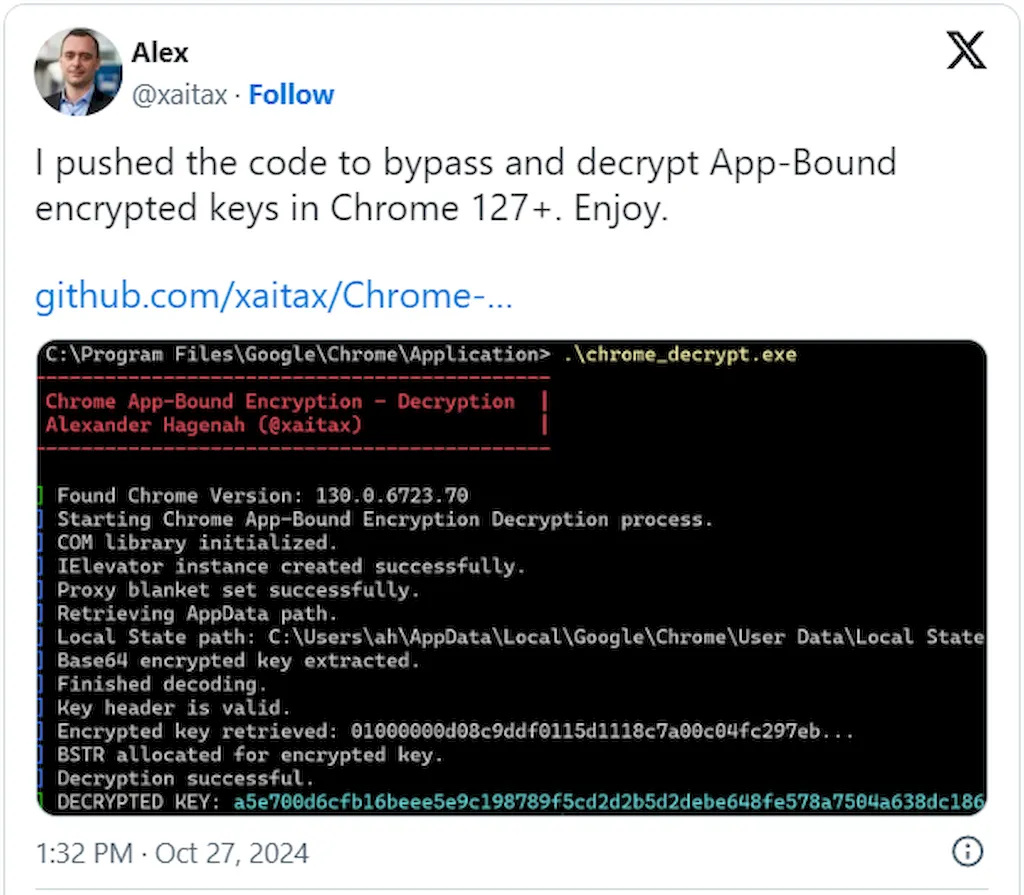

A ferramenta, chamada ‘Chrome-App-Bound-Encryption-Decryption’, foi lançada pelo pesquisador de segurança cibernética Alexander Hagenah depois que ele percebeu que outros já estavam descobrindo desvios semelhantes.

Embora a ferramenta consiga o que várias operações de infostealer já adicionaram ao seu malware, sua disponibilidade pública aumenta o risco para usuários do Chrome que continuam a armazenar dados confidenciais em seus navegadores.

O Google introduziu a criptografia Application-Bound (App-Bound) em julho (Chrome 127) como um novo mecanismo de proteção que criptografa cookies usando um serviço do Windows que é executado com privilégios SYSTEM.

O objetivo era proteger informações confidenciais do malware infostealer, que é executado com as permissões do usuário conectado, impossibilitando a descriptografia de cookies roubados sem primeiro obter privilégios de SISTEMA e potencialmente disparar alarmes no software de segurança.

“Como o serviço App-Bound é executado com privilégios de sistema, os invasores precisam fazer mais do que apenas persuadir um usuário a executar um aplicativo malicioso”, explicou o Google em julho.

“Agora, o malware precisa obter privilégios de sistema ou injetar código no Chrome, algo que o software legítimo não deveria fazer.”

No entanto, em setembro, vários ladrões de informações encontraram maneiras de contornar o novo recurso de segurança e fornecer a seus clientes cibercriminosos a capacidade de roubar e descriptografar informações confidenciais do Google Chrome novamente.

O Google disse ao site BleepingComputer que o jogo de “gato e rato” entre desenvolvedores de ladrões de informações e seus engenheiros sempre foi esperado e que eles nunca presumiram que seus mecanismos de defesa seriam à prova de balas.

Em vez disso, com a introdução da criptografia App-Bound, eles esperavam finalmente preparar o terreno para a construção gradual de um sistema mais sólido. Abaixo está a resposta do Google da época:

“Estamos cientes da interrupção que essa nova defesa causou no cenário de infostealers e, como afirmamos no blog, esperamos que essa proteção cause uma mudança no comportamento do invasor para técnicas mais observáveis, como injeção ou raspagem de memória. Isso corresponde ao novo comportamento que vimos.

Continuamos trabalhando com fornecedores de SO e AV para tentar detectar de forma mais confiável esses novos tipos de ataques, bem como continuar a iterar no fortalecimento das defesas para melhorar a proteção contra infostealers para nossos usuários.” – Um porta-voz do Google

Bypass agora disponível publicamente

Recentemente, Hagenah disponibilizou sua ferramenta de bypass de criptografia App-Bound no GitHub, compartilhando o código-fonte que permite que qualquer pessoa aprenda e compile a ferramenta.

“Esta ferramenta descriptografa chaves criptografadas App-Bound armazenadas no arquivo Local State do Chrome, usando o serviço IElevator baseado em COM interno do Chrome”, diz a descrição do projeto.

“A ferramenta fornece uma maneira de recuperar e descriptografar essas chaves, que o Chrome protege via App-Bound Encryption (ABE) para impedir acesso não autorizado a dados seguros como cookies (e potencialmente senhas e informações de pagamento no futuro).”

Para usar a ferramenta, os usuários devem copiar o executável para o diretório do Google Chrome, geralmente localizado em C:\Program Files\Google\Chrome\Application.

Esta pasta é protegida, então os usuários devem primeiro obter privilégios de administrador para copiar o executável para essa pasta.

No entanto, isso é comumente fácil de conseguir, pois muitos usuários do Windows, especialmente consumidores, usam contas com privilégios administrativos.

Em termos de seu impacto real na segurança do Chrome, o pesquisador g0njxa disse ao BleepingComputer que a ferramenta de Hagenah demonstra um método básico que a maioria dos infostealers já ultrapassou para roubar cookies de todas as versões do Google Chrome.

O analista de malware da Toyota, Russian Panda, também confirmou ao BleepingComputer que o método de Hagenah parece semelhante às abordagens iniciais de desvio que os infostealers adotaram quando o Google implementou a criptografia App-Bound no Chrome.

“Lumma usou esse método – instanciando a interface Chrome IElevator por meio de COM para acessar o Serviço de Elevação do Chrome para descriptografar os cookies, mas isso pode ser bem barulhento e fácil de detectar”, disse o Russian Panda ao BleepingComputer.

“Agora, eles estão usando descriptografia indireta sem interagir diretamente com o Serviço de Elevação do Chrome”.

No entanto, g0njxa comentou que o Google ainda não se recuperou, então os segredos do usuário armazenados no Chrome podem ser facilmente roubados usando a nova ferramenta.

Em resposta ao lançamento desta ferramenta, o Google compartilhou a seguinte declaração com o site BleepingComputer:

“Este código [xaitax’s] requer privilégios de administrador, o que mostra que elevamos com sucesso a quantidade de acesso necessária para realizar com sucesso este tipo de ataque”, disse o Google ao site BleepingComputer.

Embora seja verdade que privilégios de administrador são necessários, isso não parece ter afetado as operações de malware que roubam informações, que só aumentaram nos últimos seis meses, atingindo usuários por meio de vulnerabilidades de dia zero, correções falsas para problemas do GitHub e até mesmo respostas no StackOverflow.