Segundo o AhnLab Security Emergency Response Center, os servidores MySQL estão sendo alvo do botnet de malware Ddostf.

Sim. Os servidores MySQL estão sendo alvo do botnet de malware ‘Ddostf’ para escravizá-los para uma plataforma DDoS-as-a-Service cujo poder de fogo é alugado a outros cibercriminosos.

Servidores MySQL estão sendo alvo do botnet de malware Ddostf

Esta campanha foi descoberta por pesquisadores do AhnLab Security Emergency Response Center (ASEC) durante o monitoramento regular de ameaças direcionadas a servidores de banco de dados.

ASEC relata que os operadores do Ddostf aproveitam vulnerabilidades em ambientes MySQL não corrigidos ou usam credenciais de conta de administrador fracas por força bruta para violar os servidores.

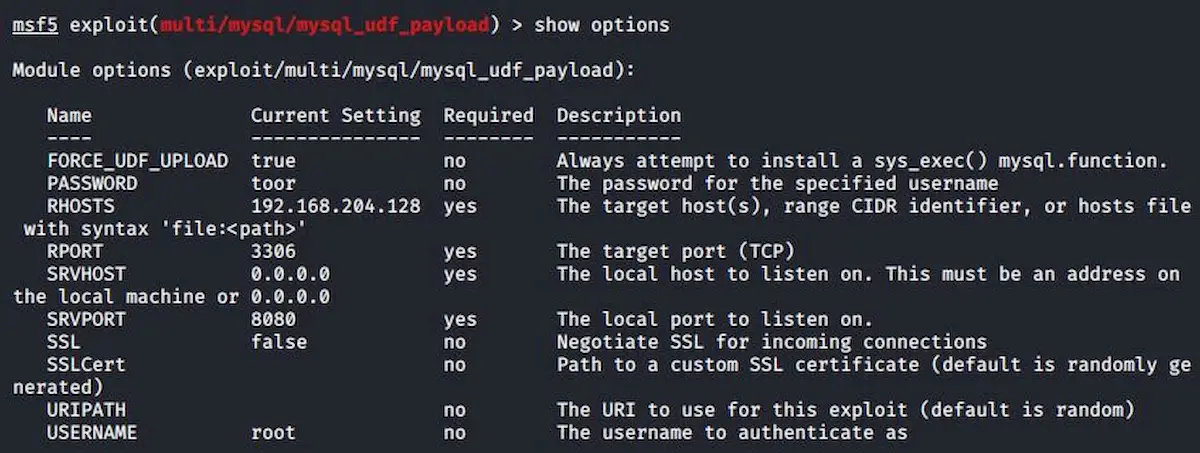

Exploração de UDF

Os invasores estão escaneando a Internet em busca de servidores MySQL expostos e, quando encontrados, tentam violá-los forçando credenciais de administrador.

Para servidores Windows MySQL, os agentes da ameaça usam um recurso chamado funções definidas pelo usuário (UDFs) para executar comandos no sistema violado.

UDF é um recurso do MySQL que permite aos usuários definir funções em C ou C++ e compilá-las em um arquivo DLL (biblioteca de vínculo dinâmico) que amplia os recursos do servidor de banco de dados.

Os invasores, neste caso, criam suas próprias UDFs e as registram no servidor de banco de dados como um arquivo DLL (amd.dll) com as seguintes funções maliciosas:

- Baixar cargas como o bot Ddostf DDoS de um servidor remoto.

- Executar comandos arbitrários no nível do sistema enviados pelos invasores.

- Envie os resultados da execução do comando para um arquivo temporário e envie-os aos invasores.

O abuso de UDF facilita o carregamento da carga primária deste ataque, o cliente bot Ddostf.

No entanto, também pode permitir a instalação de outros malwares, exfiltração de dados, criação de backdoors para acesso persistente e muito mais.

Detalhes do Ddostf

Ddostf é um botnet de malware de origem chinesa, descoberto pela primeira vez há cerca de sete anos e tem como alvo sistemas Linux e Windows.

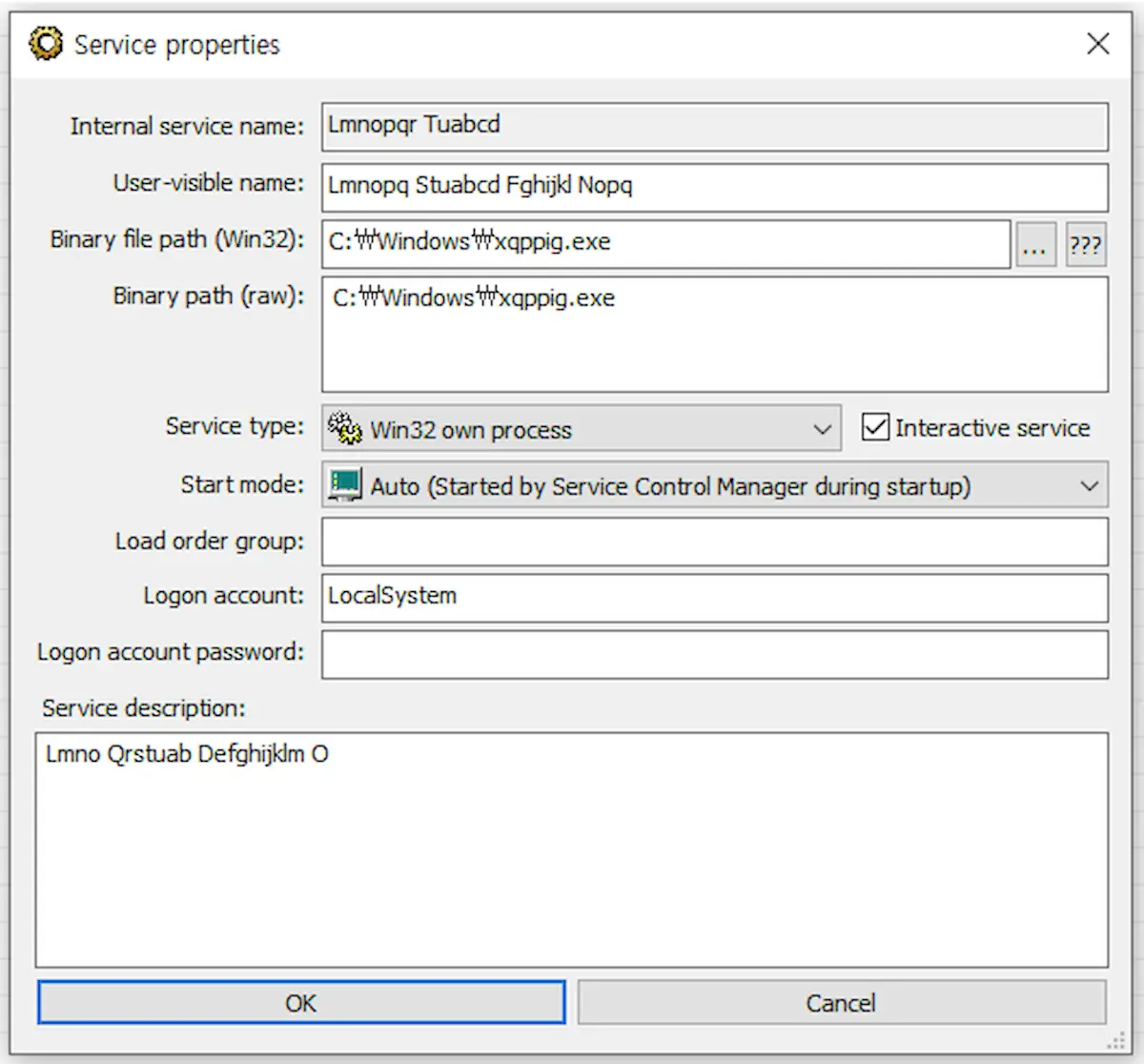

No Windows, ele estabelece persistência registrando-se como um serviço do sistema na primeira execução e, em seguida, descriptografa sua configuração C2 (comando e controle) para estabelecer uma conexão.

O malware traça o perfil do sistema host e envia dados como frequência da CPU e número de núcleos, informações de idioma, versão do Windows, velocidade da rede, etc., para seu C2.

O servidor C2 pode enviar comandos de ataque DDoS para o cliente botnet, incluindo os tipos de ataque SYN Flood, UDP Flood e HTTP GET/POST Flood, solicitar a interrupção da transmissão de informações de status do sistema, mudar para um novo endereço C2 ou baixar e executar um novo carga útil.

ASEC comenta que a capacidade do Ddostf de se conectar a um novo endereço C2 faz com que ele se destaque da maioria dos malwares de botnet DDoS e é um elemento que lhe confere resiliência contra remoções.

A empresa de segurança cibernética sugere que os administradores do MySQL apliquem as atualizações mais recentes e escolham senhas longas e exclusivas para proteger as contas de administrador contra ataques de força bruta e de dicionário.