Quando ainda não existia uma correção para a vulnerabilidade, quase 900 servidores foram hackeados usando falha zero-day do Zimbra.

Sim. Quase 900 servidores foram invadidos usando uma vulnerabilidade crítica do Zimbra Collaboration Suite (ZCS), que na época era um zero-day sem um patch por quase mês e meio.

Servidores foram hackeados usando falha zero-day do Zimbra

A Zimbra Collaboration Suite é um groupware criado pela Zimbra, Inc. A empresa foi comprada pela Yahoo! em Setembro de 2007 e depois comprada pela VMWare em 12 de Janeiro de 2010.

Em Julho de 2013, a VMware vendeu a empresa para a Telligent Systems, que mudou o nome para Zimbra, Inc. em Setembro de 2013.

A vulnerabilidade rastreada como CVE-2022-41352 é uma falha de execução remota de código que permite que invasores enviem um e-mail com um anexo de arquivo malicioso que planta um shell da Web no servidor ZCS enquanto, ao mesmo tempo, ignora as verificações de antivírus.

De acordo com a empresa de segurança cibernética Kaspersky, vários grupos de APT (ameaça persistente avançada) exploraram ativamente a falha logo depois que ela foi relatada nos fóruns do Zimbra.

A Kaspersky disse à BleepingComputer que detectou pelo menos 876 servidores comprometidos por invasores sofisticados que aproveitaram a vulnerabilidade antes que ela fosse amplamente divulgada e recebesse um identificador CVE.

Na semana passada, um relatório do Rapid7 alertou sobre a exploração ativa do CVE-2022-41352 e instou os administradores a aplicar as soluções alternativas disponíveis, já que uma atualização de segurança não estava disponível na época.

No mesmo dia, uma prova de conceito (PoC) foi adicionada à estrutura Metasploit, permitindo que até hackers pouco qualificados lançassem ataques eficazes contra servidores vulneráveis.

Desde então, o Zimbra lançou uma correção de segurança com o ZCS versão 9.0.0 P27, substituindo o componente vulnerável (cpio) pelo Pax e removendo a parte fraca que tornava a exploração possível.

No entanto, a exploração havia acelerado o ritmo e vários atores de ameaças já haviam começado a lançar ataques oportunistas.

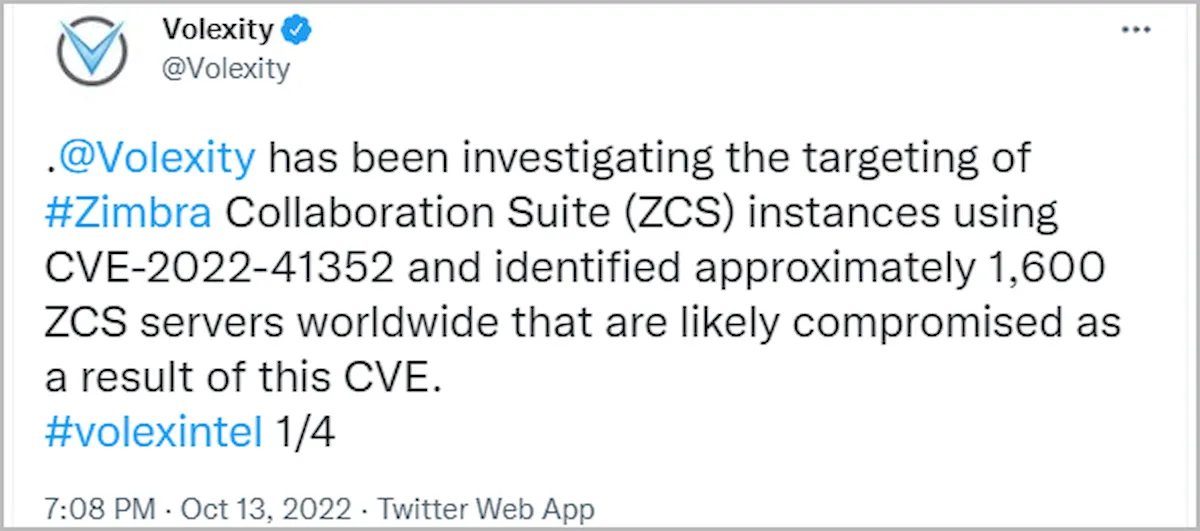

A Volexity informou ontem que seus analistas identificaram aproximadamente 1.600 servidores ZCS que eles acreditam terem sido comprometidos por agentes de ameaças que utilizam o CVE-2022-41352 para plantar webshells.

Em conversas privadas com a empresa de segurança cibernética Kaspersky, o site BleepingComputer foi informado de que um APT desconhecido, aproveitando a falha crítica, provavelmente criou uma exploração de trabalho com base nas informações postadas nos fóruns do Zimbra.

Os primeiros ataques começaram em setembro, visando servidores Zimbra vulneráveis na Índia e alguns na Turquia. Essa onda inicial de ataques provavelmente foi uma onda de testes contra alvos de baixo interesse para avaliar a eficácia do ataque.

No entanto, a Kaspersky avaliou que os agentes de ameaças comprometeram 44 servidores durante essa onda inicial.

Assim que a vulnerabilidade se tornou pública, os agentes de ameaças mudaram de marcha e começaram a realizar o direcionamento em massa, na esperança de comprometer o maior número possível de servidores em todo o mundo antes que os administradores corrigissem os sistemas e fechassem a porta para invasores.

Essa segunda onda teve um impacto maior, infectando 832 servidores com webshells maliciosos, embora esses ataques fossem mais aleatórios do que os anteriores.

Os administradores do ZCS que não aplicaram as atualizações de segurança disponíveis do Zimbra ou as soluções alternativas precisam fazê-lo imediatamente, pois a atividade de exploração está em alta velocidade e provavelmente não será interrompida por algum tempo.