A Malwarebytes descobriu scripts de roubo de cartão de crédito escondidos em dados EXIF de favicon e alertou para essa nova tática.

Os hackers estão sempre desenvolvendo suas táticas para ficar um passo à frente das empresas de segurança. Um exemplo perfeito disso é ocultar scripts maliciosos de roubo de cartão de crédito nos dados EXIF de uma imagem favicon para evitar a detecção.

Scripts de roubo de cartão de crédito escondidos em dados EXIF de favicon?

No relatório, Jérôme Segura, da Malwarebytes, afirmou que:

“O abuso de cabeçalhos de imagem para ocultar códigos maliciosos não é novo, mas é a primeira vez que o testemunhamos com um escumador de cartão de crédito.”

Quando as imagens são criadas, o desenvolvedor pode incorporar informações como o artista que as criou, informações sobre a câmera, informações sobre direitos autorais e até o local da imagem.

Essas informações são chamadas de dados EXIF (Exchangeable Image File Format).

Nesse ataque, os atores da ameaça invadiram um site e adicionaram o que parece ser um script simples que insere uma imagem favicon remota e faz algum processamento.

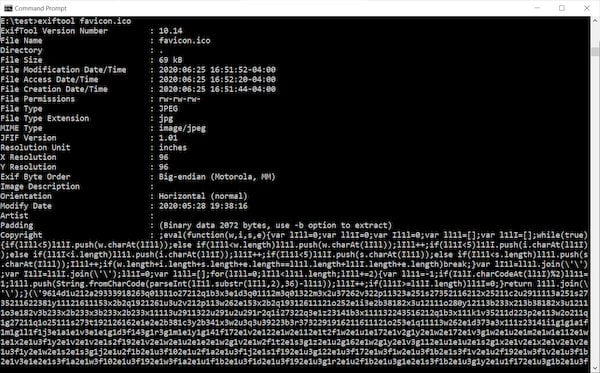

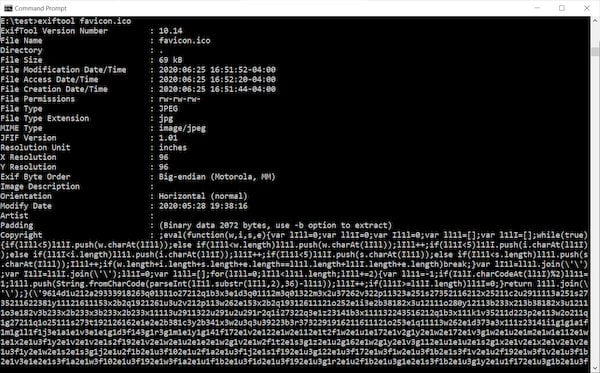

Após uma investigação mais aprofundada, a Malwarebytes descobriu que esse favicon, embora parecesse inofensivo, na verdade continha scripts JavaScript maliciosos incorporados em seus dados EXIF, conforme mostrado na imagem abaixo.

Depois que a imagem favicon era carregada na página, os scripts adicionados ao site pelos hackers carregavam os scripts de escumadores maliciosos incorporados da imagem.

Depois que esses scripts foram carregados, todas as informações de cartão de crédito enviadas nas páginas de check-out foram enviadas de volta aos atacantes, onde podiam ser coletadas à vontade.

Como esses scripts maliciosos de roubo de cartão não estão contidos no próprio site invadido, é mais difícil para o software de segurança ou mesmo para os desenvolvedores da Web perceber que algo pode estar errado.

O Malwarebytes foi capaz de encontrar o kit usado para criar e executar esse ataque magecart. Após uma análise mais aprofundada, foi determinado que esse ataque poderia estar vinculado a um grupo de atores de ameaças conhecido como ‘Magecart 9’.

Esse grupo foi vinculado a outras técnicas inteligentes no passado, como o uso de web sockets para evitar a detecção.

- Como instalar o jogo Pekka Kana 2 no Linux via Flatpak

- Como instalar o jogo Total Chaos no Linux via Flatpak

- Como instalar o cliente RuneScape RuneLite no Linux via Flatpak

- Como instalar o jogo de RPG Crossfire no Linux via Flatpak