Para combater o sequestro de contas de usuários, um novo recurso do Chrome impedirá que hackers usem cookies roubados.

Cookies são arquivos que os sites usam para lembrar suas informações e preferências de navegação e fazer login automaticamente em um serviço ou site.

Esses cookies são criados depois que você faz login em um serviço e verifica autenticações multifatoriais, permitindo que eles ignorem a autenticação multifator (MFA) em logins futuros.

Infelizmente, os invasores usam malware para roubar esses cookies, contornando assim as solicitações do MFA para sequestrar as contas vinculadas.

Agora, o Google anunciou um novo recurso de segurança do Chrome chamado ‘Device Bound Session Credentials’ que vincula cookies a um dispositivo específico, impedindo que hackers roubem e usem-nos para sequestrar contas de usuários.

Recurso do Chrome impedirá que hackers usem cookies roubados

Sim. Para resolver esse problema, o Google está trabalhando em um novo recurso chamado Device Bound Session Credentials (DBSC), que torna impossível para invasores roubarem seus cookies, vinculando criptograficamente seus cookies de autenticação ao seu dispositivo.

Depois de ativar o DBSC, o processo de autenticação é vinculado a um novo par de chaves pública/privada específico gerado usando o chip Trusted Platform Module (TPM) do seu dispositivo que não pode ser exfiltrado e é armazenado com segurança no seu dispositivo, portanto, mesmo que um invasor roube seu cookies, eles não poderão acessar suas contas.

“Ao vincular sessões de autenticação ao dispositivo, o DBSC pretende perturbar a indústria de roubo de cookies, uma vez que a exfiltração desses cookies não terá mais qualquer valor”, disse Kristian Monsen, engenheiro de software da equipe Chrome Counter Abuse do Google.

“Acreditamos que isso reduzirá substancialmente a taxa de sucesso do malware de roubo de cookies. Os invasores seriam forçados a agir localmente no dispositivo, o que torna a detecção e a limpeza no dispositivo mais eficazes, tanto para software antivírus quanto para dispositivos gerenciados pela empresa.”

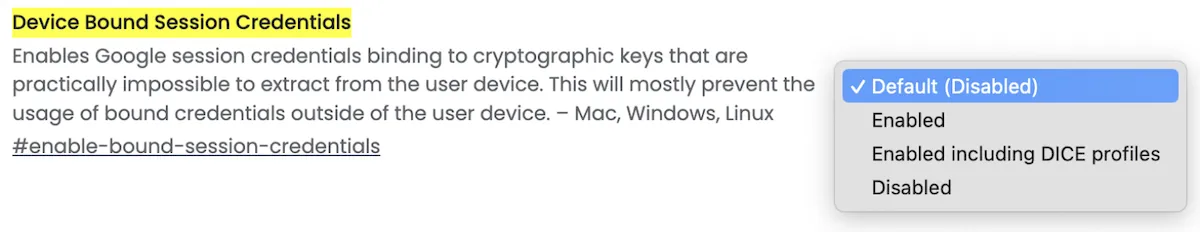

Ainda na fase de protótipo, de acordo com este cronograma estimado compartilhado pelo Google, você pode testar o DBSC acessando chrome://flags/ e habilitando o sinalizador dedicado “enable-bound-session-credentials” no Windows, Linux e macOS Navegadores da web baseados em Chromium.

DBSC funciona permitindo que um servidor inicie uma nova sessão com seu navegador e associe-a a uma chave pública armazenada em seu dispositivo usando uma API (Application Programming Interface) dedicada.

Cada sessão é apoiada por uma chave exclusiva para proteger sua privacidade, com o servidor recebendo apenas a chave pública usada para verificar a posse posteriormente.

O DBSC não permite que os sites rastreiem você em sessões diferentes no mesmo dispositivo, e você pode excluir as chaves que ele cria a qualquer momento.

Espera-se que esse novo recurso de segurança seja inicialmente compatível com cerca de metade de todos os dispositivos Chrome para desktop e estará totalmente alinhado com a eliminação progressiva de cookies de terceiros no Chrome.

“Quando for totalmente implantado, os consumidores e usuários corporativos obterão segurança atualizada para suas contas do Google automaticamente”, acrescentou Monsen.

“Também estamos trabalhando para habilitar esta tecnologia para nossos clientes do Google Workspace e Google Cloud, a fim de fornecer outra camada de segurança de conta.”

Nos últimos meses, os agentes de ameaças têm abusado do endpoint não documentado da API Google OAuth “MultiLogin” para gerar novos cookies de autenticação depois que os roubados anteriormente expiraram.

Anteriormente, o site BleepingComputer relatou que as operações de malware para roubo de informações Lumma e Rhadamanthys alegaram que poderiam restaurar cookies de autenticação expirados do Google roubados em ataques.

Na época, o Google aconselhou os usuários a remover qualquer malware de seus dispositivos e recomendou ativar a Navegação segura aprimorada no Chrome para se defender contra ataques de phishing e malware.

No entanto, esta nova funcionalidade impedirá efetivamente que os agentes da ameaça abusem destes cookies roubados, uma vez que não terão acesso às chaves criptográficas necessárias para os utilizar.