Uma nova ameaça está tirando o sono dos administradores de TI, o Ransomware Lilu já infectou milhares de servidores baseados em Linux.

Lilu não tem nada a ver com a mulher do filme que acabou sendo o quinto elemento. Este é um novo ransomware que também é chamado de Lilocked e cujo objetivo é infectar servidores baseados em Linux, algo que foi alcançado.

O ransomware começou a infectar servidores em meados de julho, mas nas últimas duas semanas os ataques começaram a ser mais frequentes. Muito mais frequente.

O primeiro caso conhecido de Lilocked ransomware surgiu quando um usuário enviou uma nota para o ID Ransomware, um site criado para identificar o nome desse tipo de software malicioso.

Seu objetivo é os servidores e obtenha acesso root neles. O mecanismo que ele usa para obter esse acesso ainda é desconhecido.

- Como instalar o exchange Bisq no Linux via Flatpak

- Nintendo Switch 2: Recursos incríveis para bateria e segurança

- Como instalar o programa de backup BackuPy no Linux via Snap

- Wireshark no terminal? Veja como instalar o Termshark no Linux

Ransomware Lilu já infectou milhares de servidores baseados em Linux

E a má notícia é que agora, menos de dois meses depois, Lilu é conhecido por ter infectado milhares de servidores baseados em Linux.

O que Lilocked faz, algo que podemos intuir pelo nome, é bloquear. Para ser mais específico, uma vez que o servidor foi atacado com êxito, os arquivos são bloqueados com uma extensão .lilocked.

Em outras palavras, o software malicioso modifica os arquivos, altera a extensão para .lilocked e é completamente inutilizável … a menos que seja pago para restaurá-los.

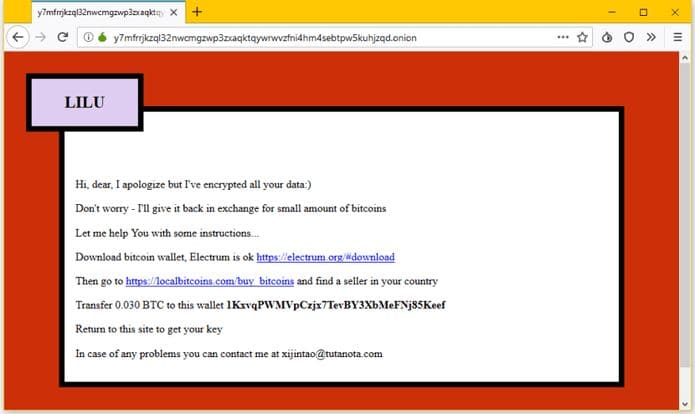

Além de alterar a extensão do arquivo, também aparece uma nota dizendo (em inglês):

“Eu codifiquei todos os seus dados sensíveis !!! É uma criptografia forte, então não seja ingênuo tentando restaurá-la;)”

- Como instalar o Minus Games Gui no Linux via Flatpak

- Jogos para Linux: 7 Opções Imperdíveis para Gamers Aventureiros

- Como instalar o jogo DXX-Rebirth no Linux via Flatpak

- Como instalar o Cortex Command Community Project no Linux via Flatpak

Quando o link da nota é clicado, ele é redirecionado para uma página na dark web que pede para colocar a chave na nota.

Quando essa chave é adicionada, é solicitado que 0,03 bitcoins (€ 294,52) sejam inseridos em uma carteira Electrum para que a criptografia dos arquivos seja eliminada.

O Lilu não afeta os arquivos do sistema, mas outros, como HTML, SHTML, JS, CSS, PHP, INI e outros formatos de imagem podem ser bloqueados.

Isso significa que o sistema funcionará normalmente, apenas que os arquivos bloqueados não podem ser acessados.

O “sequestro” lembra um pouco o “vírus da polícia”, com a diferença de que o sim impedia o uso do sistema operacional.

O pesquisador de segurança Benkow diz que Lilock afetou cerca de 6.700 servidores, a maioria deles é armazenada em cache nos resultados de pesquisa do Google, mas pode haver outros afetados que não são indexados pelo famoso mecanismo de pesquisa.

No momento da redação deste artigo e, como explicamos, o mecanismo usado pelo Lilu para funcionar é desconhecido, portanto, não há patch para aplicar.

Por fim, é recomendável usar senhas fortes e manter o software sempre bem atualizado.

O que está sendo falado no blog

- GNOME 3.34 RC disponível para testes antes do lançamento

- Mumble 1.3 lançado – Confira as novidades e veja como instalar no Linux

- Ransomware Lilu já infectou milhares de servidores baseados em Linux

- Greg Kroah-Hartman está migrando todos os seus PC’s para o Arch Linux

- Debian 10.1 e 9.10 lançados – Confira as novidades e baixe