Segundo informações do site BleepingComputer, o Ransomware Hive portou seu criptografador Linux VMware ESXi para Rust.

A operação de ransomware Hive converteu seu criptografador VMware ESXi Linux para a linguagem de programação Rust e adicionou novos recursos para tornar mais difícil para os pesquisadores de segurança bisbilhotar as negociações de resgate da vítima.

Ransomware Hive portou seu criptografador Linux VMware ESXi para Rust

À medida que a empresa se torna cada vez mais dependente de máquinas virtuais para economizar recursos de computador, consolidar servidores e facilitar backups, as gangues de ransomware estão criando criptografadores dedicados que se concentram nesses serviços.

Os criptografadores Linux da gangue de ransomware normalmente visam as plataformas de virtualização VMware ESXI, pois são as mais usadas na empresa.

Embora o Hive esteja usando um criptografador Linux para direcionar servidores VMware ESXi por algum tempo, uma amostra recente mostra que eles atualizaram seu criptografador com recursos introduzidos pela primeira vez pela operação de ransomware BlackCat/ALPHV.

Quando as operações de ransomware atacam uma vítima, elas tentam conduzir suas negociações em particular, dizendo às vítimas que, se um resgate não for pago, seus dados serão publicados e sofrerão um impacto na reputação.

No entanto, quando amostras de ransomware são carregadas em serviços públicos de análise de malware, elas são comumente encontradas por pesquisadores de segurança que podem extrair a nota de resgate e bisbilhotar as negociações.

Em muitos casos, essas negociações são divulgadas no Twitter e em outros lugares, causando o fracasso das negociações.

A gangue do ransomware BlackCat removeu os URLs de negociação do Tor de seu criptografador para evitar que isso acontecesse. Em vez disso, exigia que a URL fosse passada como um argumento de linha de comando quando o criptografador fosse executado.

Esse recurso impede que os pesquisadores que encontrem a amostra recuperem a URL, pois ela não está incluída no executável e só é passada para o executável em tempo de execução.

Embora o Hive Ransomware já exija um nome de login e senha para acessar a página de negociação do Tor da vítima, essas credenciais foram armazenadas anteriormente em um executável criptografado, facilitando a recuperação.

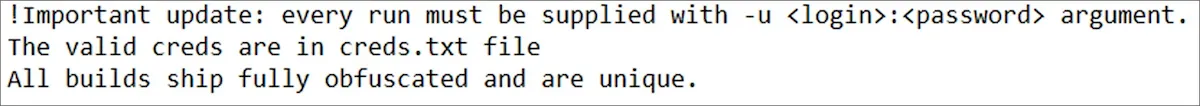

Em um novo criptografador Hive Linux encontrado pelo pesquisador de segurança do Group-IB rivitna, a operação Hive agora exige que o invasor forneça o nome de usuário e a senha de login como um argumento de linha de comando ao iniciar o malware.

Ao copiar as táticas do BlackCat, a operação de ransomware Hive tornou impossível recuperar credenciais de login de negociação de amostras de malware Linux, com as credenciais agora disponíveis apenas em notas de resgate criadas durante o ataque.

Não se sabe se os criptografadores do Hive Windows também estão usando esse novo argumento de linha de comando no momento, mas, caso contrário, provavelmente o veremos adicionado em breve.

Rivitna também disse ao BleepingComputer que o Hive continuou a copiar o BlackCat ao portar seu criptografador Linux de Golang para a linguagem de programação Rust para tornar as amostras de ransomware mais eficientes e mais difíceis de fazer engenharia reversa.

“Rust permite obter um código mais seguro, rápido e eficiente, enquanto a otimização de código complica a análise do programa Rust.”, disse rivitna ao site BleepingComputer em um bate-papo no Twitter.

Com a criptografia das máquinas virtuais VMware ESXi como parte crítica de um ataque bem-sucedido, as operações de ransomware estão constantemente evoluindo seu código para não apenas ser mais eficiente, mas também para manter as operações e negociações em segredo.

À medida que mais empresas migram para a virtualização de seus servidores, continuaremos a ver os desenvolvedores de ransomware não apenas se concentrarem em dispositivos Windows, mas também criarem criptografadores Linux dedicados direcionados ao ESXi.

Por isso, todos os profissionais de segurança e administradores de rede precisam ficar atentos aos seus servidores Linux para detectar sinais de ataques.