Segundo a Sophos, o ransomware Akira usa Cisco VPNs para violar redes corporativas, roubar e, eventualmente, criptografar dados.

Akira ransomware é uma operação de ransomware relativamente nova lançada em março de 2023, com o grupo posteriormente adicionando um criptografador Linux para atingir máquinas virtuais VMware ESXi.

Agora, há evidências crescentes de que o ransomware Akira tem como alvo os produtos Cisco VPN (rede privada virtual) como um vetor de ataque para violar redes corporativas, roubar e, eventualmente, criptografar dados.

Ransomware Akira usa Cisco VPNs para violar redes corporativas

As soluções VPN da Cisco são amplamente adotadas em muitos setores para fornecer transmissão segura e criptografada de dados entre usuários e redes corporativas, normalmente usadas por funcionários que trabalham remotamente.

Alegadamente, Akira tem usado contas Cisco VPN comprometidas para violar redes corporativas sem a necessidade de criar backdoors adicionais ou configurar mecanismos de persistência que possam denunciá-los.

A Sophos notou pela primeira vez o abuso de contas VPN por Akira em maio, quando os pesquisadores afirmaram que a gangue de ransomware violou uma rede usando “acesso VPN usando autenticação de fator único”.

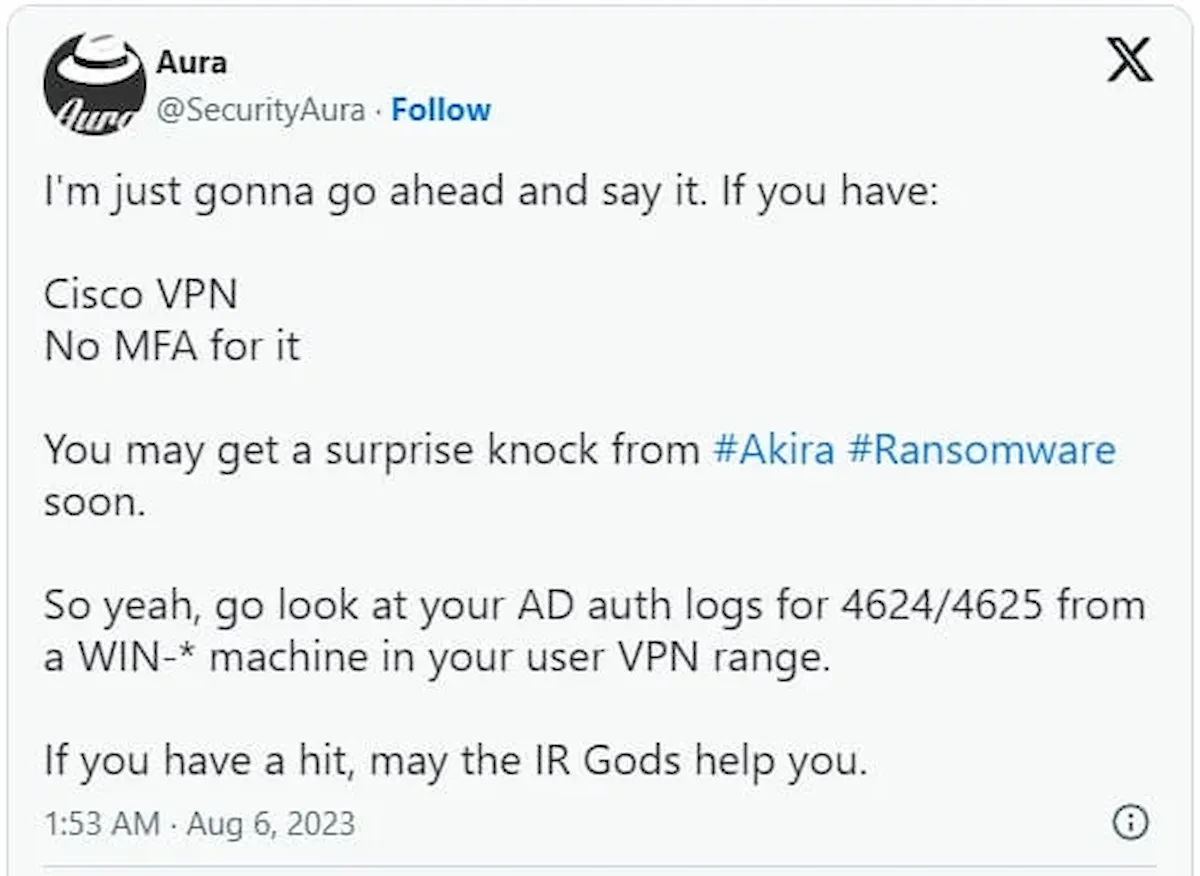

No entanto, um respondente de incidentes, conhecido como ‘Aura’, compartilhou mais informações no Twitter sobre como eles responderam a vários incidentes Akira que foram conduzidos usando contas Cisco VPN que não eram protegidas por autenticação multifator.

Em uma conversa com o BleepingComputer, Aura afirmou que, devido à falta de login no Cisco ASA, não estava claro se Akira forçou brutalmente as credenciais da conta VPN ou se as comprou em mercados da dark web.

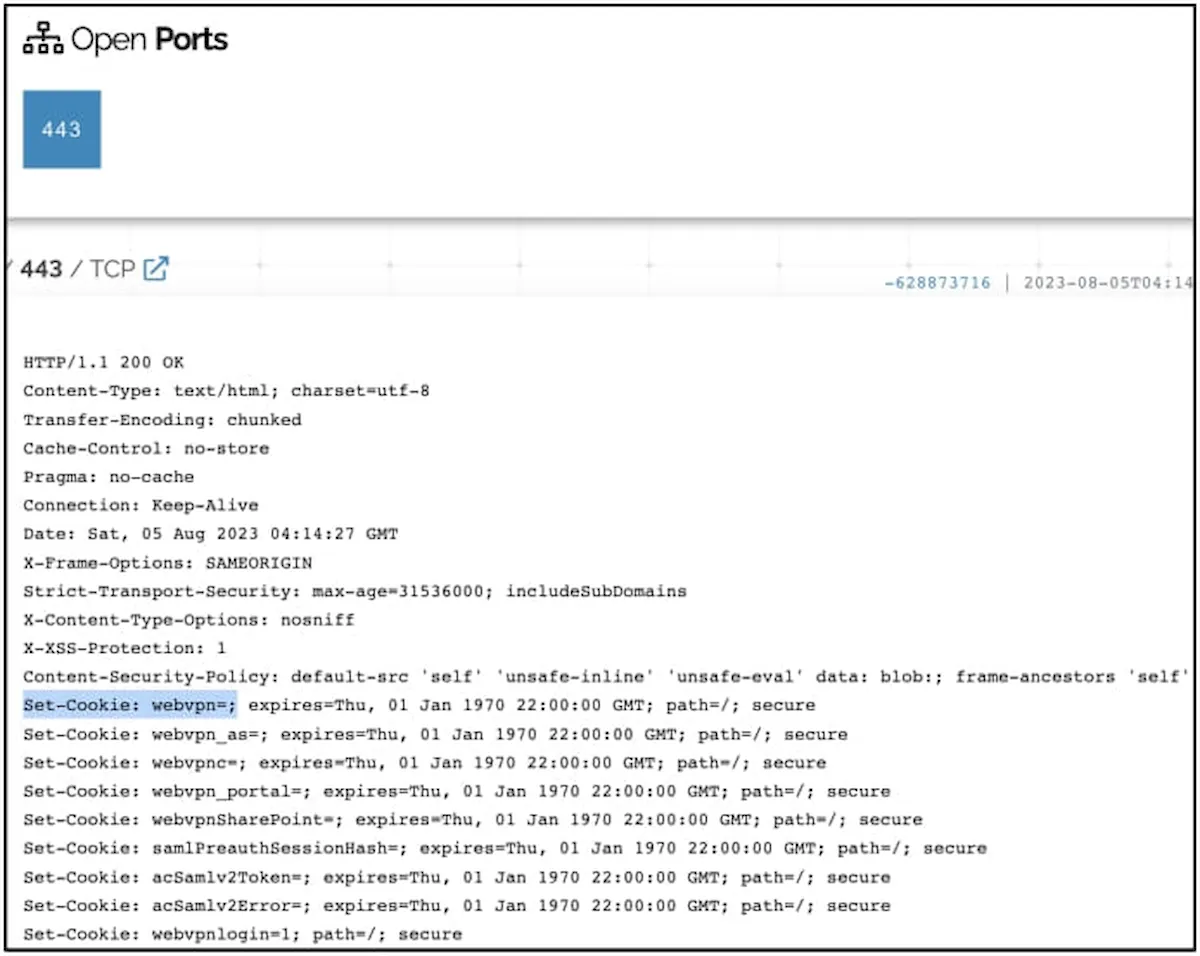

Um relatório do SentinelOne compartilhado em particular com o BleepingComputer e com foco no mesmo método de ataque apresenta a possibilidade de Akira explorar uma vulnerabilidade desconhecida no software Cisco VPN que pode ignorar a autenticação na ausência de MFA.

SentinelOne encontrou evidências de Akira usando gateways Cisco VPN em dados vazados postados na página de extorsão do grupo e observou características relacionadas à Cisco VPN em pelo menos oito casos, indicando que isso faz parte de uma estratégia de ataque contínua da gangue de ransomware.

Além disso, os analistas do SentinelOne observaram Akira usando a ferramenta de acesso remoto de código aberto RustDesk para navegar em redes comprometidas, tornando-os o primeiro grupo de ransomware conhecido a abusar do software.

Como o RustDesk é uma ferramenta legítima, é improvável que sua presença acione qualquer alarme, portanto, ele pode oferecer acesso remoto furtivo a computadores invadidos.

Outros benefícios decorrentes do uso do RustDesk incluem:

- Operação multiplataforma no Windows, macOS e Linux, abrangendo toda a gama de segmentação da Akira.

- As conexões P2P são criptografadas e, portanto, menos propensas a serem sinalizadas por ferramentas de monitoramento de tráfego de rede.

- Oferece suporte à transferência de arquivos que pode facilitar a exfiltração de dados, simplificando o kit de ferramentas do Akira.

Essas mudanças não tão sutis são realizadas depois que os atacantes estabelecem sua presença no ambiente e estão prontos para prosseguir para as fases finais de seu ataque.

No final de junho de 2023, a Avast lançou um descriptografador gratuito para o ransomware Akira. No entanto, os agentes de ameaças corrigiram seus criptografadores desde então, e a ferramenta da Avast só ajudará as vítimas de versões mais antigas.