Segundo Fabian Bäumer e Marcus Brinkmann, da Ruhr University Bochum, o cliente SSH PuTTY tem uma vulnerabilidade de alta prioridade.

PuTTY é um cliente SSH que é um software de emulação de terminal grátis e de código livre.

O Putty suporta SSH, destinado a suportar o acesso remoto a servidores via shell seguro e a construção de “túneis” cifrados entre servidores. Ele também suporta conexão direta, telnet, rlogin e por porta serial.

Ele foi desenvolvido originalmente por Simon Tatham para a plataforma Windows, o PuTTY é um software de código aberto disponível com código-fonte e desenvolvido e suportado por um grupo de voluntários.

Agora, foi descoberta uma vulnerabilidade crítica de segurança no PuTTY, um software muito popular para acesso seguro de terminal a servidores remotos. Esta vulnerabilidade pode colocar em risco as chaves privadas de muitos usuários.

PuTTY tem uma vulnerabilidade de alta prioridade

Catalogada como CVE-2024-31497, a vulnerabilidade afeta números de versão do PuTTY entre 0,68 e 0,80. Portanto, se você usou o PuTTY durante esse período, é importante estar ciente do que isso significa para a segurança dos seus dados.

A falha de segurança do PuTTY (CVE2024-31497) nas chaves ECDSA P521 arrisca a exposição de dados privados. É necessária uma atualização urgente.

Fabian Bäumer e Marcus Brinkmann, da Ruhr University Bochum, descobriram a vulnerabilidade. Trata-se de como o PuTTY forma assinaturas das chaves privadas ECDSA na curva NIST P521.

A vulnerabilidade do PuTTY é que ele cria um componente da assinatura chamado ‘nonce’ durante o processo de geração.

Este número gerado aleatoriamente pode ser usado uma vez em uma comunicação criptográfica, garantindo assim que comunicações antigas não possam ser reutilizadas em ataques de repetição.

No entanto, o PuTTY usou um método determinístico para gerar nonces devido à falta de um gerador de números aleatórios de alta qualidade nos primeiros sistemas Windows. Este método determinístico foi enviesado para a curva P521, o que possibilitou a recuperação da chave privada.

Simplificando, um invasor que obtiver várias mensagens assinadas poderá recuperar sua chave privada devido a um viés específico no processo de criação de assinatura. Isso permitiria que eles falsificassem assinaturas e acessassem qualquer servidor onde você usasse essa chave.

Por que isso é sério?

Uma chave privada comprometida é um grande risco de segurança comparável a alguém ter a chave da sua casa. O invasor pode se passar por você, obtendo acesso não autorizado a sistemas e informações confidenciais.

Notavelmente, esta vulnerabilidade não exige que um invasor intercepte suas comunicações; eles só precisam acessar as assinaturas geradas pela sua chave.

O que você deveria fazer?

Se você estiver usando uma chave P521 com PuTTY:

- Revogue a chave imediatamente. Remova-o dos arquivos autorizados_keys de todos os servidores onde ele está sendo usado.

- Gere um novo par de chaves. Use PuTTYgen ou outra ferramenta para criar um novo conjunto de chaves para autenticação futura.

A boa notícia é que esse problema afeta apenas chaves ECDSA de 521 bits, especificamente aquelas marcadas com “ecdsa-sha2-nistp521” no PuTTYgen ou Pageant. Esse problema não afeta outros tipos e tamanhos de chaves criptográficas, como Ed25519.

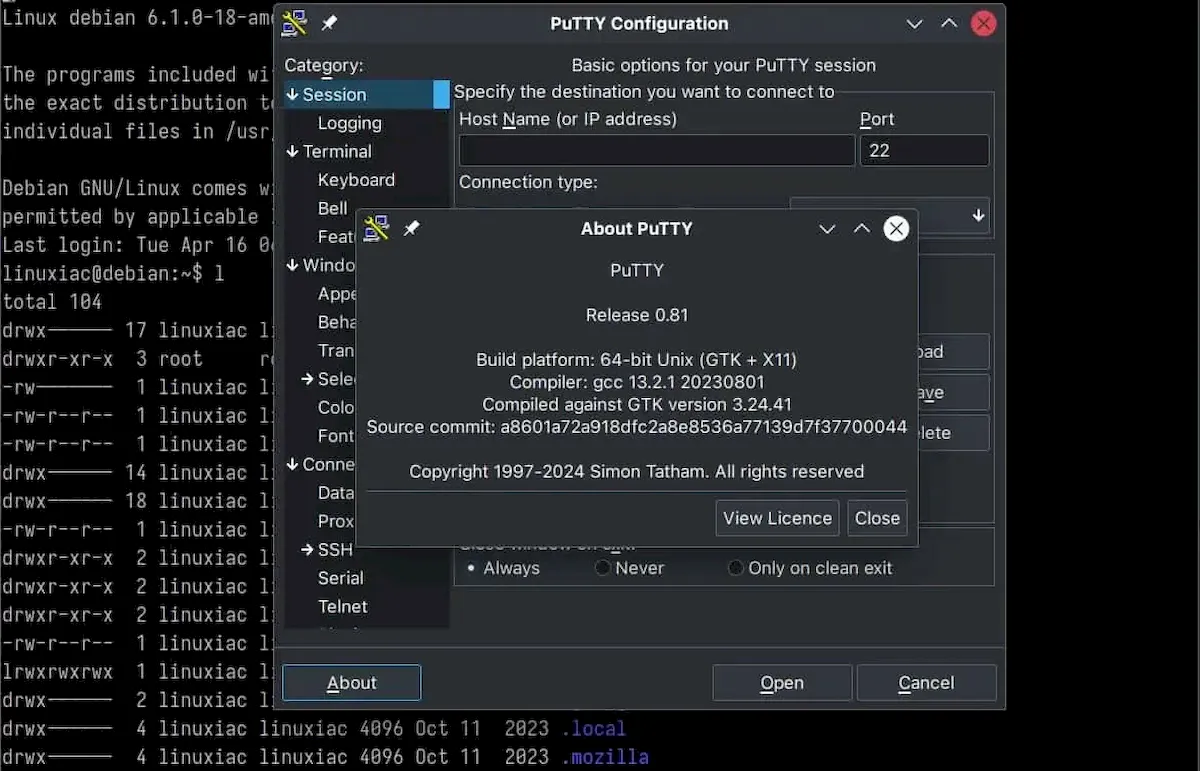

Os desenvolvedores corrigiram esse problema na versão 0.81 do PuTTY adotando um método novo e padronizado para gerar nonces.

Portanto, se você estiver usando PuTTY para operações confidenciais, é crucial atualizar imediatamente para a versão mais recente e substituir quaisquer chaves comprometidas para proteger sua segurança digital.

Para atualizar, atualize seu sistema Linux ou use um dos tutoriais abaixo:

Como instalar o cliente SSH PuTTY no Linux via Flatpak

Como instalar o cliente SSH PuTTy no Ubuntu e derivados