Se você quer usar seu sistema sem preocupações, conheça os 12 passos para proteger sua privacidade no Linux, e resolva seu problema.

Segurança nunca é demais. E em um mundo conectado, você precisa evitar que suas informações sejam roubadas. Para ajudá-lo, esse artigo mostrará alguns cuidados que aumentam a segurança dos seus dados ao usar o Linux.

Conheça os 12 passos para proteger sua privacidade no Linux

Confira abaixo os 12 passos para proteger sua privacidade no Linux. Pratique cada um deles com o devido cuidado (e conveniência) e seu sistema (e dados) estará mais seguro.

1. Não seja complacente só porque você está executando Linux!

É fácil ter um falso senso de segurança, pensando que outro sistema operacional pode ser mais direcionado do que o Linux, mas há muitos riscos e vulnerabilidades para todos os tipos de dispositivos Linux. Mantenha a guarda, independentemente do seu sistema operacional.

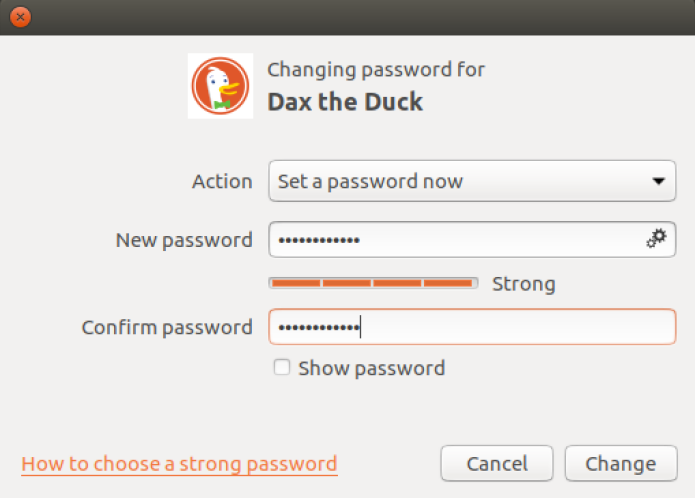

2. Certifique-se de usar uma senha para proteger sua conta.

Isto deve ser necessário, mas mesmo assim, certifique-se que você use sempre uma senha forte e longa.

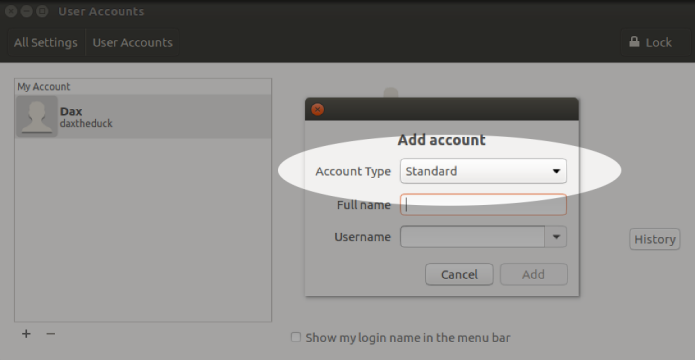

3. Não use uma conta de administrador para a atividades diárias.

Para computação cotidiana, efetue login com uma conta de usuário básica ou padrão. Esse provavelmente será o comportamento padrão ao criar uma nova conta, mas vale a pena verificar o status da sua conta.

Observe que algumas ações em todo sistema exigirão que você faça logon com a conta de administrador por causa das permissões restritas.

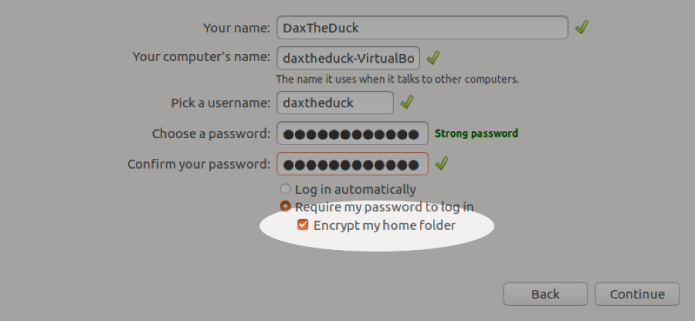

4. Criptografe seus dados.

Criptografia de disco completo é ideal, mas também é possível criptografar apenas o seu diretório Home, por exemplo, em uma máquina compartilhada. Isto é feito geralmente durante a instalação, e é difícil de se fazer depois.

Nessa situação, a solução mais fácil é fazer backup de seus dados — sempre uma coisa boa! — e, em seguida, reinstalar o sistema operacional selecionando opções de criptografia.

Se você realmente quiser tentar criptografar um sistema existente, o processo varia dependendo da sua distribuição e configuração de partição de disco, por isso é melhor procurar por instruções relevantes para o seu ambiente.

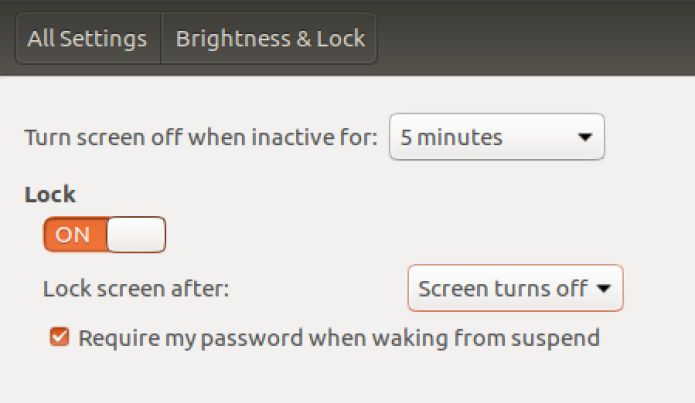

5. Ative o screensaver quando ocioso com bloqueio de tela.

Reduza o tempo para que o bloqueio entre em vigor uma vez que o screensaver seja iniciado.

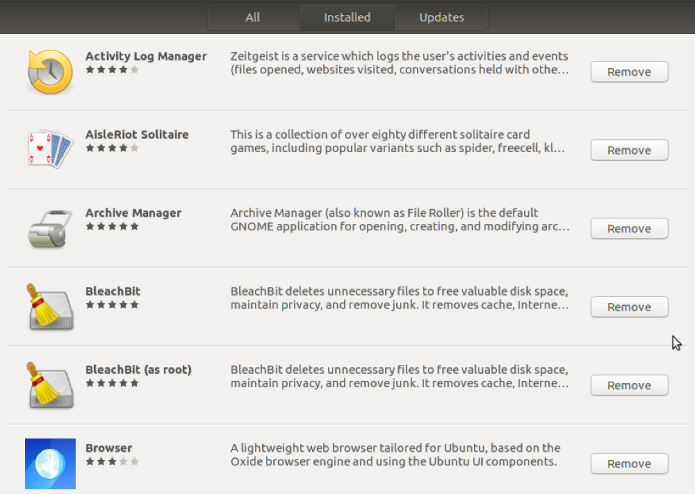

6. Revise seus aplicativos instalados.

É uma boa prática manter os programas instalados no mínimo. Só isso não basta para manter a sua máquina leve, ele também reduz a sua exposição a vulnerabilidades.

Além de analisar sua lista de aplicativos manualmente, podem existir ferramentas disponíveis para facilitar esse trabalho para sua distribuição, como o BleachBit.

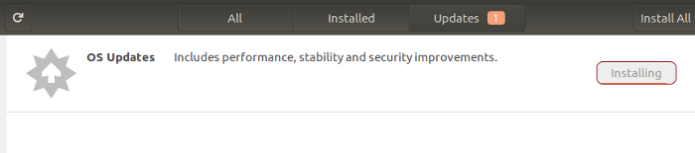

7. Mantenha seu sistema atualizado.

Normalmente é fácil manter o Linux e os aplicativos atualizados. No mínimo, verifique se as atualizações de segurança são instaladas automaticamente.

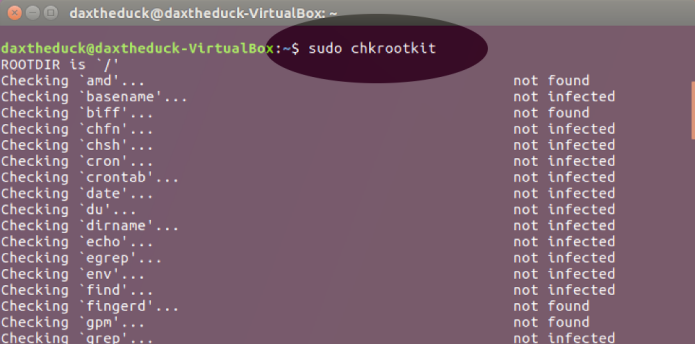

8. Verifique se há rootkits periodicamente.

Isso pode ser feito através da instalação de um detector de rootkit, como o chkrootkit, que é facilmente executado com o comando sudo chkrootkit.

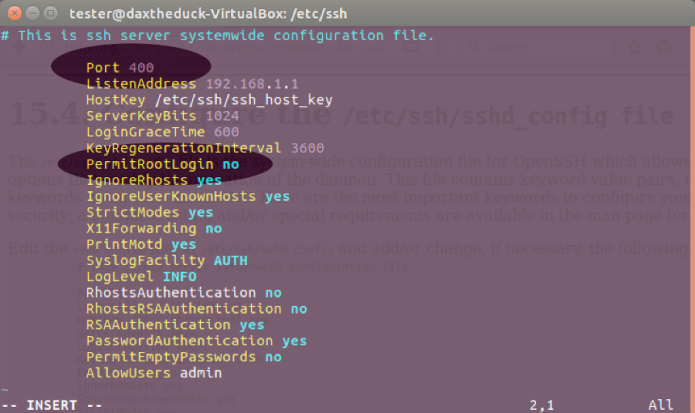

9. Bloqueie as configurações de conexão remota.

Se você usa o SSH para acesso remoto, há alguns passos simples para reduzir riscos de ataques. O mais fácil é usar uma porta diferente da padrão 22. Você também pode evitar fazer login remotamente como root com PermitRootLogin no no arquivo de configuração SSH.

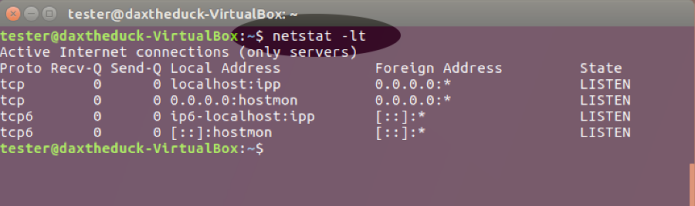

10. Desligue os serviços de escuta que não precisa.

Alguns daemons escutam em portas externas. Desative esses serviços se não forem necessários, por exemplo, sendmail ou BIND. Isso também pode melhorar os tempos de inicialização. Para verificar os serviços de escuta, use este comando: netstat -lt

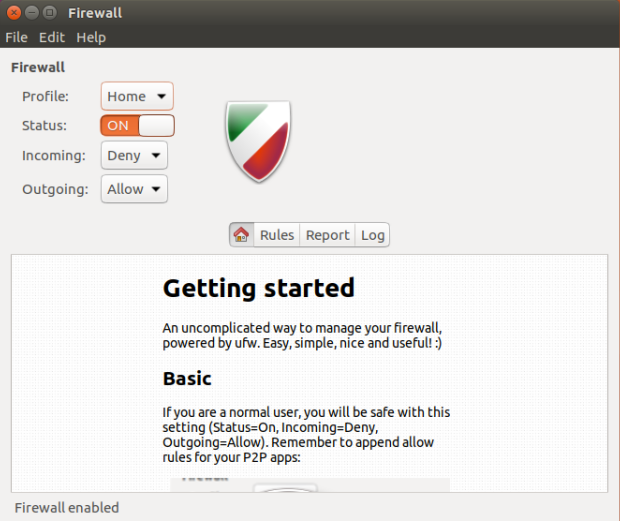

11. Certifique-se de que um firewall esteja rodando.

Seu sistema operacional pode ter um firewall embutido, provavelmente o iptables. Firewalls podem ser confusos para configurar com a linha de comando, mas é provável que haja um frontend GUI disponível para um controle mais fácil, como Gufw.

12. Restrinja o acesso privilegiado com SELinux ou AppArmor.

Estes podem estar instalados em seu sistema por padrão, mas se não, vale a pena adicionar e configurá-los.

Ambos permitem que os usuários definam regras que limitam o modo como aplicativos podem executar ou afetar outros processos e arquivos.

O benefício é que, no caso de um ataque, o dano ao seu sistema é limitado. Você pode ler mais sobre como usar o SELinux e AppArmor.

- Como instalar o exchange Bisq no Linux via Flatpak

- Nintendo Switch 2: Recursos incríveis para bateria e segurança

- Como instalar o programa de backup BackuPy no Linux via Snap

- Wireshark no terminal? Veja como instalar o Termshark no Linux

O que está sendo falado no blog

<a href="https://www.edivaldobrito.com.br////” rel=”noopener noreferrer” target=”_blank”>Veja mais artigos publicados neste dia…