Segundo o pesquisador da Certitude, Stefan Proksch, as proteções DDoS da Cloudflare podem falhar por causa da Cloudflare.

O firewall e a prevenção DDoS da Cloudflare podem ser contornados por meio de um processo de ataque específico que aproveita falhas lógicas em controles de segurança entre locatários.

Proteções DDoS da Cloudflare podem falhar por causa da Cloudflare

Sim. As Proteções DDoS da Cloudflare podem falhar por causa da Cloudflare. Esse desvio poderia colocar os clientes da Cloudflare sob um fardo pesado, tornando os sistemas de proteção da empresa de internet menos eficazes.

Para piorar a situação, o único requisito para o ataque é que os hackers criem uma conta Cloudflare gratuita, que é usada como parte do ataque.

No entanto, deve-se notar que os invasores devem conhecer o endereço IP do servidor web alvo para abusar dessas falhas.

O pesquisador da Certitude, Stefan Proksch, descobriu que a origem do problema é a estratégia da Cloudflare de usar infraestrutura compartilhada que aceita conexões de todos os locatários.

Especificamente, o analista identificou duas vulnerabilidades no sistema que afetam os “Puxos de origem autenticados” e “Lista de permissões de endereços IP da Cloudflare” da Cloudflare.

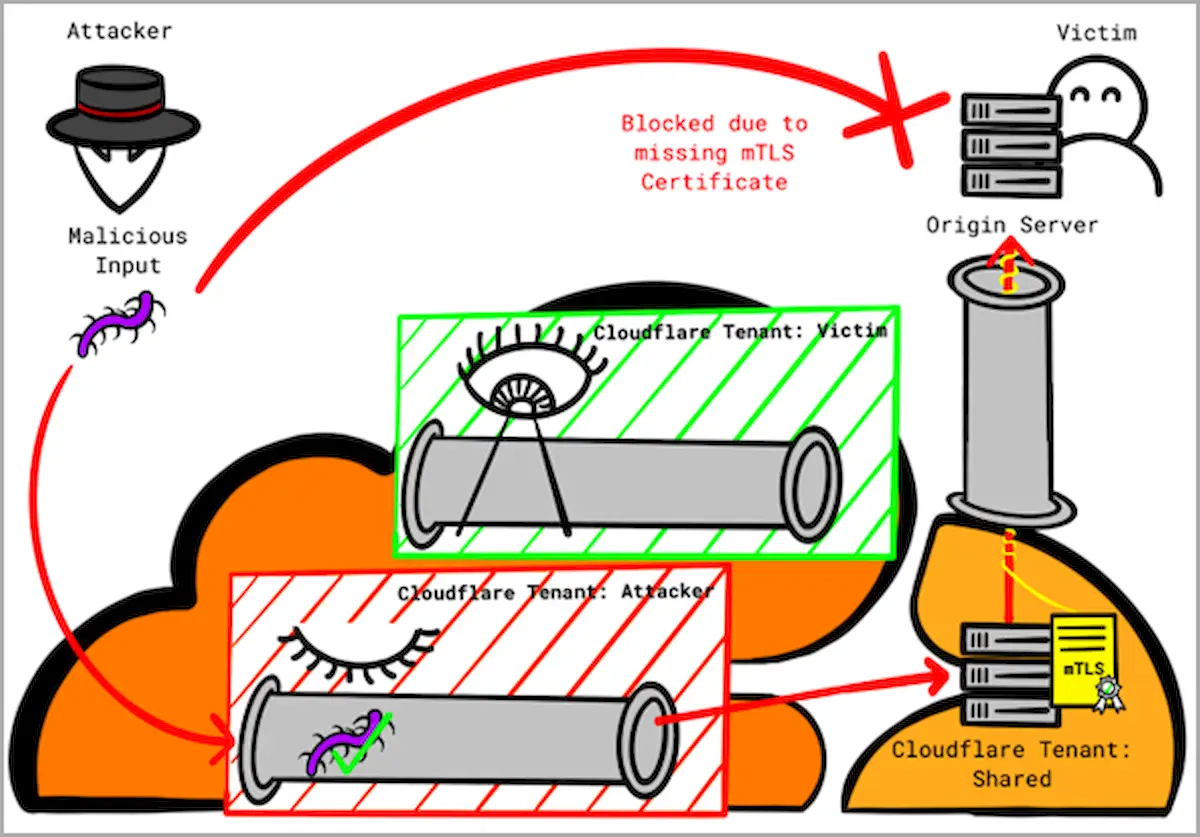

Authenticated Origin Pulls é um recurso de segurança fornecido pela Cloudflare para garantir que as solicitações HTTP(s) enviadas a um servidor de origem sejam provenientes da Cloudflare e não de um invasor.

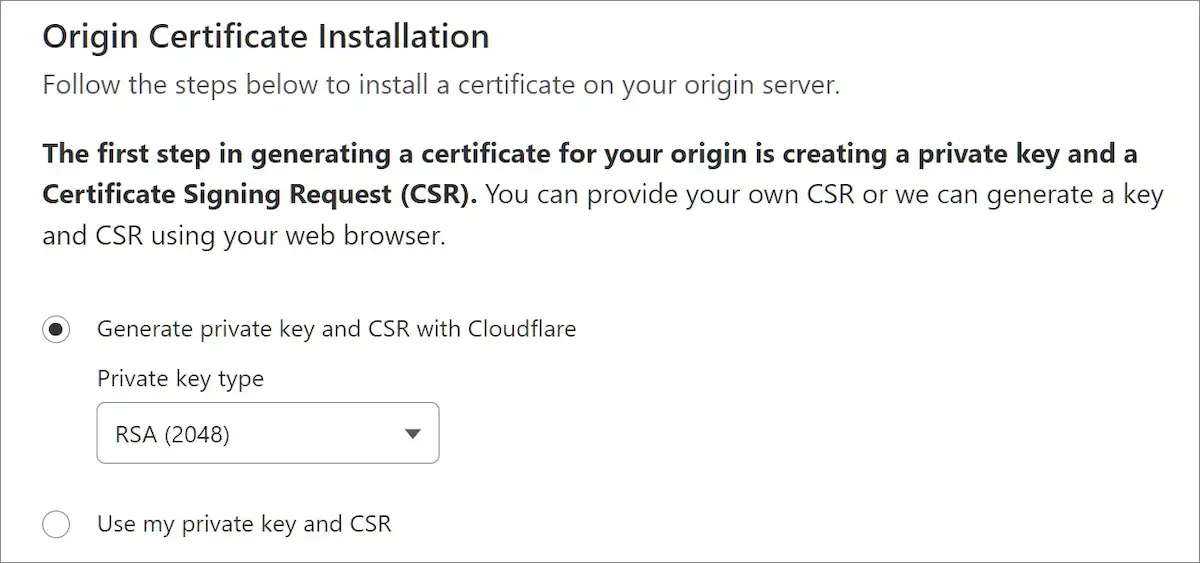

Ao configurar esse recurso, os clientes podem fazer upload de seus certificados usando uma API ou gerar um por meio do Cloudflare, o método padrão e mais fácil.

Depois de configurado, o Cloudflare usa o certificado SSL/TLS para autenticar quaisquer solicitações HTTP(S) entre os proxies reversos do serviço e o servidor de origem do cliente, evitando que solicitações não autorizadas acessem o site.

No entanto, como explica Proksch, os invasores podem ignorar essa proteção, pois a Cloudflare usa um certificado compartilhado para todos os clientes, em vez de um certificado específico do locatário, fazendo com que todas as conexões originadas da Cloudflare sejam permitidas.

“Um invasor pode configurar um domínio personalizado com Cloudflare e apontar o registro DNS A para o endereço IP da vítima”, explica Proksch.

“O invasor então desativa todos os recursos de proteção desse domínio personalizado em seu locatário e encapsula seu(s) ataque(s) através da infraestrutura Cloudflare.”

“Esta abordagem permite que os invasores contornem os recursos de proteção da vítima.”

O problema decorrente desta lacuna lógica é que os invasores com uma conta Cloudflare podem direcionar o tráfego malicioso para outros clientes Cloudflare ou encaminhar seus ataques através da infraestrutura da empresa.

Proksch diz que a única maneira de mitigar essa fraqueza é usar certificados personalizados em vez de certificados gerados pela Cloudflare.

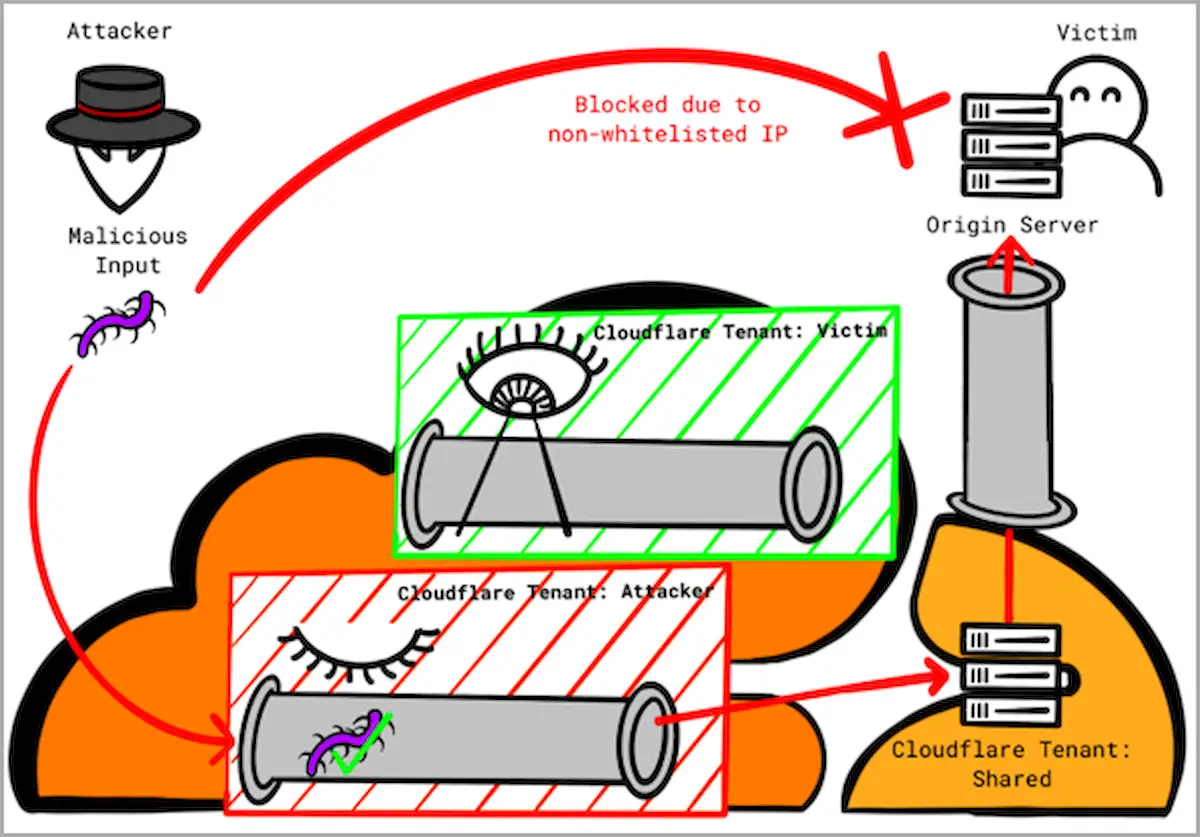

O segundo problema afeta os endereços IP Cloudflare da lista de permissões da Cloudflare, uma medida de segurança que permite apenas que o tráfego originado do intervalo de endereços IP da Cloudflare chegue aos servidores de origem dos clientes.

Novamente, um invasor pode aproveitar uma falha na lógica configurando um domínio com Cloudflare e apontando o registro DNS A de seu domínio para o endereço IP do servidor da vítima alvo.

Em seguida, eles desativam todos os recursos de proteção do domínio personalizado e encaminham o tráfego malicioso através da infraestrutura da Cloudflare, que será vista como confiável do ponto de vista da vítima e, portanto, permitida.

Proksch também compartilhou uma prova de conceito com detalhes de configuração para demonstrar como é fácil contornar as proteções da Cloudflare aproveitando as falhas.

A Certitude propõe as seguintes medidas de defesa contra esses ataques:

- Use um certificado personalizado para configurar o mecanismo “Authenticated Origin Pulls” em vez do certificado compartilhado da Cloudflare.

- Use o Cloudflare Aegis (se disponível) para definir um intervalo de endereços IP de saída mais específico e dedicado a cada cliente.

Os pesquisadores Florian Schweitzer e Stefan Proksch, que descobriram as falhas lógicas, relataram isso à Cloudflare via HackerOne em 16 de março de 2023, mas o problema foi encerrado como “informativo”.

O site BleepingComputer entrou em contato com a Cloudflare para perguntar se há planos para implementar mecanismos de proteção adicionais ou alertar os clientes sobre configurações potencialmente arriscadas, mas ainda não recebeo resposta.