A Wordfence descobriu que o Plugin WordPress WP HTML Mail é vulnerável a falha de alta gravidade. Confira os detalhes dessa vulnerabilidade.

WP HTML Mail é um plugin usado para criar e-mails personalizados, notificações de formulário de contato e mensagens geralmente personalizadas que as plataformas online enviam ao seu público.

Agora, foi descoberto que o plugin WordPress WP HTML Mail, instalado em mais de 20.000 sites, é vulnerável a uma falha de alta gravidade que pode levar à injeção de código e à distribuição de e-mails de phishing convincentes.

Plugin WordPress WP HTML Mail é vulnerável a falha de alta gravidade

Esse plugin é compatível com WooCommerce, Ninja Forms, BuddyPress e outros. Embora o número de sites que o utilizam não seja grande, muitos têm uma grande audiência, permitindo que a falha afete um número significativo de usuários da Internet.

De acordo com um relatório da equipe de inteligência de ameaças do Wordfence, um agente não autenticado poderia aproveitar a falha rastreada como “CVE-2022-0218” para modificar o modelo de email para conter dados arbitrários de escolha do invasor.

Além disso, os agentes de ameaças podem usar a mesma vulnerabilidade para enviar e-mails de phishing para qualquer pessoa registrada nos sites comprometidos.

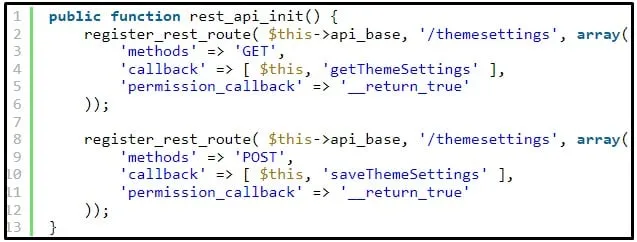

O problema está no registro do plug-in de duas rotas REST-API usadas para recuperar e atualizar as configurações do modelo de email.

Esses endpoints de API não são protegidos adequadamente contra acesso não autorizado, portanto, mesmo usuários não autenticados podem chamar e executar as funções.

Como o Wordfence explica em detalhes em seu relatório:

“O plug-in registra o endpoint /themesettings, que chama a função saveThemeSettings ou a função getThemeSettings dependendo do método de solicitação.”

“O endpoint REST-API usou a função permission_callback, no entanto, foi definido como __return_true, o que significava que nenhuma autenticação era necessária para executar as funções.”

“Portanto, qualquer usuário tinha acesso para executar o endpoint REST-API para salvar as configurações do tema do email ou recuperar as configurações do tema do email.”

Além da possibilidade de ataques de phishing, um adversário também pode injetar JavaScript malicioso no modelo de e-mail, que seria executado sempre que o administrador do site acessasse o editor de e-mail HTML.

Isso poderia abrir o caminho para adicionar novas contas de administrador, redirecionar os visitantes do site para sites de phishing, injetar backdoors nos arquivos do tema e até mesmo completar o controle do site.

Divulgação e correção

O Wordfence descobriu e divulgou a vulnerabilidade ao desenvolvedor do plugin em 23 de dezembro de 2021, mas eles só receberam uma resposta em 10 de janeiro de 2022.

A atualização de segurança que abordou a vulnerabilidade veio em 13 de janeiro de 2022, com o lançamento da versão 3.1.

Como tal, todos os proprietários e administradores de sites WordPress são aconselhados a verificar se estão executando a versão mais recente do plug-in ‘WP HTML Mail’.