Utilizado em mais de 172.000 sites, o Plugin Jupiter X Core pode permitir que hackers sequestrem sites que usam o WordPress.

O Jupiter X Core é um editor visual fácil de usar, mas poderoso, parte do tema Júpiter X, usado em mais de 172.000 sites.

Agora, duas vulnerabilidades que afetam algumas versões do Jupiter X Core, um plugin premium para configuração de sites WordPress e WooCommerce, permitem o sequestro de contas e o upload de arquivos sem autenticação.

Plugin Jupiter X Core pode permitir que hackers sequestrem sites

Rafie Muhammad, analista da empresa de segurança WordPress Patchstack, descobriu as duas vulnerabilidades críticas e as relatou a ArtBee, desenvolvedor do Jupiter X Core, que abordou os problemas no início deste mês.

A primeira vulnerabilidade é identificada como CVE-2023-38388 e permite o upload de arquivos sem autenticação, o que pode levar à execução de código arbitrário no servidor.

O problema de segurança recebeu uma pontuação de gravidade de 9,0 e afeta todas as versões do JupiterX Core a partir da 3.3.5 abaixo. O desenvolvedor corrigiu o problema na versão 3.3.8 do plugin.

CVE-2023-38388 pode ser explorado porque não há verificações de autenticação na função ‘upload_files’ do plugin, que pode ser chamada do frontend por qualquer pessoa.

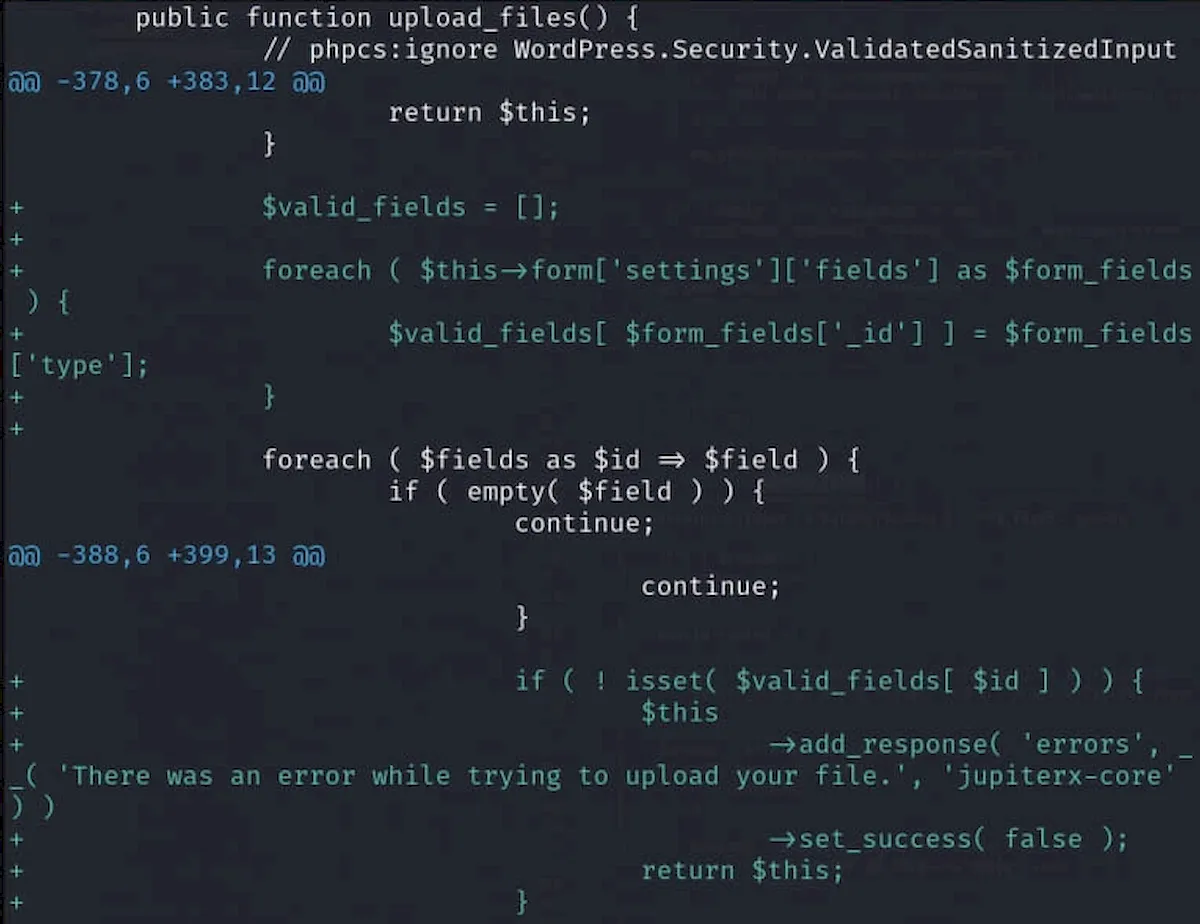

O patch do fornecedor adiciona uma verificação para a função e também ativa uma segunda verificação para evitar o upload de tipos de arquivos arriscados.

A segunda vulnerabilidade, CVE-2023-38389, permite que invasores não autenticados assumam o controle de qualquer conta de usuário do WordPress, desde que conheçam o endereço de e-mail.

Ele recebeu uma classificação de gravidade crítica de 9,8 e afeta todas as versões do Jupiter X Core a partir de 3.3.8 e inferiores.

ArtBees corrigiu o problema em 9 de agosto, lançando a versão 3.4.3. Recomenda-se que todos os usuários do plugin atualizem o componente para a versão mais recente.

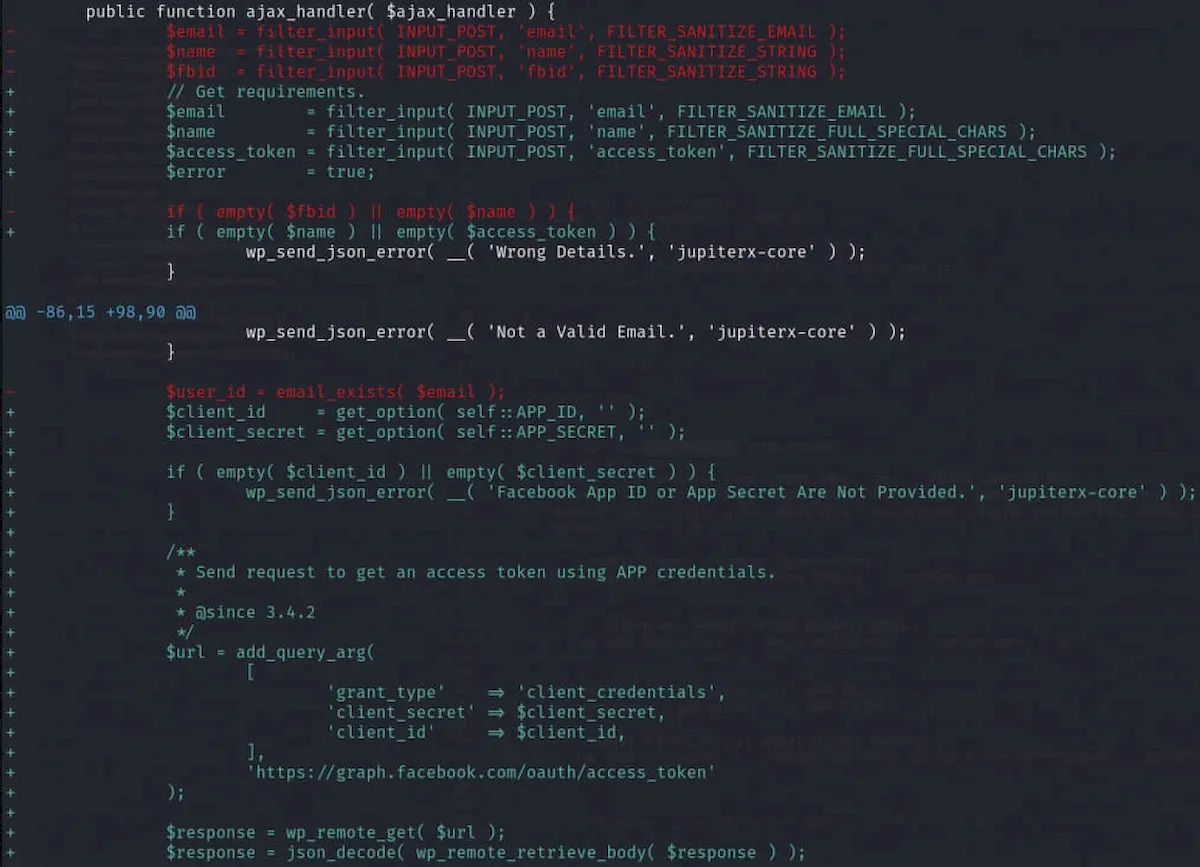

Rafie Muhammad explica que o problema subjacente era que a função ‘ajax_handler’ no processo de login do plugin no Facebook permitia que um usuário não autenticado definisse o meta ‘social-media-user-facebook-id’ de qualquer usuário do WordPress com qualquer valor por meio do ‘set_user_facebook_id ‘função.

Como esse meta-valor é usado para autenticação de usuário no WordPress, um invasor pode abusar dele para se autenticar como qualquer usuário registrado no site, incluindo administradores, desde que use o endereço de e-mail correto.

A solução da ArtBees é buscar o endereço de e-mail necessário e o ID de usuário exclusivo diretamente do terminal de autenticação do Facebook, garantindo a legitimidade do processo de login.

Recomenda-se que os usuários do plugin JupiterX Core atualizem para a versão 3.4.3 o mais rápido possível para mitigar os graves riscos representados pelas duas vulnerabilidades.

No momento em que este artigo foi escrito, não encontramos nenhum relatório público sobre as duas vulnerabilidades sendo exploradas em estado selvagem.