Mais uma vulnerabilidade ameaça o reinado do Wordpres, pois um Plug-in de consentimento de cookies está sendo usado em ataques XSS.

Os ataques em andamento têm como alvo uma vulnerabilidade de script não autenticado armazenado entre sites (XSS) em um plug-in de consentimento de cookie do WordPress chamado Beautiful Cookie Consent Banner com mais de 40.000 instalações ativas.

Plug-in de consentimento de cookies está sendo usado em ataques

Sim. Um Plug-in de consentimento de cookies está sendo usado em ataques XSS. Em ataques XSS, os agentes de ameaças injetam scripts JavaScript maliciosos em sites vulneráveis que serão executados nos navegadores da web dos visitantes.

O impacto pode incluir acesso não autorizado a informações confidenciais, seqüestro de sessão, infecções por malware por meio de redirecionamentos para sites maliciosos ou um comprometimento total do sistema do alvo.

A empresa de segurança WordPress Defiant, que detectou os ataques, diz que a vulnerabilidade em questão também permite que invasores não autenticados criem contas de administrador não autorizadas em sites WordPress executando versões de plug-in sem patch (até e incluindo 2.10.1).

A falha de segurança explorada nesta campanha foi corrigida em janeiro com o lançamento da versão 2.10.2.

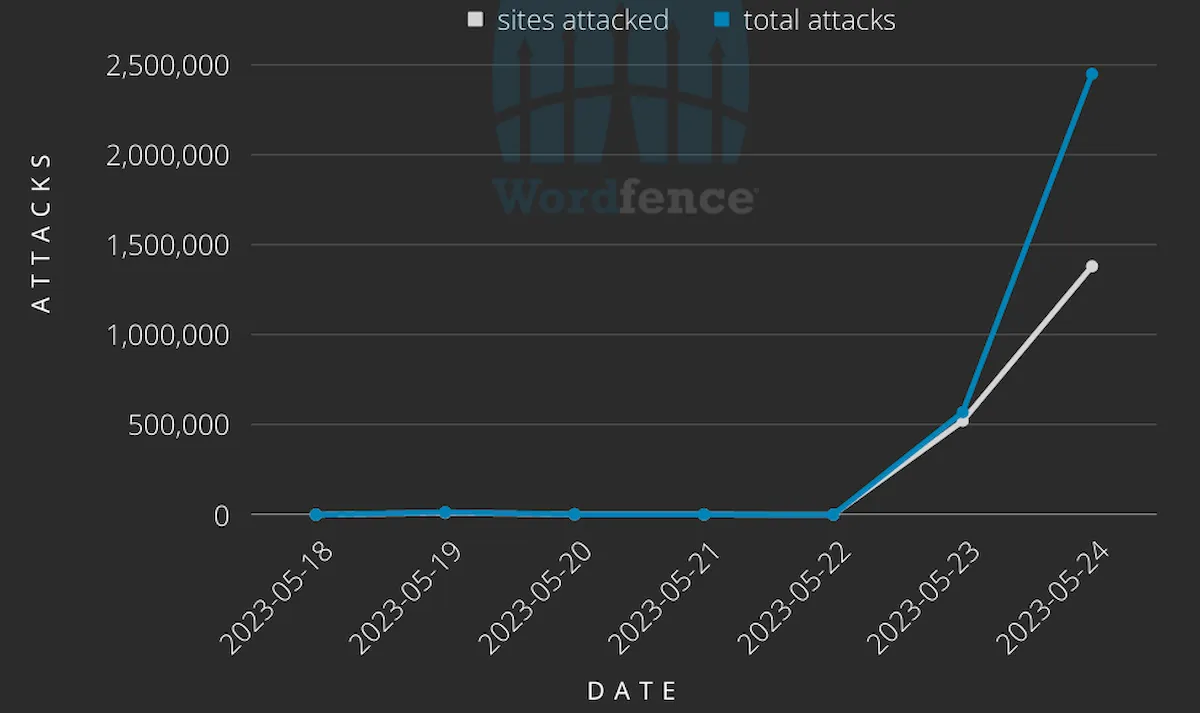

“De acordo com nossos registros, a vulnerabilidade foi atacada ativamente desde 5 de fevereiro de 2023, mas este é o maior ataque contra ela que vimos”, disse o analista de ameaças Ram Gall.

“Bloqueamos quase 3 milhões de ataques contra mais de 1,5 milhão de sites, de quase 14.000 endereços IP desde 23 de maio de 2023, e os ataques estão em andamento.”

Apesar da natureza em larga escala dessa campanha de ataque em andamento, Gall diz que o agente da ameaça usa uma exploração mal configurada que provavelmente não implantaria uma carga útil, mesmo ao direcionar um site WordPress executando uma versão de plug-in vulnerável.

Mesmo assim, administradores ou proprietários de sites que usam o plug-in Beautiful Cookie Consent Banner são aconselhados a atualizá-lo para a versão mais recente, porque mesmo um ataque com falha pode corromper a configuração do plug-in armazenada na opção nsc_bar_bannersettings_json.

As versões corrigidas do plug-in também foram atualizadas para se reparar caso o site tenha sido alvo desses ataques.

Embora a atual onda de ataques possa não ser capaz de injetar em sites uma carga maliciosa, o agente da ameaça por trás dessa campanha pode resolver esse problema a qualquer momento e potencialmente infectar qualquer site que permaneça exposto.

Na semana passada, os agentes de ameaças também começaram a sondar a Internet em busca de sites WordPress executando versões vulneráveis dos plugins Essential Addons for Elementor e WordPress Advanced Custom Fields.

As campanhas começaram após o lançamento de exploits de prova de conceito (PoC), permitindo que invasores não autenticados sequestrassem sites após redefinir senhas de administrador e obter acesso privilegiado, respectivamente.