Alguns pesquisadores liberarão exploit do novo bypass de autenticação VMware, tornando ainda mais urgente a aplicação da correção.

O código de exploração de prova de conceito está prestes a ser publicado para uma vulnerabilidade que permite acesso administrativo sem autenticação em vários produtos VMware.

Identificado como CVE-2022-22972, o problema de segurança recebeu uma correção recentemente, acompanhada de um aviso urgente para que os administradores instalem o patch ou apliquem mitigações imediatamente.

Em um comunicado em 18 de maio, a VMware alertou que as implicações de segurança para deixar o CVE-2022-22972 sem correção são graves, pois o problema está “na faixa de gravidade crítica com uma pontuação base máxima de CVSSv3 de 9,8”, sendo 10 o máximo.

A falha afeta o VMware Workspace ONE Access, o Identity Manager e o vRealize Automation. A empresa alerta que invasores com acesso à interface do appliance podem usá-la para contornar a autenticação e alcançar usuários de domínio local.

Pesquisadores liberarão exploit do novo bypass de autenticação VMware

Pesquisadores de segurança da empresa de avaliação de superfície de ataque Horizon3 anunciaram hoje que conseguiram criar um código de exploração de prova de conceito (PoC) funcional para CVE-2022-22972 e provavelmente divulgarão um relatório técnico no final da semana.

Eles ainda não divulgaram nenhum detalhe técnico, mas o plano inclui a publicação de código de exploração que demonstre o vetor de ataque.

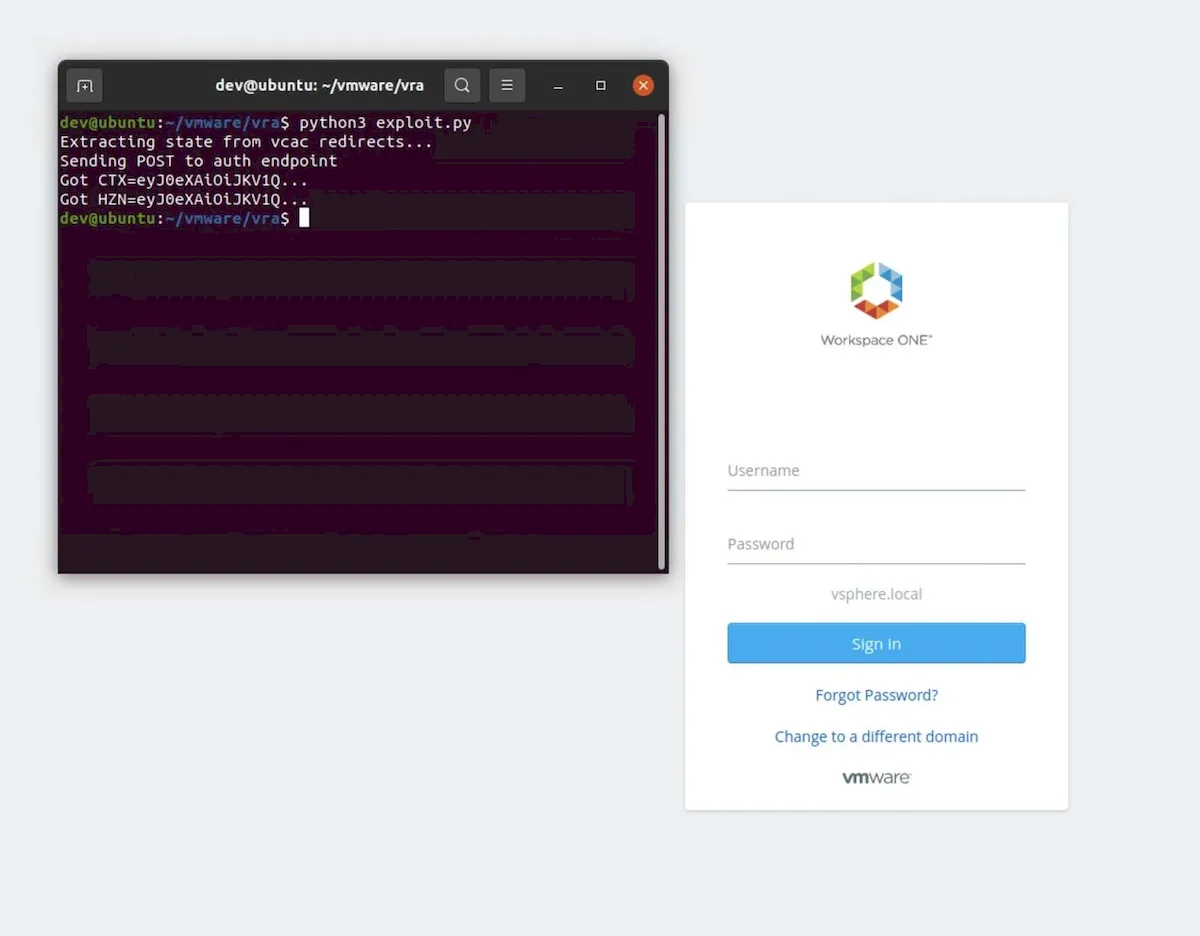

Como uma provocação para o que está por vir, a equipe de ataque do Horizon3 publicou uma captura de tela mostrando que eles obtiveram acesso a uma instância do VMware Workspace ONE, embora nenhum usuário tenha feito login por meio da interface de login da web.

O VMware Workspace ONE permite que as empresas gerenciem dispositivos e aplicativos de usuários (pessoais ou de propriedade da empresa) integrando-os a um ambiente digital.

A plataforma também oferece controle de acesso para permitir que os usuários acessem os recursos corporativos com segurança.

Horizon3 disse à BleepingComputer que os detalhes técnicos em seu relatório incluirão uma análise do patch atual para mostrar “como um invasor pode ter abusado anteriormente desse caminho de código”.

Embora não haja relatos públicos de ataques em estado selvagem aproveitando essa vulnerabilidade, os pesquisadores dizem que invasores motivados podem já ter desenvolvido uma exploração e começado a usá-la.

Os pesquisadores disseram que levaram uma semana para desenvolver o código e estão planejando lançar uma versão mínima dele.

A VMware recomenda desabilitar todos os usuários e administradores locais, deixando ativos apenas os usuários provisionados. No entanto, esta é apenas uma solução alternativa e não mitiga totalmente o risco de invasores explorarem o CVE-2022-22972.

A gravidade da vulnerabilidade foi destacada ainda mais pela Agência de Segurança Cibernética e Infraestrutura dos EUA (CISA) em uma diretiva de emergência publicada no mesmo dia em que a VMware lançou a correção para CVE-2022-22972.

No momento, não há informações públicas de que os agentes de ameaças estejam explorando essa falha de segurança.

No entanto, os agentes de ameaças mostraram no passado que são rápidos em tirar proveito dos problemas logo após o aparecimento das atualizações e, mais ainda, quando os detalhes técnicos são revelados.

Um conjunto de vulnerabilidades críticas que a VMware corrigiu em abril começou a ser explorada em estado selvagem apenas 48 horas depois que a empresa lançou um alerta e as correções correspondentes, para instalar mineradores e backdoors de criptomoedas.

Código de exploração lançado anteriormente pelo Horizon3 para CVE-2022-1388 – uma vulnerabilidade crítica que permite a execução remota de código em dispositivos de rede F5 BIG-IP.

Assim como na próxima versão de exploração para a vulnerabilidade VMware, os pesquisadores recomendaram fortemente que os administradores corrijam seus dispositivos F5 vulneráveis.