Pesquisadores alertam sobre graves riscos de ataques à impressoras chamados ‘Printjack’. Confira os detalhes dessa ameça digital.

Uma equipe de pesquisadores italianos compilou um conjunto de três ataques chamados ‘Printjack’, alertando os usuários sobre as consequências significativas de confiar demais em suas impressoras.

Pesquisadores alertam sobre graves riscos de ataques à impressoras

Os ataques incluem o recrutamento de impressoras em enxames de DDoS, a imposição de um estado de DoS no papel e a execução de violações de privacidade.

Como os pesquisadores apontam, as impressoras modernas ainda são vulneráveis a falhas elementares e ficam atrás de outros dispositivos eletrônicos e IoT que estão começando a se adequar aos requisitos de segurança cibernética e privacidade de dados.

Ao avaliar o potencial de ataque e os níveis de risco, os pesquisadores encontraram não conformidade com os requisitos do GDPR e com a ISO/IEC 27005: 2018 (estrutura para gerenciamento de riscos cibernéticos).

Essa falta de segurança embutida é particularmente problemática quando se considera como as impressoras onipresentes são, sendo implantadas em ambientes críticos, empresas e organizações de todos os tamanhos.

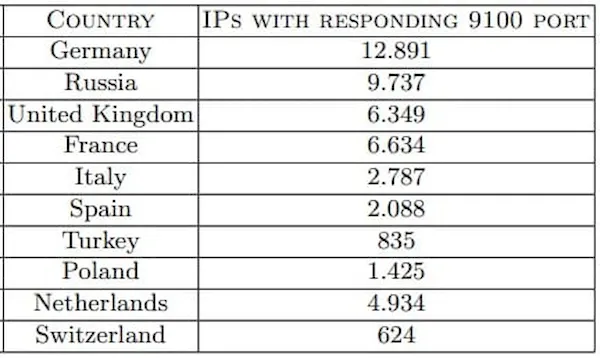

Um artigo intitulado ‘You Overtrust Your Printer’, de Giampaolo Bella e Pietro Biondi, explica como o Shodan foi usado para escanear os países europeus em busca de dispositivos com uma porta TCP 9100 acessível publicamente, normalmente usada para trabalhos de impressão TCP/IP brutos.

Essa pesquisa resultou em dezenas de milhares de IPs respondendo à consulta de porta, com Alemanha, Rússia, França, Holanda e Reino Unido tendo os dispositivos mais expostos.

Embora a porta 9100 possa ser configurada para outros trabalhos além da impressão, é a porta padrão para esse serviço, então a maioria desses resultados está provavelmente relacionada à impressão.

O primeiro tipo de ataque Printjack é recrutar a impressora em um enxame de DDoS, e os agentes de ameaça podem fazer isso explorando uma vulnerabilidade RCE conhecida com um PoC disponível publicamente.

Os pesquisadores usam CVE-2014-3741 como exemplo, mas sublinham que pelo menos algumas dezenas de outras vulnerabilidades estão disponíveis no banco de dados MITER.

Considerando que existem 50.000 dispositivos expostos apenas nos dez principais países da UE, fazer um esforço para recrutá-los para ataques DDoS não é improvável.

As impressoras que são vítimas desse ataque têm maior probabilidade de não responder, consumir mais energia e gerar mais calor, enquanto seus componentes eletrônicos sofrerão deterioração acelerada.

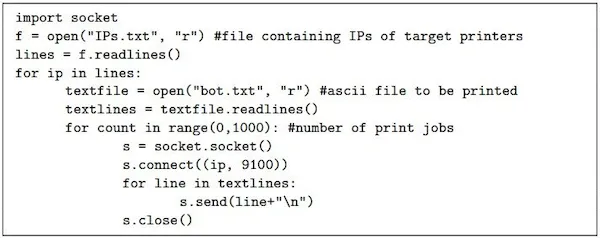

O segundo ataque é um ‘ataque DoS em papel’ realizado com o envio de trabalhos de impressão repetidos até que a vítima fique sem papel de todas as bandejas.

Esta situação não parece uma catástrofe, mas ainda pode causar interrupção dos negócios, portanto, não se trata de custo de tinta e papel, mas de tempo de inatividade do serviço e resposta a incidentes.

Os pesquisadores explicam que esse ataque é fácil de realizar escrevendo um script Python simples executado dentro da rede de destino, criando um loop de trabalho de impressão que se repete milhares de vezes.

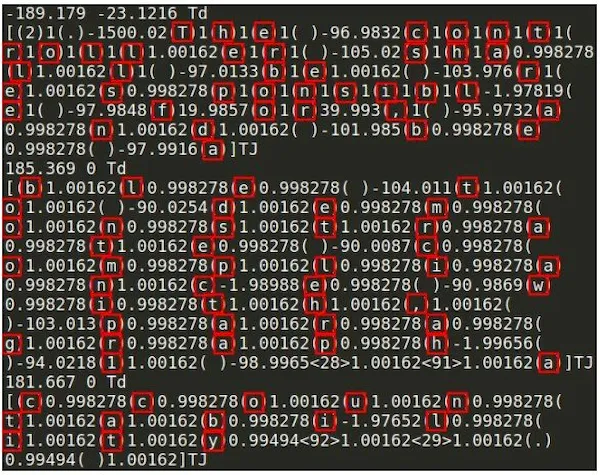

No tipo mais severo de ataques de Printjack, existe o potencial de realizar ataques de “homem no meio” e espionar o material impresso.

Como nenhum dado de impressão é enviado em formato criptografado, se um invasor explorar uma vulnerabilidade na rede da impressora, ele poderá teoricamente recuperar dados em formato de texto simples.

Para demonstração, os pesquisadores usaram o Ettercap para se interpor entre o remetente e a impressora, e então o Wireshark interceptou um arquivo PDF enviado para impressão.

Para realizar este ataque, o ator deve ter acesso local ou deve ter explorado uma vulnerabilidade em um nó da rede de destino.

A falta de estruturas de segurança sólidas nas impressoras é um problema que foi levantado inúmeras vezes nos últimos anos, especialmente depois que as impressoras se conectaram à Internet.

Em 2018, um ator apelidado de ‘TheHackerGiraffe’ causou um distúrbio em grande escala ao sequestrar 100.000 impressoras para promover o canal PewDiePie no YouTube para se divertir.

Em 2020, a CyberNews fez algo semelhante, forçando 28.000 impressoras a imprimir orientações sobre como protegê-las.

Em 2021, os pesquisadores descobriram uma falha de alta gravidade que afetava milhões de impressoras de vários fabricantes, que não foi detectada e corrigida por 16 anos.

Os fornecedores de impressoras precisam atualizar os processos de segurança e manuseio de dados de seus dispositivos, tanto no nível de hardware quanto de software.

Da mesma forma, os usuários e as empresas precisam parar de tratar suas impressoras como um elemento insignificante de sua computação diária, presumindo falsamente que as impressoras não podem representar um risco real para eles ou seus dados.

“Muito além dos aspectos técnicos dos ataques, há uma lição clara aprendida. As impressoras devem ser protegidas da mesma forma que outros dispositivos de rede, como laptops, normalmente são.”, concluem Bella e Biondi em seu artigo.

“Algumas medidas de segurança apropriadas podem ser consideradas. Por exemplo, se o acesso do usuário a um laptop é normalmente autenticado, então deve ser acesso do usuário ao painel de administração baseado em servidor da web de uma impressora, que geralmente permite, por exemplo, redefinição da impressora, alteração do nome da impressora, acesso à lista de nomes de arquivos impressos, etc. “

“Da mesma forma, a conexão remota a uma porta de um laptop será vinculada à autenticação de algum daemon e, da mesma forma, o envio de um trabalho de impressão deve exigir um nível extra de autenticação para a impressora.”