Segundo os pesquisadores da Morphisec, para instalar backdoors hackers exploram falha crítica do VMware, uma vulnerabilidade do tipo RCE.

Hackers avançados estão explorando ativamente uma vulnerabilidade crítica de execução remota de código (RCE), CVE-2022-22954, que afeta o VMware Workspace ONE Access (anteriormente chamado de VMware Identity Manager).

Para instalar backdoors hackers exploram falha crítica do VMware

O problema foi resolvido em uma atualização de segurança há 20 dias, juntamente com mais dois RCEs – CVE-2022-22957 e CVE-2022-22958, que também afetam VMware Identity Manager (vIDM), VMware vRealize Automation (vRA), VMware Cloud Foundation e Gerenciador de ciclo de vida do vRealize Suite.

Logo após a divulgação pública das falhas, o código de exploração de prova de conceito (PoC) surgiu no espaço público, permitindo que hackers aproveitassem as implantações de produtos VMware vulneráveis. A VMware confirmou a exploração do CVE-2022-22954 em estado selvagem.

Agora, pesquisadores da Morphisec relatam ter visto a exploração de atores de ameaças persistentes avançadas (APT), particularmente um grupo de hackers iraniano rastreado como APT35, também conhecido como “Rocket Kitten”.

Os atacantes obtêm acesso inicial ao ambiente explorando o CVE-2022-22954, o único no trio RCE que não requer acesso administrativo ao servidor de destino e também possui uma exploração PoC disponível publicamente.

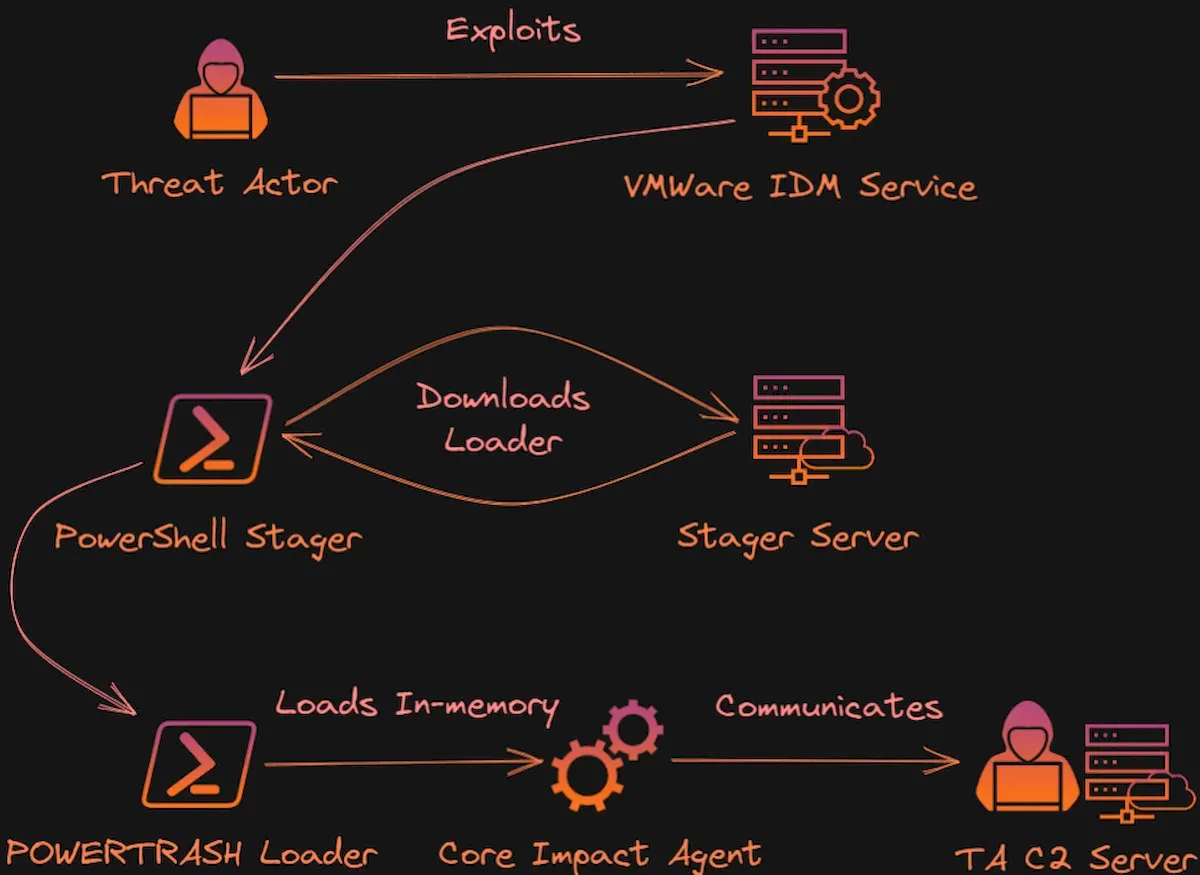

O ataque começa com a execução de um comando do PowerShell no serviço vulnerável (Identity Manager), que inicia um stager.

O stager então busca o carregador PowerTrash do servidor de comando e controle (C2) de uma forma altamente ofuscada e carrega um agente Core Impact na memória do sistema.

O Core Impact é uma ferramenta de teste de penetração legítima que é abusada para fins nefastos neste caso, semelhante à forma como o Cobalt Strike é implantado em campanhas maliciosas.

Este não é um elemento novo, no entanto. A Trend Micro relatou abuso do Core Impact no passado pelo APT35, a atividade que remonta a 2015.

Segundo a Morphisec:

“A pesquisa da Morphisec observou invasores já explorando essa vulnerabilidade (CVE-2022-22954) para lançar backdoors HTTPS reversos – principalmente Cobalt Strike, Metasploit ou Core Impact beacons.”

O CTO da Morphisec, Michael Gorelik, disse ao site BleepingComputer que o invasor tentou movimento lateral na rede, embora o backdoor tenha sido interrompido.

“Com acesso privilegiado, esses tipos de ataques podem contornar defesas típicas, incluindo antivírus (AV) e detecção e resposta de endpoint (EDR).”, acrescenta Morphisec no relatório.