A empresa de segurança Sucuri descobriu que algumas páginas falsas de proteção contra DDoS distribuem malware.

As telas de proteção DDoS (negação de serviço distribuída) são comuns na internet, protegendo sites de bots que os pingam com solicitações falsas, com o objetivo de sobrecarregá-los com tráfego de lixo.

Os usuários da Internet tratam essas “telas de boas-vindas” como um aborrecimento inevitável de curto prazo que mantém seus recursos online favoritos protegidos de agentes mal-intencionados.

Infelizmente, essa familiaridade serve como uma excelente oportunidade para campanhas de malware.

Sites WordPress estão sendo hackeados para exibir páginas falsas de proteção contra DDoS da Cloudflare para distribuir malware que instala o NetSupport RAT e o Trojan de roubo de senha RaccoonStealer.

Páginas falsas de proteção contra DDoS distribuem malware

Conforme detalhado em um relatório da Sucuri, os agentes de ameaças estão invadindo sites WordPress mal protegidos para adicionar uma carga JavaScript altamente ofuscada que exibe uma tela falsa de proteção DDoS da Cloudflare.

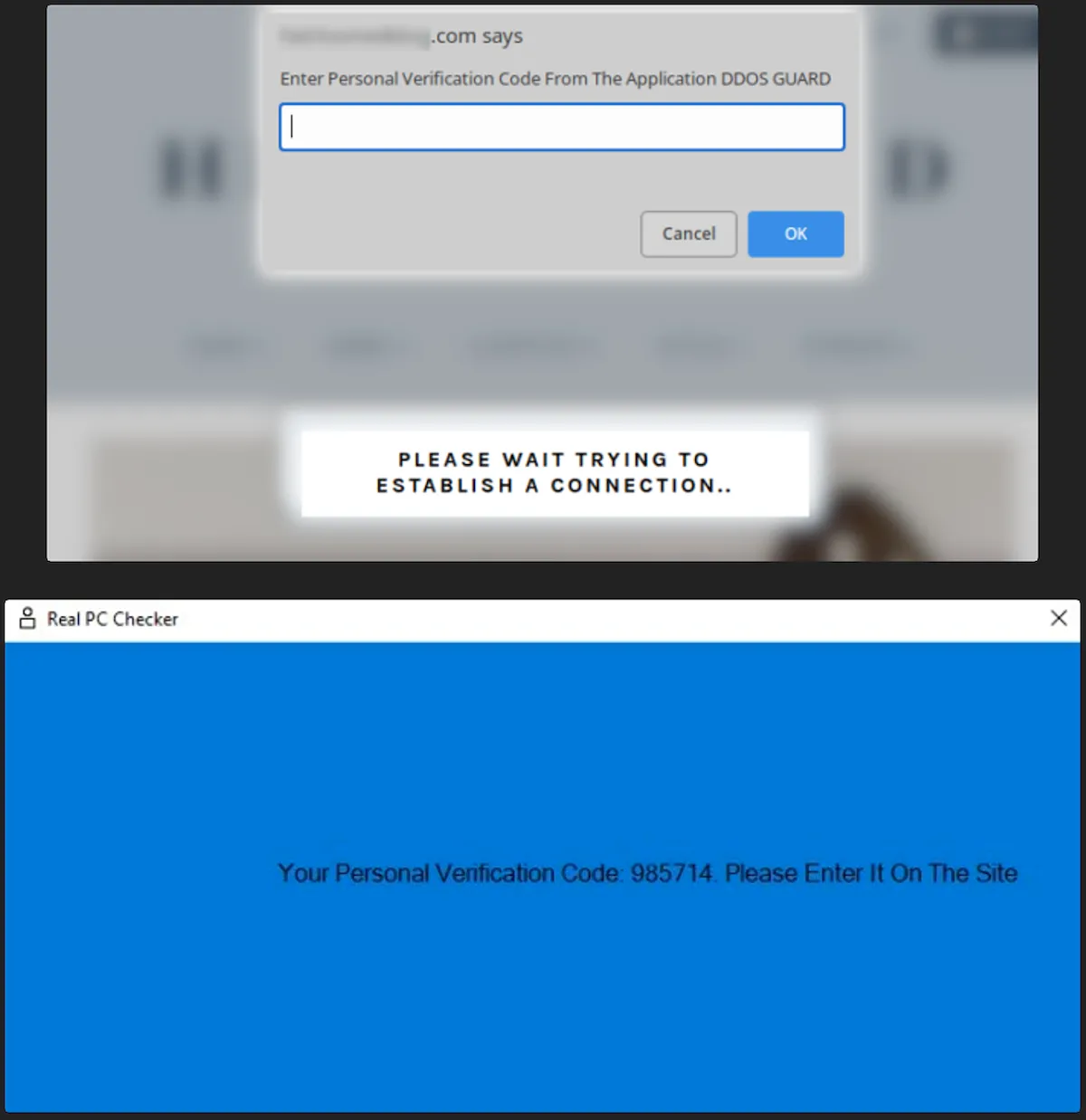

Essa tela, mostrada abaixo, solicita que o visitante clique em um botão para contornar a tela de proteção contra DDoS.

No entanto, clicar no botão fará o download de um arquivo ‘security_install.iso’ para o computador, que finge ser uma ferramenta necessária para contornar a verificação DDoS.

As vítimas são então instruídas a abrir o security_install.iso, que eles fingem ser um aplicativo chamado DDOS GUARD, e digitar o código mostrado.

Quando um usuário abre o security_install.iso, ele verá um arquivo chamado security_install.exe, que na verdade é um atalho do Windows que executa um comando do PowerShell a partir do arquivo debug.txt.

Em última análise, isso causa a execução de uma cadeia de scripts que exibem o código DDoS falso necessário para visualizar o site, além de instalar o NetSupport RAT, um trojan de acesso remoto amplamente usado em campanhas maliciosas atualmente.

Além disso, os scripts baixarão o trojan de roubo de senha Raccoon Stealer e o iniciarão no dispositivo.

O Raccoon Stealer voltou às operações em junho deste ano, quando seus autores lançaram sua segunda versão principal e a disponibilizaram aos cibercriminosos sob o modelo de assinatura.

O Raccoon 2.0 tem como alvo senhas, cookies, dados de preenchimento automático e cartões de crédito salvos em navegadores da Web, uma ampla variedade de carteiras de criptomoedas e também é capaz de realizar exfiltração de arquivos e fazer capturas de tela da área de trabalho da vítima.

Como proteger

Os administradores devem verificar os arquivos de temas de seus sites WordPress, pois segundo a Sucuri, este é o ponto de infecção mais comum nesta campanha.

Além disso, é aconselhável empregar sistemas de monitoramento de integridade de arquivos para capturar essas injeções de JS à medida que elas acontecem e evitar que seu site seja um ponto de distribuição RAT.

Os usuários da Internet podem se proteger dessas ameaças habilitando configurações estritas de bloqueio de script em seus navegadores, embora isso quebre a funcionalidade de quase todos os sites.

Por fim, lembre-se de que o download de arquivos ISO nunca faz parte de procedimentos anti-DDoS legítimos, portanto, mesmo que você faça isso por descuido, não descompacte ou execute seu conteúdo.

Muito bom amigo, vc tem contribuído muito com os usuários do linux.