Após mitigá-lo no início deste ano, agora a OVHcloud diz que ataques DDoS vieram de dispositivos MikroTiks.

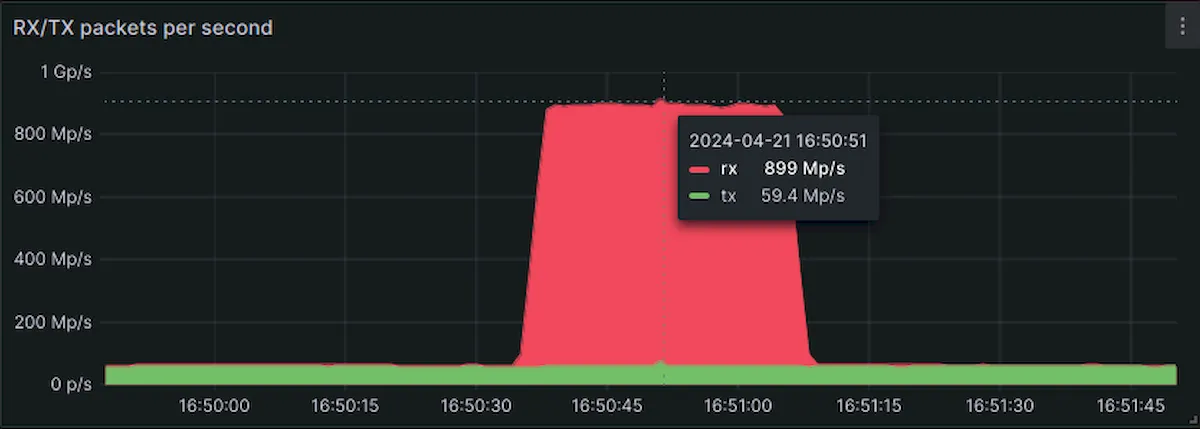

A OVHcloud, um fornecedor global de serviços em nuvem e um dos maiores do género na Europa, afirma que mitigou um ataque recorde de negação de serviço distribuído (DDoS) no início deste ano, que atingiu uma taxa de pacotes sem precedentes de 840 milhões de pacotes por segundo (Mpps).

A empresa relata que tem observado uma tendência geral de aumento do tamanho dos ataques a partir de 2023, com aqueles que excedem 1 Tbps se tornando mais frequentes e aumentando para ocorrências semanais e quase diárias em 2024.

Vários ataques sustentaram taxas de bits e taxas de pacotes elevadas durante longos períodos nos últimos 18 meses, sendo que a taxa de bits mais elevada registada pela OVHcloud durante esse período foi de 2,5 Tbps em 25 de maio de 2024.

A análise de alguns desses ataques revelou o uso extensivo de dispositivos centrais de rede, especialmente modelos Mikrotik, tornando os ataques mais impactantes e difíceis de detectar e impedir.

OVHcloud diz que ataques DDoS vieram de dispositivos MikroTiks

No início deste ano, a OVHcloud teve de mitigar um ataque massivo à taxa de pacotes que atingiu 840 Mpps, ultrapassando o recordista anterior, um ataque DDoS de 809 Mpps dirigido a um banco europeu, que a Akamai mitigou em junho de 2020.

“A nossa infraestrutura teve de mitigar vários ataques de mais de 500 Mpps no início de 2024, incluindo um que atingiu o pico de 620 Mpps”, explica a OVHcloud.

“Em abril de 2024, até mitigamos um ataque DDoS recorde que atingiu aproximadamente 840 Mpps, um pouco acima do recorde anterior relatado pela Akamai.”

O provedor de serviços em nuvem observou que o ataque TCP ACK originou-se de 5.000 IPs de origem. Dois terços dos pacotes foram roteados através de apenas quatro Pontos de Presença (PoPs), todos nos Estados Unidos e três na Costa Oeste.

A capacidade do invasor de concentrar esse tráfego massivo por meio de um espectro relativamente estreito de infraestrutura de Internet torna essas tentativas de DDoS mais formidáveis e mais difíceis de mitigar.

A OVHcloud afirma que muitos dos ataques de alta taxa de pacotes registrados, incluindo o ataque recorde de abril, originam-se de dispositivos MirkoTik Cloud Core Router (CCR) comprometidos, projetados para redes de alto desempenho.

A empresa identificou, especificamente, modelos comprometidos CCR1036-8G-2S+ e CCR1072-1G-8S+, que são usados como núcleos de rede de pequeno a médio porte.

Muitos desses dispositivos expuseram sua interface on-line, executando firmware desatualizado e tornando-os suscetíveis a ataques que aproveitavam explorações para vulnerabilidades conhecidas.

A empresa de nuvem levanta a hipótese de que os invasores podem usar o recurso “Teste de largura de banda” do MikroTik RouterOS, projetado para testes de estresse de taxa de transferência de rede, para gerar altas taxas de pacotes.

A OVHcloud encontrou cerca de 100.000 dispositivos Mikrotik que podem ser alcançados/explorados através da Internet, constituindo muitos alvos potenciais para intervenientes DDoS.

Devido ao alto poder de processamento dos dispositivos MikroTik, que possuem CPUs de 36 núcleos, mesmo que uma pequena porcentagem desses 100k fosse comprometida, isso poderia resultar em uma botnet capaz de gerar bilhões de pacotes por segundo.

A OVHcloud calculou que o sequestro de 1% dos modelos expostos para uma botnet poderia dar aos atacantes poder de fogo suficiente para lançar ataques, atingindo 2,28 mil milhões de pacotes por segundo (Gpps).

Os dispositivos MikroTik foram aproveitados para construir botnets poderosos novamente no passado, com um caso notável sendo o botnet Mēris.

Apesar dos vários avisos do fornecedor aos usuários para atualizarem o RouterOS para uma versão segura, muitos dispositivos permaneceram vulneráveis a ataques durante meses, correndo o risco de serem alistados em enxames DDoS.

A OVHcloud afirma que informou a MikroTik sobre suas últimas descobertas, mas não recebeu resposta.