Segundo os pesquisadores da Cyble, existe uma operação de ransomware visa jogadores russos de Enlisted, usando um site falso.

Enlisted é um jogo legítimo publicado pela Gaijin Entertainment em 2021, tendo mensalmente entre 500.000 e um milhão de jogadores ativos.

Agora, uma operação de ransomware visa jogadores russos do jogo de tiro em primeira pessoa multijogador Enlisted, usando um site falso para espalhar versões trojanizadas do jogo.

Operação de ransomware visa jogadores russos de Enlisted

O jogo é gratuito, portanto, os agentes de ameaças podem facilmente baixar o instalador do editor e modificá-lo para distribuir cargas maliciosas a usuários desavisados.

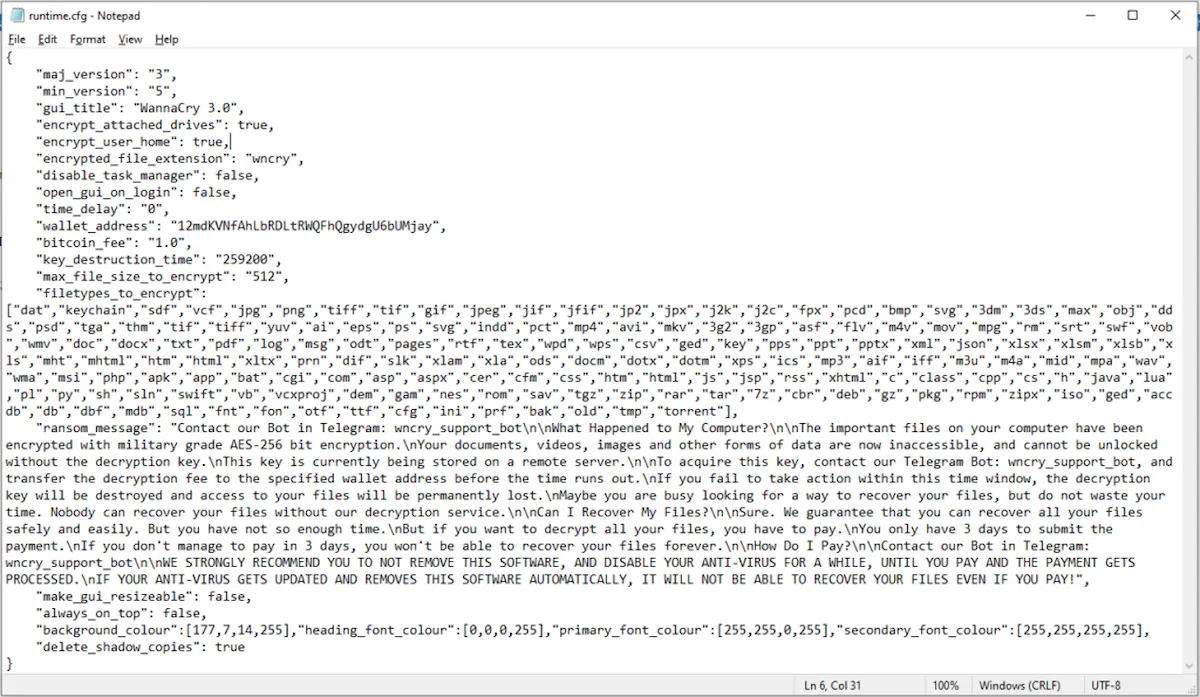

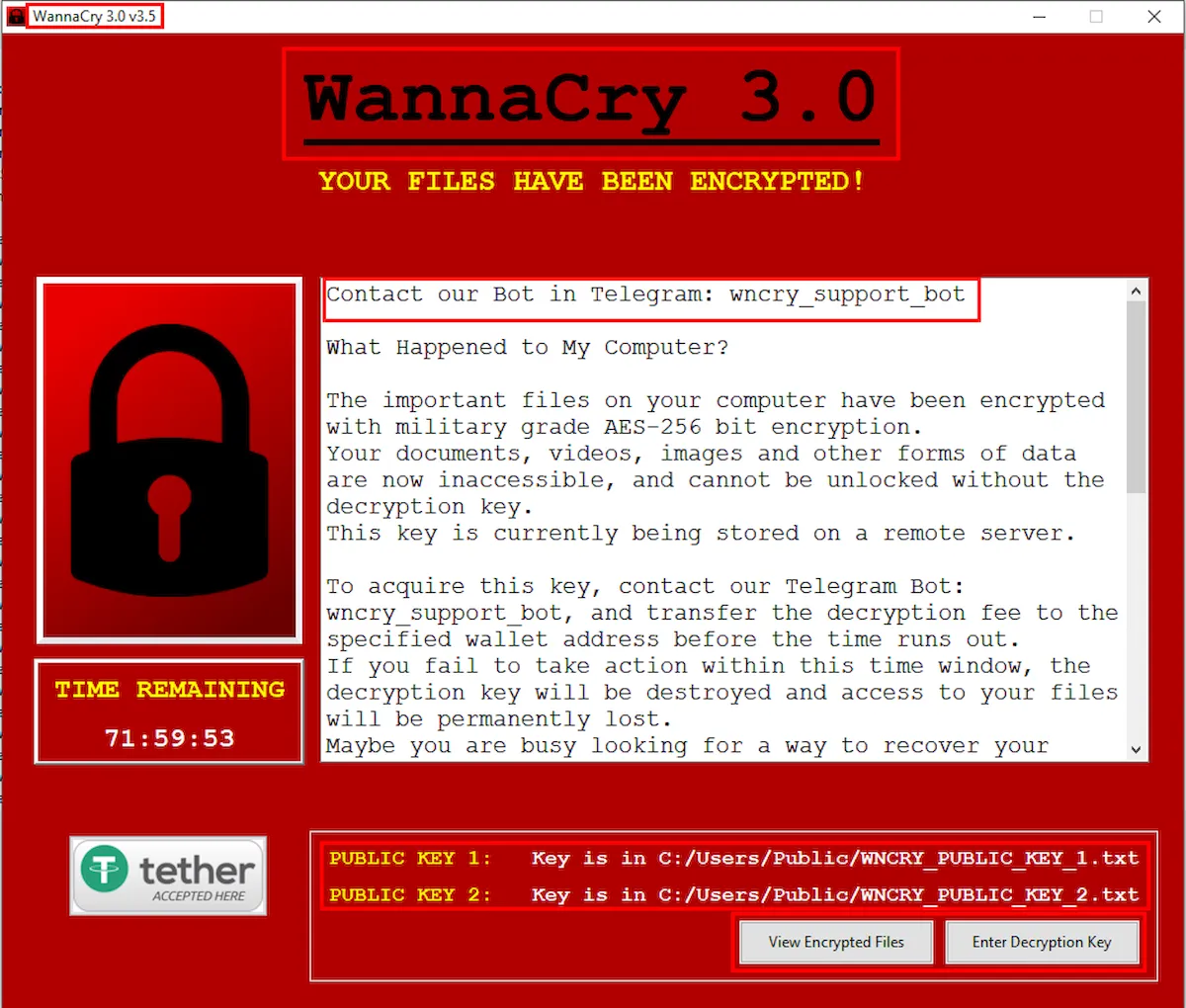

O ransomware empacotado com o instalador do jogo finge ser a terceira versão principal do notório WannaCry, mesmo usando a extensão de arquivo ‘.wncry’ em arquivos criptografados.

De acordo com os pesquisadores da Cyble que analisaram a cepa, esta nova variante “WannaCry” é baseada no armário Python de código aberto ‘Crypter’, é claro, feito para fins educacionais.

Deve-se notar que esta não é a primeira vez que alguém tenta imitar o WannaCry, provavelmente para intimidar as vítimas e garantir um rápido pagamento de resgate.

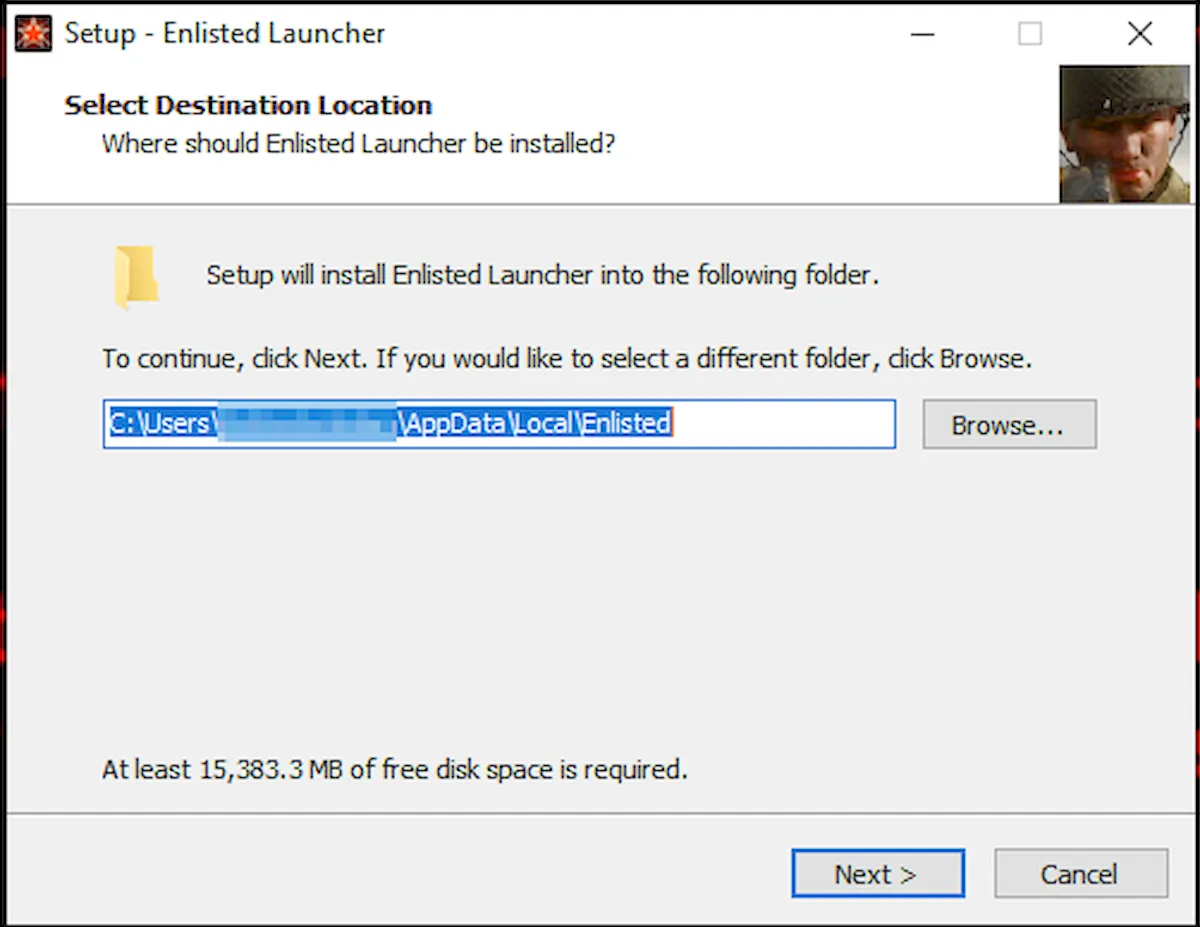

O instalador baixado do site falso é “enlisted_beta-v1.0.3.115.exe”, que instala dois arquivos executáveis no disco do usuário se iniciado, ou seja, “ENLIST~1” (o jogo real) e “enlisted” (o Python lançador de ransomware).

O ransomware cria um mutex na inicialização para evitar várias instâncias em execução no computador infectado.

Em seguida, ele analisa seu arquivo de configuração JSON, que determina quais tipos de arquivo são direcionados, quais diretórios devem ser ignorados, qual nota de resgate gerar, qual endereço de carteira deve receber o resgate e outros parâmetros de ataque.

Em seguida, o ransomware Crypter verifica o diretório de trabalho em busca de um arquivo “key.txt” para usar na etapa de criptografia e, se não houver, ele o gera.

A criptografia usa o algoritmo AES-256 e todos os arquivos bloqueados recebem a extensão de nome de arquivo “.wncry”.

Curiosamente, o ransomware não tenta encerrar processos ou interromper serviços, o que é uma prática padrão em armários modernos.

No entanto, segue a estratégia comum de excluir as cópias de sombra do Windows para evitar a restauração fácil dos dados.

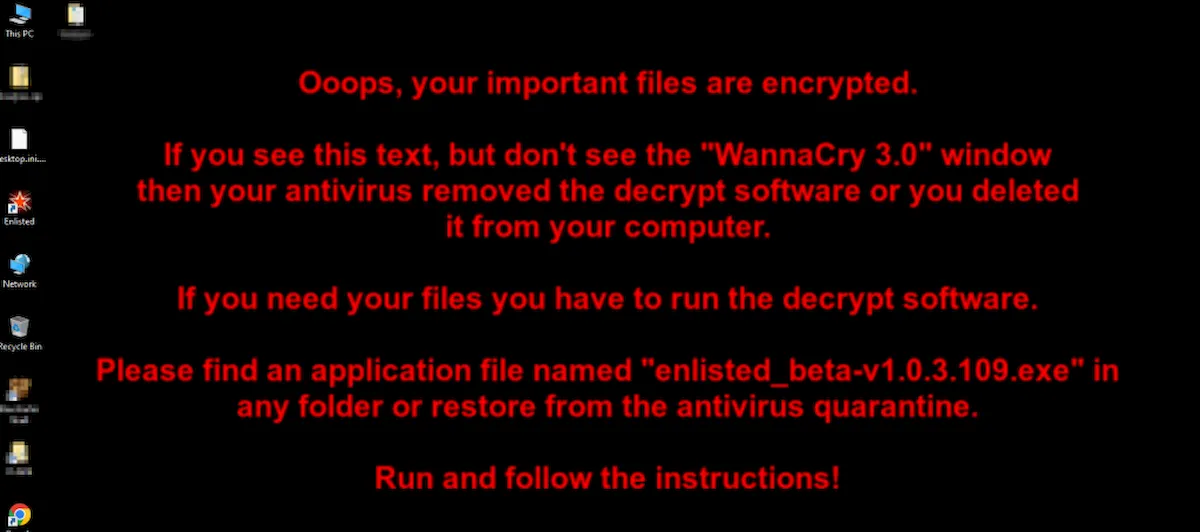

Após a conclusão do processo de criptografia, o ransomware exibe a nota de resgate em um aplicativo GUI dedicado, dando à vítima três dias para responder às demandas.

Os agentes da ameaça também modificam a imagem de fundo da vítima para garantir que sua mensagem seja transmitida, mesmo que o antivírus da vítima bloqueie o lançamento da nota de resgate baseada na GUI.

Os invasores não usam um site Tor ou fornecem um link de bate-papo seguro para as vítimas, mas usam um bot do Telegram para comunicações.

As proibições nacionais de títulos populares de FPS na Rússia forçaram os jogadores locais a procurar entretenimento em outro lugar, e o Enlisted é uma das alternativas exploradas.

Parece que os agentes de ameaças aproveitaram essa oportunidade e não é improvável que criem outros sites falsos para jogos semelhantes com localização russa.