Para ajudar na busca de dispositivos vulneráveis à falha, um novo scanner encontra servidores expostos a ataques CUPS RCE.

A falha Common Unix Printing System (CUPS) RCE rastreada como CVE-2024-47176, que permite que invasores executem execução remota de código arbitrário se certas condições forem atendidas, foi divulgada no final do mês passado pela pessoa que a descobriu, Simone Margaritelli.

Embora seu aspecto RCE pareça limitado em implantações no mundo real devido aos pré-requisitos para exploração, a Akamai mostrou mais tarde que o CVE-2024-47176 também abriu a possibilidade de amplificação de 600x em ataques de negação de serviço distribuídos (DDoS).

Agora, um scanner automatizado foi lançado para ajudar profissionais de segurança a escanear ambientes em busca de dispositivos vulneráveis à falha.

Novo scanner encontra servidores expostos a ataques CUPS RCE

Sim. Um novo scanner encontra servidores expostos a ataques CUPS RCE. O scanner foi criado pelo pesquisador de segurança cibernética Marcus Hutchins (também conhecido como “MalwareTech”), que criou o scanner para ajudar administradores de sistema a escanear suas redes e identificar rapidamente dispositivos executando serviços vulneráveis CUPS-Browsed.

“A vulnerabilidade surge do fato de que o cups-browsed vincula sua porta de controle (porta UDP 631) a INADDR_ANY, expondo-a ao mundo. Como as solicitações não são autenticadas, qualquer pessoa capaz de alcançar a porta de controle pode instruir o cups-browsed a executar a descoberta da impressora.”

“Em casos em que a porta não pode ser acessada pela internet (devido a firewalls ou NAT), ela ainda pode ser acessada pela rede local, permitindo escalonamento de privilégios e movimentação lateral.”

“Por esse motivo, criei este scanner projetado para escanear sua rede local em busca de instâncias cups-browsed vulneráveis.” – Marcus Hutchins

Como o scanner funciona

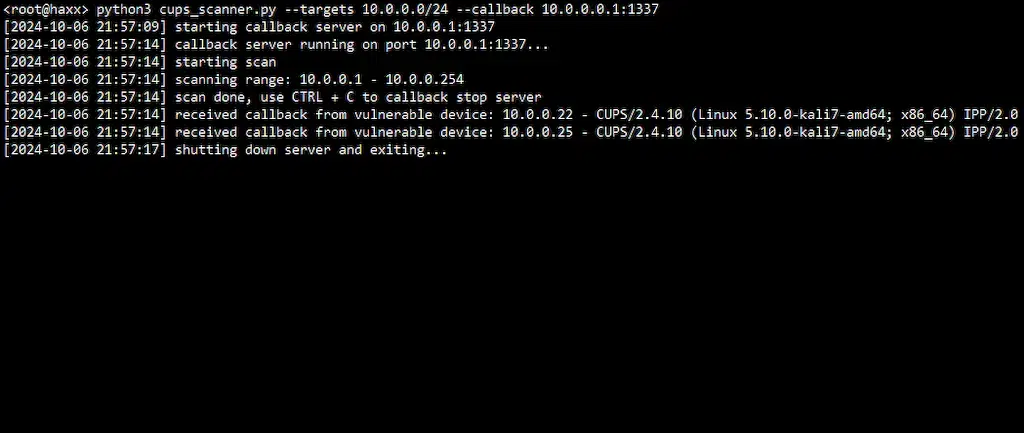

O script Python (cups_scanner.py) configura um servidor HTTP na máquina de escaneamento que escuta solicitações HTTP de entrada (retornos de chamada) de dispositivos na rede.

CVE-2024-47176 surge do CUPS-browsed (uma parte daemon do CUPS) vinculando sua porta de controle (porta UDP 631) a INADDR_ANY, expondo a porta à rede e permitindo que qualquer sistema envie comandos a ela.

O scanner envia um pacote UDP personalizado para o endereço de transmissão da rede na porta 631, enviado para cada endereço IP no intervalo especificado, informando às instâncias do CUPS para enviar uma solicitação de volta.

Se um dispositivo executando uma instância vulnerável do cups-browsed receber o pacote UDP, ele interpretará a solicitação e enviará um retorno de chamada HTTP ao servidor, de modo que apenas aqueles que responderem serão marcados como vulneráveis.

Exemplo de varredura e resultados Fonte: GitHub

Os resultados são gravados em dois logs: um (cups.log) contendo os endereços IP e a versão CUPS dos dispositivos que responderam e um (requests.log) contendo as solicitações HTTP brutas recebidas pelo servidor de retorno de chamada que podem ser usadas para uma análise mais profunda.

Ao usar este scanner, os administradores de sistema podem planejar e executar ações de patch ou reconfiguração direcionadas, minimizando a exposição do CVE-2024-47176 online.

Ainda não testei o script e não posso garantir sua eficácia ou segurança, então você deve usá-lo por sua conta e risco.