pesquisadores de segurança descobriram que um novo ransomware está sendo implantado em ataques Log4Shell. Confira os detalhes dessa ameaça.

O primeiro caso público da vulnerabilidade Log4j Log4Shell usado para baixar e instalar ransomware foi descoberto por pesquisadores.

Novo ransomware está sendo implantado em ataques Log4Shell

Na sexta-feira passada, uma exploração pública foi lançada para uma vulnerabilidade crítica de dia zero chamada ‘Log4Shell’ na plataforma de registro baseada em Java Apache Log4j.

Log4j é um framework de desenvolvimento que permite aos desenvolvedores adicionar registro de erros e eventos em seus aplicativos Java.

A vulnerabilidade permite que os agentes de ameaças criem strings JNDI especiais que, quando lidas pelo Log4j, fazem com que a plataforma se conecte e execute o código no URL incluído.

Isso permite que os invasores detectem facilmente dispositivos vulneráveis ou executem códigos fornecidos por um site remoto ou por meio de strings codificadas em Base64.

Embora essa vulnerabilidade tenha sido corrigida no Log4j 2.15.0 e ainda mais restrita no Log4j 2.16.0, ela está sendo amplamente explorada por agentes de ameaças para instalar vários malwares, incluindo mineradores de moedas, botnets e até mesmo beacons Cobalt Strike.

Recententemente, a BitDefender relatou que encontrou a primeira família de ransomware sendo instalada diretamente através de exploits Log4Shell.

O exploit baixa uma classe Java de hxxp://3.145.115[.]94/Main.class que é carregada e executada pelo aplicativo Log4j.

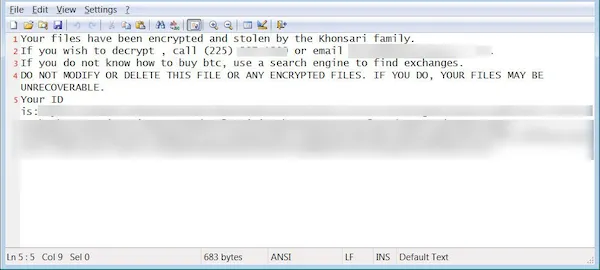

Depois de carregado, ele baixaria um binário .NET do mesmo servidor para instalar um novo ransomware [VirusTotal] chamado ‘Khonsari’.

Este mesmo nome também é usado como extensão para arquivos criptografados e na nota de resgate, conforme mostrado abaixo.

Em ataques posteriores, o BitDefender notou que este ator de ameaça usou o mesmo servidor para distribuir o Trojan Orcus Remote Access.

O especialista em ransomware Michael Gillespie disse ao site BleepingComputer que Khonsari usa criptografia válida e é seguro, o que significa que não é possível recuperar arquivos gratuitamente.

No entanto, a nota de resgate tem uma estranheza – não parece incluir uma maneira de entrar em contato com o ator da ameaça para pagar o resgate.

Já o analista da Emsisoft, Brett Callow, informou que o ransomware tem o nome e usa as informações de contato do proprietário de uma loja de antiguidades na Louisiana, em vez do ator da ameaça.

Portanto, não está claro se essa pessoa é a verdadeira vítima do ataque de ransomware ou listada como um engodo.

Independentemente do motivo, como não contém informações de contato legítimas dos atores da ameaça, acreditamos que seja um limpador em vez de um ransomware.

Embora esta possa ser a primeira instância conhecida do exploit Log4j instalando diretamente o ransomware (wiper?), A Microsoft já viu os exploits usados para implantar beacons Cobalt Strike.

Portanto, é provável que operações de ransomware mais avançadas já estejam usando os exploits como parte de seus ataques.